A hatóság már a szolgáltatónál van

Az ESET kutatói tavaly év végén először tudtak élesben kimutatni olyan támadást, amelyben a hatóságok az internetszolgáltató együttműködésére támaszkodnak. Szaftos műszaki részletek, új támadási vektorral érdemes számolni.

Újabb részleteket tárt fel az ESET a FinFisher által fejlesztett FinSpy malware működésével kapcsolatban - a kormányzati szervek felé értékesített támadószoftverről sikerült kimutatni, hogy az internetszolgáltató szintjén közbeékelődve tud nagyon hatékonyan lehallgatást végezni. Lássuk a részleteket!

Malware on demand

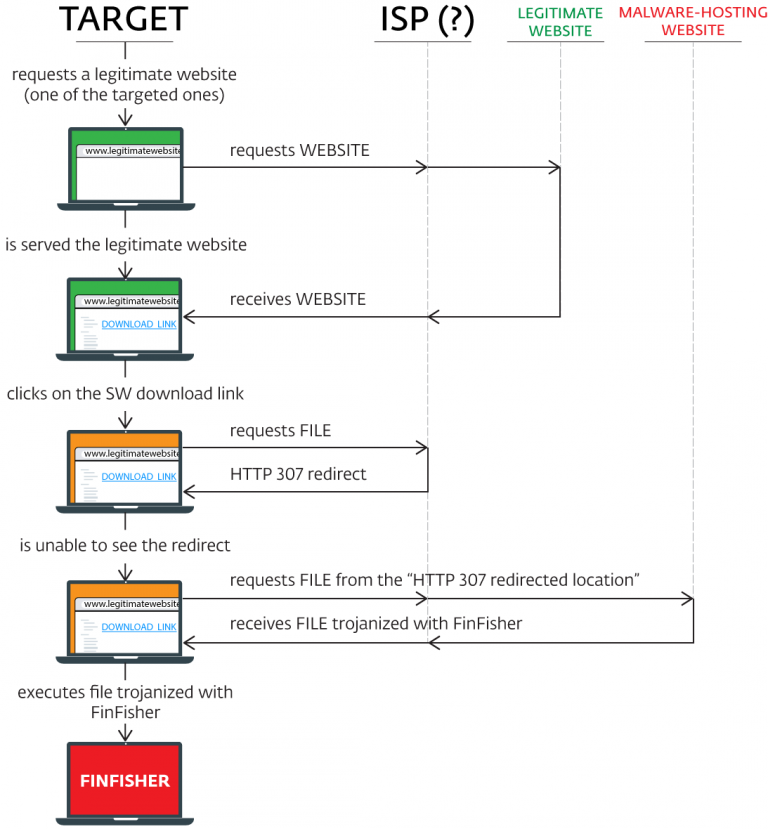

Az ESET kutatói szerint a FinFly egészen különleges technológiát vet be: az áldozatnak frissen generál fertőzött telepítőt, amikor az éppen letöltene valamilyen alkalmazást (ezt nevezték a kutatók FinSpynak). Erre a kutatók az után jöttek rá, miután észlelték a CCleaner, a Driver Booster, az Opera böngésző, a Skype, a VLC és a WinRAR módosított telepítőit is. Annak esélye, hogy ennyi fejlesztőcéget (köztük a Microsoftot) megfertőzzön a támadó, hozzáférjen a tárolt telepítőkhöz és azokat észrevétlenül módosítsa közelít a nullához. Sokkal kézenfekvőbb, hogy a támadók közbeékelődéses módszerrel elfogják a lekérést, átirányítják, és egy megfelelően preparált, fertőzött telepítőt szolgálnak ki.

De mi lesz az aláírással? A HWSW kérdésére az ESET munkatársai elmondták, hogy a letöltött, módosított bináris (nyilván) nem rendelkezik az eredeti fejlesztő szignatúrájával, de ez Windows környezetben nem okoz problémát, a szokásos UAC (User Account Control) dialógusablakra ugyanis számít a telepítőt elindító felhasználó, azt le is okézza, ezzel pedig a "trójanizált" malware már települ is, dolgát végezve pedig átadja az irányítást az eredeti telepítőnek, így a kívánt szoftver is települni tud.

A MitM (közbeékelődéses) támadáshoz a támadónak szüksége van együttműködésre az internetszolgáltató "szintjén" - leginkább magától az internetszolgáltatótól. Ez teszi lehetővé, hogy a felhasználó adatforgalmát a támadó eltérítse és módosítsa, így maga a hálózati elérés válik támadási vektorrá.

Bérkutatás és menedzserhalál A 2026-os informatikai fizetéseken pörögtünk, aztán majdnem sikerült lebeszélni mindenkit a menedzser karrierről.

Ami különösen veszélyessé teszi ezt a támadást: a célpont számára ez az eltérítés szinte teljesen észrevehetetlen marad. A felhasználó hiába látogat ugyanis a teljesen legitim weboldalra és kattint a teljesen legitim linkre a letöltéshez, a HTTP 307-es (ideiglenes átirányítás) üzenetről semmilyen formában nem értesíti a böngésző, nem kérdez rá, hogy az idegen doménről is szeretné-e folytatni a letöltést, illetve a letöltés során és után sem kap semmilyen vizuális visszajelzést.

A hálózat nem a barátod

A hálózat szintjén nyilván rengeteg ponton közbe tud ékelődni egy támadó, a Wi-Fi routertől a letöltést kiszolgáló szerverig. Az észlelések földrajzi kiterjedtsége, a különböző szoftveres telepítők sokszínűsége azonban erősen arra utal, hogy a közbeékelődés az ISP, az internetszolgáltató szintjén valósul meg, különösen annak fényében, hogy a két országot érintő fertőzéshullám áldozatai mind ugyanazt internetszolgáltatót használták.

Ezt a feltételezést erősíti a FinFisher korábban kiszivárgott marketinganyaga is, ebben a FinFly ISP megoldást pontosan ilyen feladatra kínálta a cég. A szoftver az ISP hálózatán (adatközpontjában) telepíthető, feladata pedig ilyen közbeékelődéses támadások végrehajtása és megfelelően preparált állományok (telepítők, frissítések) megküldése a felhasználónak.

A FinSpy egyébként a fejlettebb malware-ek közé tartozik, a támadók nagy gondot fordítottak arra, hogy a működés visszafejtését megnehezítsék. A szoftvert több rétegű anti-sandboxing, anti-debugging és anti-virtualizációs trükkök védik. Ráadásul ezt megkerülve újabb réteg, kódvirtualizáció akadályozza tovább a visszafejtést, ráadásul a kód szinte egészében egy interpreteren belül fut, ami egy újabb réteget képez.

Azt követően, hogy az ESET szeptemberben publikálta az első eredményeket, a támadáshullám azonnal leállt, és csak októberben indult újra, új payloaddal, amelyet a kutatók StrongPity2 névre kereszteltek, mivel jelentős részben a korábban felismert StrongPity megfigyelő szoftver kódjára épült. Ez is többrétegű obfuszkációt használ és szintén adatgyűjtés a specializációja, önmagában például dokumentumformátumokat (PPT-től RTF-ig) keres, de képes tetszőleges kódot letölteni a vezérlő szerverről és azt futtatni.

"Dobozos" kémszoftver

A FinFisher még 2014-ben került a reflektorfénybe, miután a fejlesztő német Gamma Group kibertámadás áldozatává vált, adatait, dokumentációit pedig közzétették. Az adatszivárgás ritka betekintést nyújtott a kormányzati kémszoftverek működésébe és képességeibe és a vállalat üzleti életébe is. Ebből derült ki, hogy a nyugati jogállamok mellett a FinFisher bizony elnyomó rezsimeket is gond nélkül kiszolgált, így a lehallgatást végző szoftver nem csak klasszikus bűnözők, hanem emberi jogi aktivisták, ellenzékiek ellen is bevetésre kerülhetett. Emellett a gyanú szerint bizonyos rezsimek nemzetközi kémkedésre is bevetették a szoftvert.