Egy évtizedes kritikus vPro-hibát foltozott az Intel

Jogosultságemeléses támadásnak tette ki a felhasználókat egy tízéves hiba az Intel több, céges használatra szánt felügyeleti megoldásában. A labda most a PC-gyártóknál pattog, a frissítések kiküldését nem kezdhetik elég gyorsan.

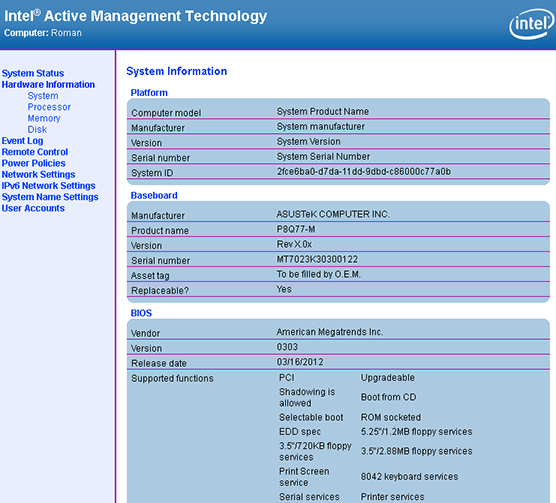

Kritikus, az Intel vállalati felügyeleti platformját fenyegető sebezhetőséget foltozott be az Intel, amely a szakértők szerint az elmúlt tíz évben komoly veszélynek tette ki a céges számítógépeket. A gyártó napokban kiadott tájékoztatása szerint egy különösen súlyos, jogosultságemelést lehetővé tévő sérülékenységről van szó, amelyet kihasználva a támadók átvehetik az irányítást a célba vett gépek fölött. A hiba az Intel Acitve Management Technology (AMT), Intel Standard Manageability (ISM) és Intel Small Business Technology megoldásaiban, egész pontosan azok 6.x, 7.x, 8.x 9.x, 10.x, 11.0, 11.5 és 11.6-os verzióiban található meg. Ez egyben azt is jelenti, hogy a sebezhetőség kizárólag az Intel vPro-kompatibilis processzorral szerelt PC-ket fenyegeti.

A vállalat beszámolója szerint a Nehalemtől a Kaby Lake generációig pusztító sérülékenység két úton használható ki: a potenciális támadók távoli hálózaton keresztül emelkedett jogosultságokkal hozzáférést szerezhetnek az Intel felügyeleti szoftvereihez, vagy épp támadhatnak helyi kapcsolatot használva is, ahol a felügyeleti funkciókon keresztül juthatnak kiterjedt jogosultságokhoz az Intel menedzsmentmegoldáson. A támadási vektorok közül az Intel Small Business Technologyt csak a második, helyi módszer érinti. A 6 előtti, illetve 11.6 utáni verziószámú firmware generációk nincsenek veszélyben.

Az Intel azt javasolja a felhasználóknak, hogy miután kiderítették, érintett-e rendszerük a biztonsági hibában, azaz rendelkezik-e AMT, SBA vagy ISM támogatással (magyarán vPro-kompatibilis processzor van-e a gépben), használják a vállalat weboldaláról letölthető Detection Guide útmutatót, amellyel ellenőrizhetik, hogy az ténylegesen sebezhető-e. Amennyiben igen, az adott számítógép gyártójától kell beszerezniük a szükséges javított firmware-et, utóbbiak ismertetőjegye négyjegyű hármassal kezdődő buildszám (pl. 8.1.71.3608).

Megélhetési IT: krónikus tünet vagy új normalitás? Amikor a szerelem, a hivatás megélhetéssé szelídül, a billentyűzet pedig szerszám lesz.

Ha az adott gyártó még nem rendelkezik megfelelő frissítéssel, az Intel összeállított egy leírást, amely végigvezet a sérülékenységekből adódó veszélyek elhárítását célzó lépéseken. A cég elsőként az Intel SKU kliensek hálózati felügyeletének lekapcsolását javasolja, így elvágva a távoli támadók potenciális útját. A következő lépcső a Local Manageability Service (LMS) kikapcsolása vagy eltávolítása, amely helyi szinten gátolja meg az illetéktelen jogosultságemelést, végül pedig opcionálisan a helyi felügyeleti beállítások különböző megkötéseinek konfigurálására is lehetőség van.

Renitens koprocesszor

A sebezhetőségben érintett szolgáltatásoknak egyébként az Intel Management Engine (ME) ad otthont, utóbbi segédprocesszor korábban többször is tűz alá került, az általa felvetett, magánszférát érintő és biztonsági kockázatok miatt. Az Intel ME egy olyan elkülönített, védett, beágyazott processzor, amely az Intel chipsetekbe építve érkezik, saját MAC és IP címmel rendelkezik és külön bejáratú, közvetlen hozzáférése van az Ethernet vezérlőhöz is - a hozzá áramló forgalom teljesen elkerüli gazdagép operációs rendszerét, afelől nézve teljesen láthatatlan a működése. Az ME lényege, hogy a fő processzortól teljesen függetlenül képes működni, még akkor is elérhető kívülről, ha a gép éppen nincs bekapcsolva, és olyan funkciókat tesz elérhetővé, mint a merevlemez távoli törlése vagy a gép TPM-chipjén tárolt titkosítási kulcsok megsemmisítése.

Az AMT-vel szerelt gépeknél az Intel még több kontrollt ad a chip kezébe, a rendszer ilyenkor az operációs rendszertől teljesen független, annak munkáját egyáltalán nem érinti, hogy Windowst, valamilyen Linux-disztribúciót vagy épp OpenBSD-t futtatunk a gépen. Az ME mindezek mellett kedve szerint írhatja-olvashatja az adott gép memóriáját (a fő CPU tudtán kívül). A segédprocesszor, illetve az ahhoz tartozó szoftverek műszaki részleteit az Intel nem teszi nyílttá, sőt, a maximális titoktartás mellett kezeli azokat.

Mindezek fényében nem meglepő, hogy már a kezdetektől hangos kételkedés fogadta a technológiát - ami a most nyilvánosságra került sebezhetőség fényében korántsem mondható megalapozatlannak. Hogy bűnözői csoportoknak vagy hírszerző szerveknek volt-e tudomása az egy évtizeden át elérhető hibáról, illetve hogy az ténylegesen kihasználták-e, egyelőre nem tudni. A céges felhasználóknak mindenesetre érdemes amilyen hamar csak tudják telepíteni a vonatkozó frissítéseket, ha pedig azok egyelőre nem érhetők el, követni az Intel által kijelölt óvintézkedéseket.