VPN? Csak lassan a testtel!

Egészen tragikus szórást mutatnak az androidos VPN-alkalmazások és -szolgáltatások. Ausztrál és amerikai kutatók néztek rá a helyzetre, látványos különbségek vannak az appok között.

Biztonságot kínál a nyílt Wi-Fi hálózatokon, megvéd az internetszolgáltató szimatolásától, elrejti a forgalmat a hatóságok és egyéb potenciális támadók elől, és nem utolsó sorban elérhetővé teszi a geoblokkolt tartalmakat - listázhatnánk a VPN-megoldások (virtual private network) mellett szóló legfontosabb érveket. A virtuális magánhálózat ugyanis lehetővé teszi, hogy a normálishoz képest valamely más végponton keresztül "nézzünk ki" az internetre, ezzel megkerülve a fenti problémákat.

Egyre több a VPN-app

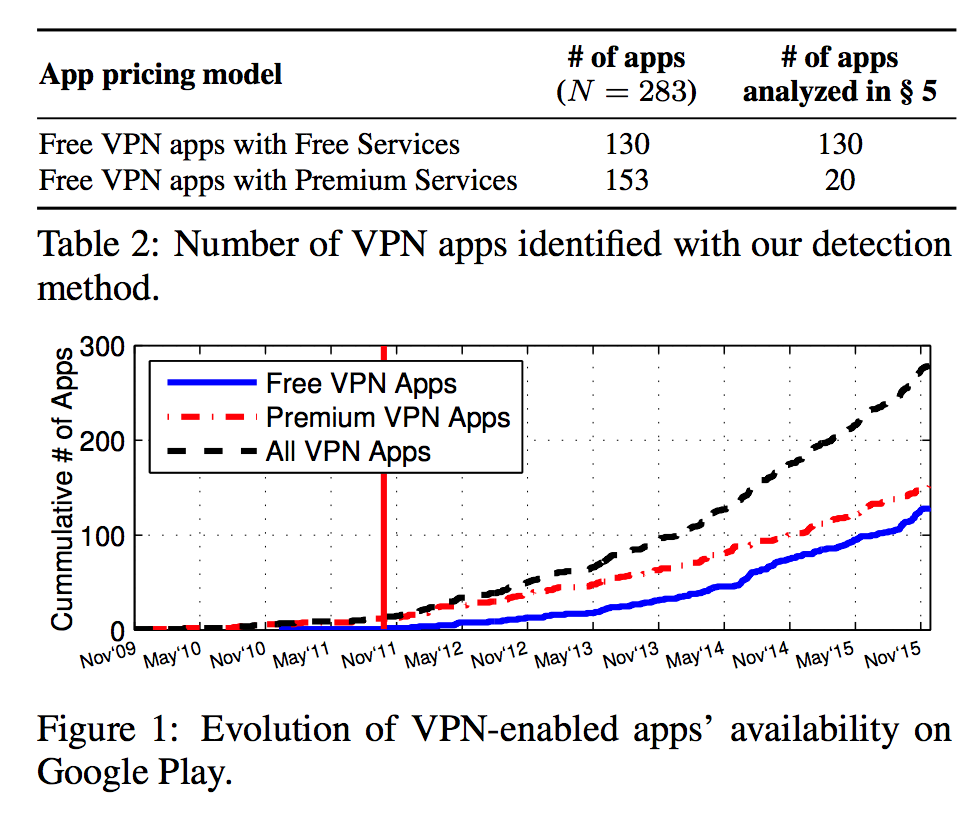

Nem véletlen, hogy az internetes sávszélesség költségének esésével virágzásnak indult a VPN-piac és immár elérhetőek teljesen ingyenes megoldások is. Ausztrál és amerikai kutatók az androidos VPN-alkalmazások és -szolgáltatások működését vizsgálták át tüzetesen, az eredmények pedig a vártnál is aggasztóbbak: a biztonságot váró felhasználók könnyen megégethetik magukat ezekkel a szolgáltatásokkal.

Amikor a VPN inkább csak Virtual Network

A VPN egyik kulcseleme tehát a titkosított, az érintett hálózatok működtetői számára visszafejthetetlen kapcsolat. Az internetszolgáltató, a Wi-Fi router üzemeltetője vagy épp a jogvédők számára ugyanis kiolvashatatlan a kapcsolaton áramló információ, csupán annyi látszik kívülről, hogy a felhasználó VPN-t használ és bizonyos szerverhez kapcsolódik. (A hatóságokkal szemben a védelem persze nem sokat ér, ha a szolgáltató kényszeríthető az adatok kiszolgáltatására - ez viszont egy másik cikk témája lenne.) A kutatók a Google Play Store-ban található VPN-t kínáló alkalmazásokat vizsgálták meg, összesen 283 ilyen app képezte a tanulmány alanyát - ingyenes és fizetős szolgáltatások egyaránt.

Egészen meglepő, de a VPN-ként hirdetett appok 18 százaléka egyáltalán nem használt titkosítást, vagyis egyszerű forgalomterelést végez, minden hozzáadott biztonság nélkül. Ugyan a virtuális (logikai) hálózatok működéséhez nem kötelező elem a titkosítás, ez mára nagyon erősen összefonódott a köztudatban a VPN koncepciójával (és erre utal a privát/magán szó is a rövidítésben), az appok viszonylag magas hányada minden hozzáadott biztonsági réteg nélkül továbbítja a forgalmat.

De a titkosítást alkalmazó appok sincsenek mind rendben - sőt. A kutatók szerint rengeteg app "szivárog", vagyis bizonyos adatokat titkosítás nélkül továbbít. Az eredmény roppant lehangoló: a vizsgált alkalmazások 84 százaléka teljesen elfeledkezik az IPv6-forgalomról és az ilyen típusú forgalmat a VPN-tunnelen kívül hagyja. A DNS-lekérdezéseknél sem jobb a helyzet, az appok 66 százaléka a "rendes" kapcsolaton és nem a VPN-en keresztül veszi fel a kapcsolatot az internetes névszerverekkel. Ez a két általános probléma lehetővé teszi, hogy az internetszolgáltató VPN esetén is kövesse, hogy mely oldalakat látogat a kliens, az IPv6-os forgalom pedig még az amúgy titkosítást használó szolgáltatásoknál is nyersen megy ki.

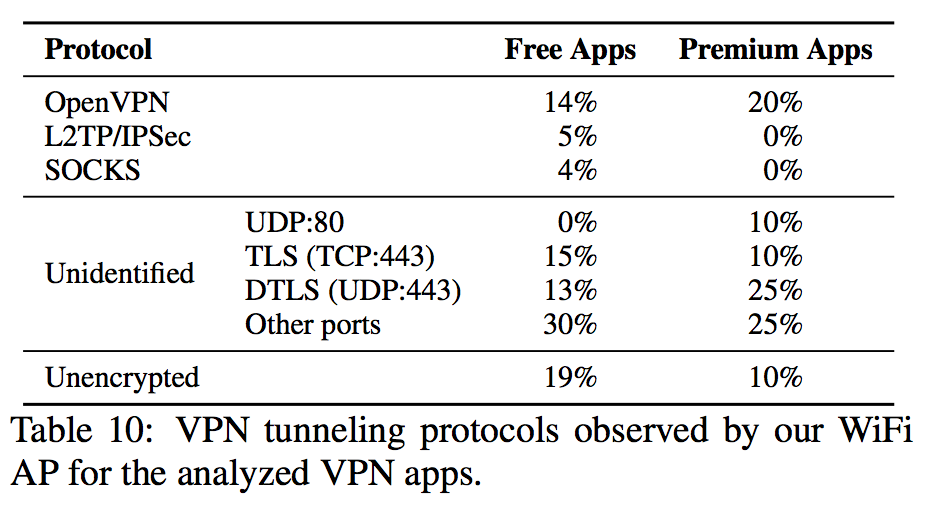

A kutatás szerint a szolgáltatások egy része OpenVPN-implementáció (14 százalék az ingyenes, 20 százalék a fizetős alkalmazásoknál), de van példa L2TP/IPSec és SOCKS protokoll használatára is. A szolgáltatások túlnyomó része azonban valamilyen egyedi protokollt használ, amelyet a kutatók nem tudtak beazonosítani. A már említett 18 százalék (19 az ingyeneseknél, 10 a fizetősöknél) pedig semmilyen titkosítást nem használ.

Megvéd a követéstől és a reklámoktól - legalábbis a másétól

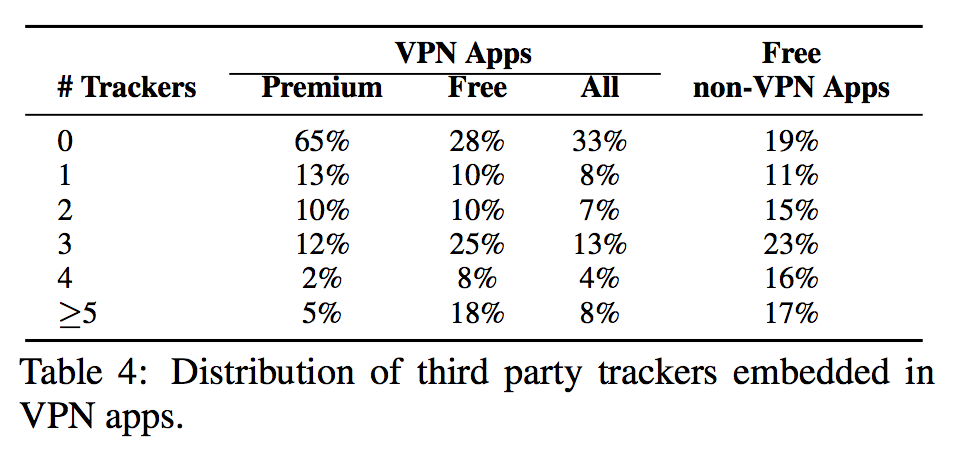

A fentiekhez képest talán még aggasztóbb, hogy az alkalmazások meglehetősen aktív felhasználókövetést végeznek. A kutatók az ApkTool segítségével is megvizsgálták az appokat, ez az eszköz korlátozott betekintést nyújt a forráskódba, arra azonban jó, hogy a beépített külső SDK-kat jó hatékonysággal kimutatja. Az elemzéshez a kutatók összeállítottak egy 127 elemű listát a népszerűbb követőszolgáltatások behúzható könyvtáraiból, a vizsgált appok 67 százaléka legalább egy ilyet implementált - 26 százalékuk pedig 4 vagy több követőszervert használt. Ha ehhez hozzávesszük, hogy a kutatók listája egyáltalán nem kimerítő, akkor eléggé aggasztó képet fest ez a piacról. A tesztelők két appot emelnek ki, a Flash Free VPN és a Betternet együtt több, mint 6 millió letöltéssel rendelkeznek az Play Store-ban, viszont a felhasználóikat 11 illetve 14 (!) különböző beépített tracking megoldással figyelik.

Jó hír viszont, hogy a fizetős VPN-ek esetében nem ilyen rossz a helyzet, ott 65 százalék nem támaszkodik külső követőkönyvtárra (tehát pont fordított az arány), igaz, ez azt is jelenti, hogy a fizető felhasználók egyharmadáról még mindig adatot gyűjt a VPN-app fejlesztője, 7 százalékról pedig rögtön 4 vagy több rendszerben teszi ezt.

Bérkutatás és menedzserhalál A 2026-os informatikai fizetéseken pörögtünk, aztán majdnem sikerült lebeszélni mindenkit a menedzser karrierről.

A követésnél egy fokkal súlyosabb probléma a forgalom manipulációja. A Netalyzerrel végzett vizsgálatok az appok 66 százaléka esetében jártak sikerrel (a többi valószínűleg az eszköz BitTorrentet imitáló forgalmi mintázatát szűrte ki). A szolgáltatásoknak mintegy fele aktívan módosítja az átmenő HTTP-forgalmat, hozzányúl a fejléchez vagy a tartalomhoz, 4 százalékuk pedig újrakódolja a képeket - erre általában van legitim ok, például a tömörítés egyes szolgáltatások esetében. Két app viszont saját hatáskörben JavaScript tartalmat injektál a letöltött oldalakba, az AnchorFree és a WiFi Protector VPN extra iframe-es reklámokkal tölti meg a böngészett oldalakat. Előbbi, az AnchorFree a bűnös abban is, hogy a HTTP-lekéréseket eltéríti és (a vizsgálat szerint) saját oldalán és a Conversant követőjén is átküldi, mielőtt a kért oldalt megmutatná.

Szürke zóna a TLS-kapcsolatok kezelése is. A VPN jogosultságot megkapó alkalmazások ugyanis hozzáférést kapnak az eszköz helyi gyökértanúsítvány-könyvtárához, ezzel gyakorlatilag megszerzik a jogot, hogy minden szerver tanúsítványát meghamisíthatják. Mondani sem kell, ez egy rendkívüli jogosítvány, az Android a megfelelő párbeszédablakokkal erre fel is hívja a figyelmet. A kutatás szerint összesen 4 app élt ezzel a lehetőséggel - a Neopard Exalinks adattömörítésre, a Packet Capture pedig a hálózati forgalom elemzésére használta ezt fel, erről pedig részletesen informálták is a felhasználót. A DashVPN és a DashNet (az ActMobile) fejlesztései azonban se nem tájékoztatnak, se nem magyaráznak (igaz, a fejlesztő ígéretet tett a gyakorlat megváltoztatására).

Van, amire jó

A legtöbben valószínűleg a különböző geoblock és geoban korlátozások megkerülésére használják a mobilos VPN-appokat, erre a kutatás eredményei szerint alkalmasak is ezek a szoftverek és a mögöttük álló infrastruktúra. Sok VPN-szolgáltató sok országban üzemeltet végpontot, egy pedig egészen extrém, 209 országos lefedettséggel rendelkezik. Ennél többet viszont a legtöbb VPN-apptól nem érdemes elvárni, biztonság vagy a magánszféra védelme dolgában a legtöbb szolgáltatás nem segít.

A legnagyobb problémát az jelenti, hogy a kamu-VPN-t az átlagos felhasználó nagyon nehezen tudja megkülönböztetni az igazitól, de még a kimondottan műszaki beállítottságúak számára sem triviális a választás. Figyelembe véve, hogy ezek az appok teljesen szabad kezet kapnak az eszköz internetes kapcsolata fölött, ez igen aggasztó tény, amire a közeljövőben valószínűleg nem is fogunk érdemi megoldást találni. A kutatók konklúziója sajnos nem emel ki példaértékű VPN-szolgáltatást, amely a tesztekben mindegyikében jól szerepelt.

A kutatásból készült teljes publikáció itt olvasható el, szakembereknek kötelező olvasmány (már csak a felhasznált metodológia miatt is).