Telemetria: ezt gyűjti a Windows Server 2016

A Microsoft kiadta a telemetriai funkció részletes leírását, konfigurációs útmutatóval együtt. Itt a lista, hogy milyen információkat küldenek a központba ezek a termékek.

A Windows 10 megjelenését követően számos kritika érte a Microsoftot az operációs rendszer telemetriai rendszerének kezdeti átláthatatlansága és a cég adatvédelmi szabályzatának több helyen nem egyértelmű szövegezése miatt. A vállalat mára többnyire tisztázta a kérdéses részeket, és egy rendszeresen frissített oldalon listázza a vonatkozó beállítási lehetőségeket.

A vállalati felhasználók érthetően sokkal érzékenyebbek a távoli adatgyűjtéssel kapcsolatban, így a Microsoft az év második felében megjelenő Windows Server 2016 és System Center 2016 telemetriai rendszerének részletes leírását már jó előre kiadta. A dokumentum az előbb említett két szoftver adatgyűjtési alrendszerére fókuszál, de az architekturális egyezések miatt Windows 10-es vonatkozásai is vannak.

Négy szint

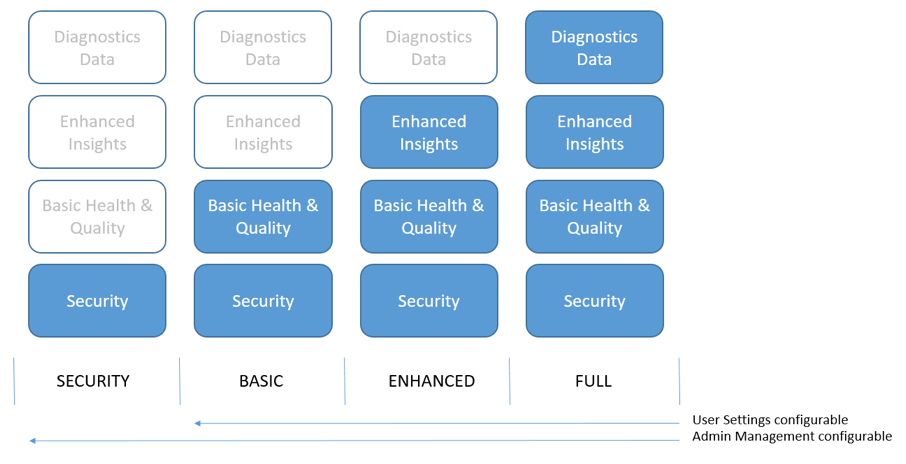

A Microsoft gyárilag négy, egyre nagyobb hozzáféréssel rendelkező szintre válaszotta szét a telemetriai adatok gyűjtését: security, basic, enchanced, full. Az alrendszert csoportházirendekkel, mobileszköz-menedzsment (MDM) házirendekkel és a regisztrációs adatbázisban lehet konfigurálni.

A legkevesebb adatot a security (lényegében nulladik) szint gyűjti – ez csak a szerveres szoftvereknél és a Windows 10 Education, Enterprise, Mobile Enterprise és IoT Core kiadásainál érhető el, a Windows 10 Home és Professional esetében nem. A Microsoft itt nem kap információt a Windows Server és a System Center egyes funkcióinak használati módjáról, valamint a Windows Update-tel kapcsolatos adatokat sem gyűjt, így azon cégeknek, melyek az utóbbit használják a szoftverek naprakészen tartására, nem ajánlja eme szint használatát. Security beállítás esetében a következő adatok kerülhetnek a Microsofthoz aggregált elemzésre: Malicious Software Removal Tool (MSRT) jelentések, Windows Defender vagy Endpoint Protection adatok (felhasználói jogosultsági beállítások, UEFI beállítások, IP cím, anti-malware szignatúrák), valamint a küldő gép alapadatai. A cég hangsúlyozza, hogy itt kerüli az azonosításra alkalmas információk gyűjtését, viszont az MSRT jelentései néha tartalmazhatnak például felhasználónevet, így aki ezt sem akarja kockáztatni, kikapcsolhatja ezt.

A basic szint már jóval több adatot szolgáltat a Microsoftnak a gép működéséről, és "segít azonosítani a bizonyos hardver- vagy szoftverkonfigurációkon előforduló problémákat". A System Center viszont még ezzel a beállítással sem küld információkat, bár egyes nem-Windows alkalmazások a felhasználó beleegyezésével küldhetnek telemetriai adatokat. Basic beállításon a következőkhöz fér hozzá a Microsoft: alapvető eszközinformációk (gyártó és modell, hardverkonfigurációs jellemzők, virtualizációs képességek, az operációs rendszer alapvető jellemzői), minőségbiztosítással kapcsolatos adatok (például összeomlások száma) és kompatibilitási információk (a telepített alkalmazások listája és azok frissítések utáni megbízhatósága, alkalmazáshasználati jellemzők, perifériainformációk, driveradatok). Megjegyzés: ez az a szint, ami a Windows 10 Home és Professional kiadásokban a beállítható legalacsonyabb.

A Windows 10, a Windows Server 2016 és a System Center 2016 telemetriai szintjei

Az enhanced szint a gyári alapbeállítás a Windows Server 2016 és a System Center 2016 esetében is. A Microsoft szerint ideális esetben legalább ennyi információra van szüksége a fejlesztőknek a használat során felmerülő problémák gyors kijavításához, továbbá ez már elég bő alapot szolgáltat ahhoz, hogy használati mintákat lehessen benne felismerni és azok mentén irányítani a jövőbeli fejlesztéseket. A telemetriai alrendszer itt már továbbítja a (leírásban nem igazán részletezett) rendszereseményeket, alkalmazáseseményeket és a crash dumpokat is (a heap és full dumpok kivételével).

A full szint már felhasználói adatokat is gyűjthet, ha a rendszerben olyan hiba lép fel, melyet a Microsoft a belső tesztelés során nehezen tud azonosítani vagy replikálni – ilyenkor begyűjtheti a problémát kiváltó adatot is. A Microsoft megjegyzi, hogy ez természetesen nem korlátlan adatgyűjtést jelent: egyrészt csak kis számú, véletlenszerűen választott rendszeren történik, melyeknél engedélyezve van a full opció és ilyen hiba fordult elő rajtuk, másrészt a folyamatot egy belső szakbizottság is felügyeli.

Tárolás és védelem

A Microsoft a telemetriai adatok átvitelét minden esetben SSL-lel titkosítja és tanúsítvány pinninget is alkalmaz. Az alkalmazottak hozzáférését a cég a legkevesebb jogosultság elv mentén biztosítja, azaz csak azok és akkor férhetnek hozzá az előre meghatározott adatokhoz, ha és amikor erre bizonyított üzleti indokuk van. A vállalat harmadik félnek csak bizonyos esetekben ad ki információt – például gyártópartnereknek egyes eszközök viselkedéséről, alvállalkozó által végzett terméktámogatáshoz (a részletes listát az Adatvédelmi Nyilatkozat tartalmazza), illetve jogilag indokolt helyzetekben. Az adatmegosztást itt is szakbizottság felügyeli.

AI: a technológiai robbanás állva hagyta a munkaerőpiacot A technológiai változás sebességét sem a hazai cégek, sem az IT munkaerőpiac nem tudja lekövetni. Az eseményhorizontról azonban már nincs visszafordulás.

A cég a telemetriai adatokat változó ideig tárolja. Az operációs rendszer és az alkalmazások használatával kapcsolatos információkat jellemzően 30 napon belül törli, de a fejlesztéshez, hibajavításhoz szükséges adatokat tovább (a dokumentációban meghatározatlan ideig) is megőrizheti.

Az egyes telemetriai szintek beállításának részletes leírásáért a dokumentációt érdemes elolvasni.