Gyári törlés után is visszahozhatók az adatok Androidon

A gyári visszaállítás után sincsenek teljes biztonságban a felhasználói adatok a Cambridge-i Egyetem szakértői szerint. A kutatóknak minden tesztelt készüléken sikerült visszaállítani legalább a törölt információk egy részét - beleértve egyes szolgáltatások bejelentkezési adatait is.

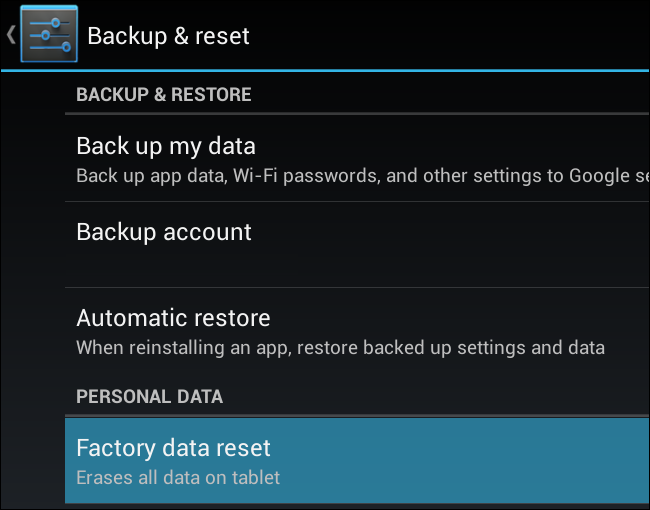

Akik adtak már túl megunt androidos okostelefonjukon vagy táblagépükön, azoknak biztosan nem kell bemutatni a "gyári adatok visszaállítása" (factory reset) menüpontot. A funkció minden a felhasználó által telepített alkalmazást, dokumentumot és személyes adatot töröl a készülékről, amelyen aztán az új tulajdonos tiszta lappal kezdhet, az eszköz eredeti gazdája pedig saját adatait tudhatja biztonságban - legalábbis eddig úgy tűnt.

Bár a világ legelterjedtebb mobil operációs rendszere már jó néhány éve velünk van, annak az eszközöket gyári állapotba állító funkciója kapcsán most készült először kiterjedtebb kutatás. A gyári visszaállítást a Cambridge-i Egyetem kutatói vették alaposabban górcső alá, eredményeik pedig nem túl biztatók: a törölt adatok tanulmányuk szerint sok eszköznél visszahozhatók, még akkor is, ha a factory reset előtt titkosítva voltak.

Videók, fényképek, belépési adatok

A szakértők becslései szerint világszerte nagyjából 500 millió eszköz nem törli teljesen az érzékeny adatokat tartalmazó partíciókat, 630 millió készülék pedig a jellemzően a fényképek és videók tárolására szolgáló belső SD-kártyát sem. A kutatók öt gyártó 21 termékét tesztelték, ezek mindegyikén sikerült visszaállítani a törölt adatoknak legalább egy részét, még olyan információkat is, amelyeket harmadik féltől származó alkalmazásokból gyűjtöttek, mint például a Facebook vagy a WhatsApp - ezeken túl fényképek, videók, szöveges üzenetek és a kontaktlista elemei is előkerültek az gyári visszaállításon átesett telefonokról.

Bérkutatás és menedzserhalál A 2026-os informatikai fizetéseken pörögtünk, aztán majdnem sikerült lebeszélni mindenkit a menedzser karrierről.

Még aggasztóbb, hogy az esetek 80 százalékában még azt a biztonsági kulcsot is sikerült megkaparintani, amelyet az Android a Google szolgáltatásokhoz való hozzáféréshez használ. Ezzel a kutatók szerint sikerült is részben "visszaállítani a visszaállítást", a vizsgált telefon ismét szinkronizálta a korábbi tulajdonos profilját, beleértve a kapcsolatokat és emaileket is - de a módszerrel más szolgáltatások például a Facebook fiók kulcsai is megszerezhetők. A sérülékenység részben a flash meghajtóknak tudható be, amelyeknél alapvetően nehéz feladatot jelent az adatok végleges törlése, azok ténylegesen csak több felülírás után tűnnek el a tárhelyekről - ezt tetézi, hogy több gyártó telefonjairól egyszerűen hiányoztak a megfelelő driverek tárolók teljes törléséhez.

A titkosítás sem ad teljes védelmet

Bár a titkosítás jó megoldásnak tűnhet, hiszen a feloldási kulcsok törlésével a hátramaradt információk is hozzáférhetetlenné válnak, a szakértők szerint a kulcsokat tartalmazó fájl, azaz a crypto footer nem törlődik visszaállítás során. Ezeket a fájlokat jellemzően egy felhasználói PIN vagy rövid jelszó védi - előbbi a kutatók eredményei alapján másodpercek, utóbbi pedig néhány óra alatt feltörhető.

Ahogy az Ars Technica vonatkozó írásából is kiderül, a problémára jelenleg nincs biztos megoldás. A felhasználók úgy érezhetik leginkább biztonságban adataikat, ha azokat a gyári visszaállítás előtt egy véletlenszerűen generált, hosszú jelszóval védve titkosítják, netán egy manuálisan telepített, harmadik féltől származó szoftverrel véletlenszerű adatokkal írják felül a telefonon tárolt információkat - a problémát ténylegesen orvosolni azonban csak a gyártóknak van lehetőségük.

A kutatók az Andorid 2.3-as, 4.3-as, illetve köztes verzióit futtató telefonokat teszteltek, nem tudni tehát, hogy az 4.4-es, illetve újabb változatokat is érinti-e ilyen mélységben a sebezhetőség - ugyanakkor ha a probléma csak 4.3-ig bezárólag érvényes, a platform legújabb fragmentációs adatai szerint még így is a készülékek mintegy 58 százalékát érinti.