Egyetlen emaillel eltéríthetők a lakossági routerek

Látványosan egyszerű támadással változtatható meg egyes otthoni és kisválllalati (SOHO) routerek több beállítása, elegendő, ha az eszköz mögött ülő felhasználó iOS alól nyit meg egy emailt. A veszély nem elméleti, az ilyen hibákat már széles körben használják ki támadásokhoz.

Roppant egyszerű támadással téríthető el az alapértelmezett beállításokkal rendelkező routerek internetes forgalma - írja a Bogdan Calin biztonsági szakértő blogbejegyzése. A poszt szerint egyes lakossági routerek esetében elegendő egyetlen email megnyitása ahhoz, hogy módosítsuk például a névszerver címét, ezzel a netes forgalom nagy részét a támadó átirányíthatja.

A felhasználó a szűk keresztmetszet

A lakossági routerek egyre inkább az internetes infrastruktúra leggyengébb pontjává válnak. A jellemzően nehézkes, nem felhasználóbarát interfészeken a legtöbb vásárló nem igazodik el, ennek eredménye, hogy a kényelmi és biztonsági funkciók finomhangolása helyett megelégszenek a minimális képességekkel és az alapértelmezett beállításokkal, azok pedig nem garantálnak semmilyen biztonságot, a legtriviálisabb támadásoknak teszik ki magukat és internethozzáférésüket.

Kafka és CI/CD alapozó online képzéseket indít a HWSW! Ősszel 6 alkalmas, 18 órás Kafka és CI/CD alapozó képzéseket indít a HWSW. Most early bird kedvezménnyel jelentkezhetsz!

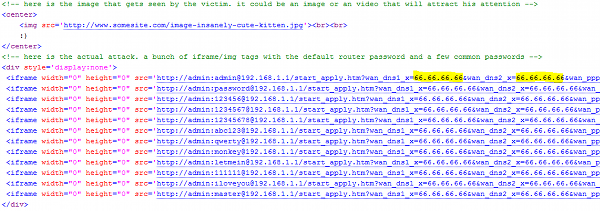

Egyes routerek beállításai ugyanis egyetlen URL-lel módosíthatóak, amely együtt tartalmazza a hozzáféréshez szükséges adatokat és az új beállításokat is. Calin szerint a módszer sikeres volt néhány Arcor, ASUS és TP-Link SOHO router esetében, a sor azonban minden bizonnyal ennél jóval hosszabb. A támadáshoz elegendő a router IP-címének ismerete, az adminisztrátori azonosító és jelszó, ez a hármas alapértelmezett beállítások mellett pedig ismert (például 192.168.1.1 és admin/admin). Az URL második feléhez kell az új beállításokat hozzáfűzni, amellyel széles spektrumon állítható át a router működése.

A router nem játék

A bemutatott támadáshoz szükséges, hogy a használt email-kliens automatikusan megnyissa a beágyazott képeket. Androidon és Windows Phone-on alapértelmezésben ehhez külön felhasználói interakció kell (minden levélben külön), iOS-en azonban az alapértelmezés szerint megjelennek a képek. A támadás elkerüléséhez persze a triviális megoldás lecserélni a router alapértelmezett jelszavát és egy erős, néhány tíz próbálkozásból ki nem található jelszót megadni. A legtöbb internetkapcsolattal rendelkező felhasználó számára azonban ez túl magas lécet jelent, ezért az alapértelmezett biztonságnak kellene erősebbnek lennie - például a jelszó lehet egyedi (ahogy a Fon routerek esetében az eszköz sorozatszáma), vagy a beállítási procedúra kötelezné a felhasználót a hitelesítési adatok megváltoztatására.

Az otthoni routerek jelentette veszély nem elméleti. A Kaspersky jelentése szerint Brazíliában mintegy 4,5 millió DSL-routert sikerült támadóknak megfertőzniük, többek között ilyen biztonsági hibák aktív kihasználásával. A támadók a routerben rögzített névszervert változtatták meg, az internetszolgáltató saját DNS-e helyett egy saját működtetésűt állítottak be, amely a népszerű URL-eket saját phishing-oldalakra irányította át, a felhasználó számára teljesen transzparens módon.