Wi-Fi használata vállalati környezetben

A Wi-Fi megítélése az időről-időre felbukkanó rémhírek és nemkülönben a leggyakrabban használt eszközök tökéletlensége miatt sokban hasonlít a korabeli boszorkányok rossz híréhez, a hazai IT-biztonsági szakemberek pedig, ha csak lehet, üldözik és tiltják a vállalati Wi-Fi használatot. Biztonságos Wi-Fi pediglen létezik!

A biztonsági és üzemeltető szakemberek leggyakoribb érvei a Wi-Fi ellen, hogy nem biztonságos, hogy a kábeles infrastruktúrához képest kisebb a teljesítménye, hogy sok access point (AP) esetén nehezen menedzselhető, illetve hogy VLAN-alapú, szeparált hálózatokban nehezen kezelhetőek a szegmensek. A Wi-Fi inkvizítorai máglya helyett a company policyt vetik be a wireless eszközök ellen, és bár valószínűleg maguk sem tudják, de félelmük abból ered, hogy nem tudnak különbséget tenni Wi-Fi és Wi-Fi között; nem tudják mi a különbség az bárhol megvehető, otthoni wireless eszközök és a vállalati Wi-Fi megoldások között.

Cikksorozatunk első része áttekinti a hagyományos wireless hálózatok legnagyobb infrastrukturális és biztonsági problémáit és felvezeti azt a megoldást, amely vállalati környezetben orvosolni tudja ezeket a hiányosságokat, és amellyel valóban kialakítható a biztonságos és menedzselhető Wi-Fi hálózat.

A hagyományos Wi-Fi infrastruktúra általános problémái

A kábeles hálózat egy állandó és stabil átviteli közeg, legalábbis míg valaki el nem vágja a kábelt, vagy nem vezet áramot a portba. Ezzel szemben a rádiófrekvenciás átvitelt nagyon sok környezeti változó befolyásolja. Gondoljunk bele, elég, ha valaki csak kinyit egy ajtót vagy arrébb tol egy szekrényt, és máris megváltozik a terjedés, megváltozik a jel erőssége. Aki foglalkozott kültéri, nagy távolságú átvitellel, pontosan tudja, hogy más jelerősséget és átviteli teljesítményt lehet mérni tiszta és száraz időben, mint ködös, párás napokon.

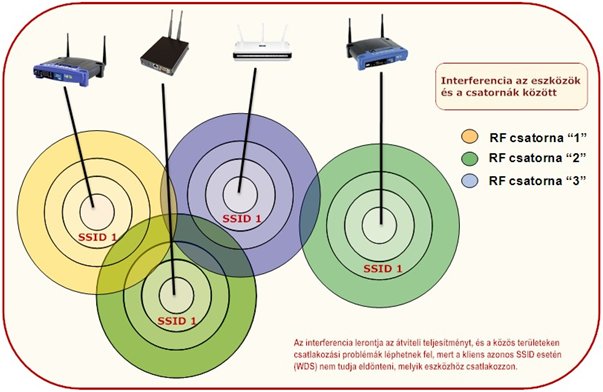

Jelentős zavart okoz, hogy az összes hagyományos eszköz alapértelmezetten statikus csatornahasználattal és maximális adáserősségen üzemel, amelyet nagyon kevesen állítanak át vagy optimalizálnak. Ha két szomszédos eszköz (akár csak csatornaszomszédok) és klienseik maximális adáserősséggel dolgoznak, a kibocsátott rádióhullámok interferálnak egymással, zavart okozva és lerontva az átviteli teljesítményt. Ha több eszközt használunk, amelyek ugyanazokat az SSID-ket jelenítik meg, a közös átfedésű helyeken csatlakozási problémák lépnek fel, a kliensek nem tudják eldönteni, hogy melyik eszközhöz csatlakozzanak.

A Wi-Fi átviteli teljesítménye nem csak a rádiós környezettől függ, hanem a kliens és az eszköz közötti távolságtól is. Beltéri használatnál 802.11g szabvány esetén mintegy 30 méter távolságban már jelentősen leromlik az átviteli teljesítmény (a példa kedvéért kalkuláljunk azzal, hogy a kliens és az eszköz között nincs fal, üveg, ember vagy más objektum, ami csillapíthat), sőt, valószínűleg meg is szakad. A 802.11a szabvány használatakor már 18-20 méter után találkozhatunk ezzel a jelenséggel, a jelerősség ekkora távolságban már erősen lecsökken, az átvitel pedig lassúvá és bizonytalanná válik.

Természetesen az egyes Wi-Fi szabványok ideális esetben is más-más sebességet biztosítanak. A 802.11g szabvány teljesítménye 54 Mbps, míg a 802.11n szabványtervezetnél a maximális sebesség (draft 2 data rate, 5GHz, channel-bonding) 300 Mbps. A valóság azonban az, hogy ilyen sebességeket soha nem mérhetünk (egyelőre) a Wi-Fi hálózatokban. Egy 54 Mbps-os 802.11g Wi-Fi esetében egy felhasználó legfeljebb 22-26 Mbps, míg egy 300 Mbps-os 802.11n kapcsolat esetén kb. 180 Mbps hasznos sebességet tapasztalhat. Ez a hasznos sebesség osztódik fel a felhasználók között, ha 10 kliens egyszerre próbál meg kommunikálni egy 802.11g eszközön keresztül, akkor felhasználónként átlagosan 2,2-2,6 Mbps átviteli teljesítménnyel számolhatunk.(Jelenleg a hazai kereskedelemben elérhető, szabványos eszközön mért legnagyobb hasznos átviteli sebesség 187 Mbps, amelyet az Aruba Networks eszközeivel mértek.)

Az átviteli teljesítményt nagyban ronthatja a különféle szabványok és kliensek keveredése. Gyakori eset, hogy egy jól működő, 54 Mbps-os 802.11g hálózatba belépő 802.11b szabványú kliens egész egyszerűen "lerántja" a teljesítményt, mert utóbbi szabvány csak 11 Mbps átvitelre képes, ezért a hálózat egészének átviteli kapacitása lecsökken 11 Mbps-ra. De hogy ne legyen egyszerű a kép, még az azonos szabványt beszélő kliensek is leronthatják az átvitelt. Nem csak azért, mert zavarhatják egymást (statikus és maximális adáserősség), hanem mert a Wi-Fi kártyák teljesítménye sem ugyanaz.

A 802.11 nem képes a csomagütközések (CSMA/CD) kezelésére, úgy működik, mint egy kocsmai vita: annak van igaza, aki a leghangosabban ordít. Vagy leghamarabb leveri a lámpát. Jelenleg a MacBook Pro Atheros (XSPAN 5008 alapú) 820.11n Wi-Fi kártyája a legerősebb, és olyan jó drivert írtak hozzá, hogy ha egy ilyen gép csatlakozik egy 802.11n hálózatra, mindenki más „leesik” róla, mert a MacBook kártyája mindenkit elnyom, és elviszi a teljes rádiófrekvenciás „sávszélességet”.

A felsorolt jelenségekből az a gyakorlati tapasztalat következik, hogy minél több kliens (más-más Wi-Fi kártyával, operációs rendszerrel és driverrel) csatlakozik egy hagyományos eszközökből álló Wi-Fi hálózatra, úgy csökken az előbbiekben kalkulált átlagos felhasználói átviteli sebesség. A csökkenés nem arányos, hanem exponenciális! A 10 felhasználós példánál maradva, ha mind a 10 kliens egyszerre kommunikál, a valóságban jó, ha 1 Mbps hasznos sebesség jut egy-egy felhasználóra.

Illeszthetőség és menedzselhetőség

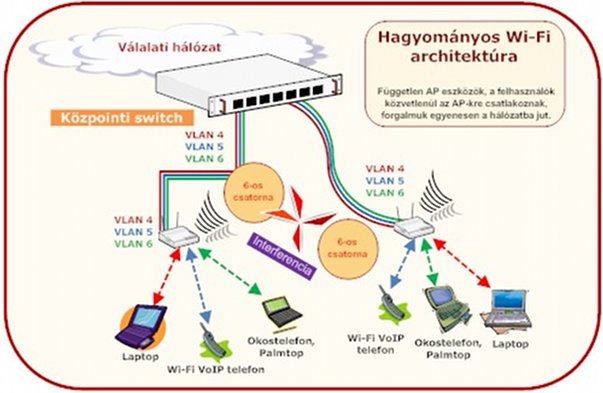

Több VLAN-ból, esetleg több telephelyből álló hálózat és „mezei” Wi-Fi eszközök használata esetén az összes olyan VLAN-t ki kell adni az access pointok fali csatlakozójára, amelyeket a Wi-Fi felhasználók el akarnak érni. Aki „kergetett” már VLAN-okat 3-4-5 különböző telephelyen található, más-más gyártótól származó switchen keresztül, az máris érzi a probléma súlyát. Karbantartani, menedzselni, bővítéskor újabb portokat konfigurálni és dokumentálni nem leányálom. Arról nem is beszélve, hogy mi van, ha át kell rendezni a portokat? Kezdhetünk mindent előröl.

A probléma a hagyományos Wi-Fi architektúrából fakad. A hagyományos Wi-Fi ugyanis szigetmegoldás. Az ilyen eszközöket „kövér”, „fat” Access Point-oknak, vagy független AP eszközöknek nevezzük. A felhasználó magához az AP eszközhöz csatlakozik, és kapcsolatát az AP eszköz terminálja. A felhasználó hálózati eléréseit az szabja meg, hogy maga az eszköz milyen szegmenseket ér el. Az eszközt fel is kell konfigurálni, hogy mit láthat, milyen VLAN-okat láthat rajta keresztül a felhasználó, esetleg ha van tűzfala, akkor külön, minden eszközön meg kell határozni a jogosultságokat. Már 4-5 eszköz esetében is roppant kényelmetlen ez a megoldás, de 10-50-100 eszköznél már kezelhetetlenné és menedzselhetetlenné válik a hálózat.

Szintén kérdés, hogy több eszköz esetén ugyan hány SSID fog látszani? Természetesen erre a problémára azért létezik hagyományos megoldás, de pl. a WDS használata (amelyet most már azért a nagyobb tömeggyártók támogatnak) korántsem jelent flastromot, ha tíznél több eszközről van szó.

Roaming

Ha pedig már több eszközről beszélünk, szintén meg kell említeni az eszközök közötti kliens-mozgás, a roaming problémáját. Persze, mondhatjuk, hogy a kliensek csak ne mozogjanak az épületen belül, vagy ha már ide-oda vándorolnak, fogadják el, hogy kapcsolatuk bizonytalan lesz és meg fog szakadni. Azonban ha a Wi-Fi hálózaton VoIP-ot, SAP-t vagy más, szakadásra érzékeny alkalmazást szeretnénk működtetni, akkor hamarosan nagyon kellemetlen pillanataink lesznek.

A roaming persze nem csak mozgás esetén fontos, egy felhasználó akkor is átcsatlakozhat (pontosabban, át kellene, hogy csatlakozzon!) egy másik AP-re, ha nem változtatja a helyét, hiszen biztosítanunk kell, hogy csak a kapacitásnak megfelelő számú kliens tartózkodjon egy-egy AP eszközön, és túlterhelés vagy megnövekedett forgalom esetén egy szabad eszközre továbbítódjon a felhasználó anélkül, hogy kapcsolatai megszakadnának. A hagyományos eszközök azonban nem támogatják a roamingot (vagy ha mégis, akkor nagyon lassan), és hagyják, hogy a Wi-Fi kártyák drivere boldoguljon az automatikusra állított paramétereivel, ahogy tud.

Ha pedig a kliens leszakad a hálózatról, a driver gőzerővel dolgozik, hogy újra csatlakozzon - mindegy, hogy hova, csak csatlakozás legyen! Belefut a fent már említett átfedett területek problémájába és nem tudja eldönteni, hogy hova is csatlakozzon. A felhasználó ebből annyit fog tapasztalni, hogy alkalmazásai lefagynak, kapcsolatai lebomlanak, és se internet, se SAP, telefonról pedig már ne is beszéljünk.

Biztonság, biztonság, biztonság

Akinek eddig még kedve lett volna Wi-Fi-t bevezetni a vállalaton belül, már a hátára sem kíván egy ilyen problémahalmazt, pedig most jutottunk el a legnagyobb mumusig, a biztonságig. Számos hír jelent meg, amely azt sugallja, hogy a Wi-Fi hálózatok nem biztonságosak. Ez valóban igaz a hagyományos wireless eszközök esetében. Nem arról van szó, hogy a WEP nem ér semmit, vagy hogy a WPA+TKIP (Pre Shared Key használata mellett) törhető. Ma már a legtöbb otthoni Wi-Fi eszköz is támogatja a WPA2+AES 802.1x titkosítást és azonosítást, amely a jelen és közeljövő tudománya szerint nagyon hosszú ideig nem feltörhető. A titkosítás beállítása csak az üzemeltetőn múlik (és persze a háttérinfrastruktúrán: a 802.1x azonosításhoz RADIUS szerver szükséges).

A hagyományos Wi-Fi egyik igazi biztonsági hiányossága az, hogy nem tudjuk, mi történik a rádiófrekvenciás környezetben. A támadó könnyedén rejtve maradhat, monitorozhatja (sniffelheti) az adatforgalmunkat, megszemélyesítheti az eszközeinket, hogy a gyanútlan felhasználó a hamis eszközre csatlakozva autentikáljon, vagy számos más támadási forma mellett, rádiófrekvenciás támadással megzavarja és ellehetetleníti a hálózatunkat. Ugyanilyen probléma, hogy a hagyományos eszközök nem biztosítanak lehetőséget a forgalom szétválasztására. Például hogy választjuk el a vendég SSID forgalmát a vállalati SSID forgalmától? Hogyan biztosítjuk, hogy az azonos SSID-re bejelentkező felhasználók (pl. a vendégek) ne érhessék el egymás gépeit (wireless-wireless irány), vagy a kábeles felhasználók ne érhessék el a Wi-Fi-s gépeket (wired-wireless irány)?

A biztonsági szakemberek legnagyobb rémálma a kényelmes felhasználó. A Wi-Fi ugyanis kényelmet biztosít, mert nem vagyunk általa helyhez kötve. Azonban hiába költ egy vállalat milliókat a határvédelemre, vásárol tűzfalat, IPS-t, anomáliadetektort, ha a felhasználó felcsatlakoztat egy kellően védtelen Wi-Fi eszközt a hálózatra (vagy laptopjának kártyáját Ad-Hoc vagy bridge módba kapcsolja), abban a pillanatban mit sem ér a kétdimenziós határvédelem. A kedves felhasználó egy pillanat alatt megnyitotta a harmadik dimenziót, amely felől teljesen védtelen a hálózatunk.

De legyen is elég ebből a borzalomból! Bár most úgy tűnik, jogos, hogy az épeszű szakember nem engedélyez Wi-Fi használatot a hálózatában, mégis visszautalok a cikk bevezetőjében tett megállapításaimra, miszerint biztonságos és menedzselhető Wi-Fi mégis létezik, illetve hogy a félelmek java abból ered, hogy a vállalati célokra nem a megfelelő eszközöket használják. Megfelelő megoldásokkal ezek a problémák elkerülhetőek és biztonságos, jól menedzselhető infrastruktúra alakítható ki, ehhez azonban vállalati wireless megoldásra van szükség.

Hagyományos vs. vállalati Wi-Fi

A fentebb leírtak alapján a különbség nagyjából arányos azzal, mintha egy golfautót szeretnénk összehasonlítani egy terepjáróval. A hagyományos Wi-Fi berendezések kiválóan használhatóak otthon vagy egy kisirodában néhány felhasználóig, esetleg néhány eszköz össze is kapcsolható egymással, de semmiképp nem alkalmasak arra, hogy kiszolgáljanak egy nagyobb vállalatot, szolgáltatásokat nyújtsanak és magas biztonságú, jó minőségű elérést adjanak a felhasználóknak. Tudom, sok kérges lelkű és tényleg nagy tudású buherátor kolléga hörren fel erre a kijelentésre, mert pl. WRTG vagy más tuning-eszközökkel (állításuk szerint) ők kiválóan tudnak Wi-Fi hálózatot csinálni és működtetni, de előzetesen kérem őket, higgyék el nekem, a tuningolt golfautó is csak golfautó marad. A fentebb leírt problémák ugyanúgy problémák maradnak.

Kérem őket, hogy gondolkozzanak el azon, képesek lennének-e például néhány száz hozzáférési pontból álló hálózatot létrehozni, és megfelelően működtetni? Képesek összehangolni a rádiófrekvenciás működést, hogy az eszközök, a kliensek, és a környezetben található idegen eszközök ne zavarják egymást? Képesek követni a rádiófrekvenciás környezet állandó változásait? Képesek dinamikusan kezelni a különböző kliensek különböző adó/vevő teljesítményét? Képesek megoldani az eszközök közötti 10-30 ms-os roamingot, hogy a kapcsolatok ne szakadjanak meg? Elképzelhetőnek tartják, hogy hálózatbővítés esetén a felhasználó konfigurálás nélkül, egyedül csatlakoztasson fel egy új hozzáférési pontot a hálózatra?

Négy-öt hagyományos eszköz működtetése már jelentős gonddal jár, arról nem is beszélve, hogy a vállalati szolgáltatásokat ezek a megoldások egyáltalán nem (vagy csak jelentős kompromisszumok mellett) tudják biztosítani. Erre csak a vállalati wireless megoldások képesek. A sorozat következő részében arról lesz szó, hogy milyen funkciókkal és szolgáltatásokkal alakítható ki egy biztonságos vállalati Wi-Fi hálózat.

A cikk szerzője az Aruba Networks magyarországi gyártói képviseletének technikai vezetője.