A kétfaktoros beléptetést is megkerüli egy phishing kampány

A főleg amerikai hivatalnokokat célzó támadások Gmail és Yahoo fiókokat is céloztak.

A kétfaktoros beléptetést is kijátszó phishing kampányt füleltek le a Certfa Lab biztonsági szakértői. A kutatók szerint a támadások mögött iráni állami hátterű hackerek állnak, jó eséllyel a Charming Kitten hackercsoporthoz fűződhet az akció. A támadások során többek között az Egyesült Államokban dolgozó hivatalos személyeket, illetve újságírókat céloztak meg világszerte, azok ráadásul több platformra irányultak, a hackerek egyebek mellett Gmail, illetve Yahoo fiókokba is bejutottak.

A biztonsági szakértők szerint erősen célzott támadásokról volt szó, azokat minden egyes célpontnál alapos kutatómunka előzött meg. A támadók alapvetően két módszert használtak, az áldozatokat számukra ismeretlen email vagy egyéb üzenetküldő profilokról keresték meg, vagy pedig egy-egy közéleti személyiség feltört fiókját használták hozzá. Minden egyes célpontnál annak ismerőseit, online tevékenységét, munkaidejét, illetve online biztonsági jártasságát figyelembe véve tervelték ki, illetve hajtották végre a támadásokat. Sok esetben a feltört fiókoknál a támadók nem is változtatták meg azok bejelentkezési adatait, így az áldozatoknak nem tűnt fel, hogy illetéktelenek is használják profiljukat.

A fiókok feltöréséhez a támadók első körben hamis biztonsági értesítéseket használtak, olyan, első pillantásra legitimnek tűnő email címekről, mint a notifications.mailservices@gmail.com vagy a noreply.customermails@gmail.com. A levelek szövegtörzsét a Google és egyéb szolgáltatók spamszűrőinek kijátszására egy a szöveget tartalmazó, lekattintható képfájllal helyettesítették, az emailek továbbá egy rejtett követőképet is tartalmaztak, amelynek hála azonnal értesülhettek róla, mikor az áldozat megnyitotta a levelet.

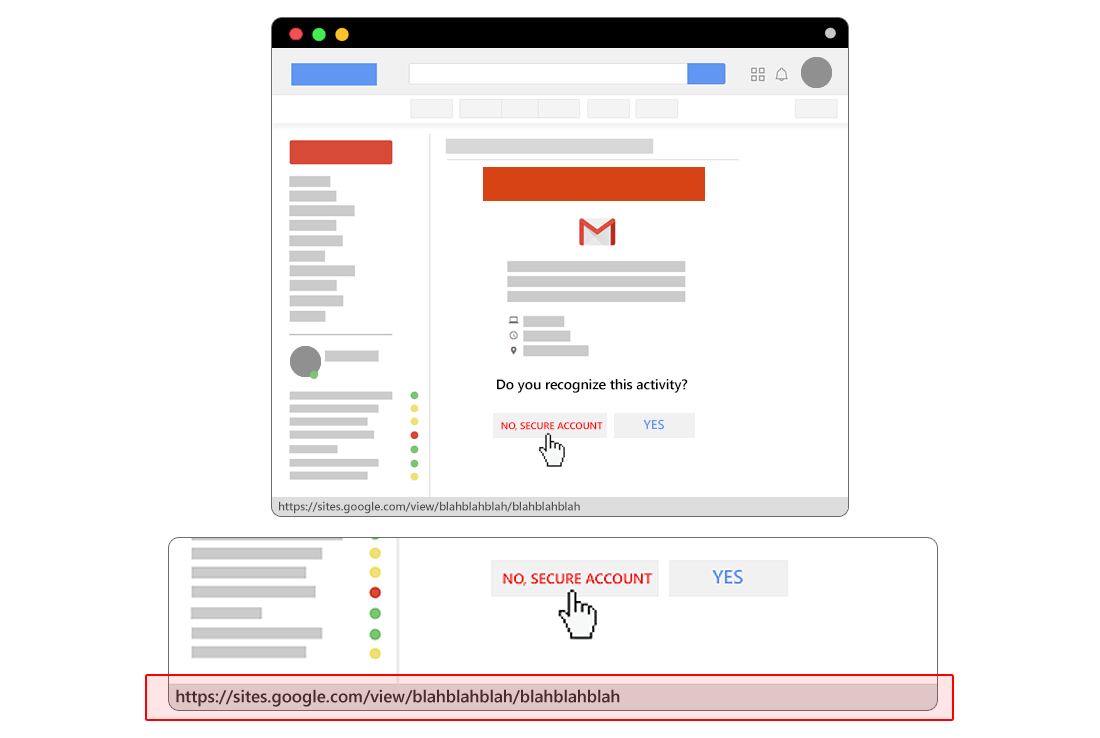

A támadók a szövegben arra figyelmeztették az áldozatokat, hogy illetéktelenek próbáltak hozzáférést szerezni fiókjaikhoz, és a "gyanús tevékenységek" felülvizsgálatára kérték őket a mellékelt hivatkozáson keresztül. Ez egy hamis Google Drive letöltési oldalra vezetett, amelyet a Google Sites segítségével hoztak létre, így az az URL sávban is hitelesnek látszó címet mutatott - a lap ezután egy hamis Google bejelentkezési oldalra továbbította a célszemélyt, ahonnan a támadók begyűjtötték a megadott belépési adatokat.

AI: a technológiai robbanás állva hagyta a munkaerőpiacot A technológiai változás sebességét sem a hazai cégek, sem az IT munkaerőpiac nem tudja lekövetni. Az eseményhorizontról azonban már nincs visszafordulás.

A módszer ellen a kétlépcsős beléptetés sem biztosított teljes védelmet: miközben az elkövetők a felhasználóval párhuzamosan megadták annak belépési adatait, erre a biztonsági funkcióra is odafigyeltek, a bejelentkeztetés második lépcsőjénél pedig egy hasonló áloldalon kapott megerősítési kódot is elkértek az áldozattól. A kutatók az ügyben már értesítették a Google-t és az érintett szolgáltatókat, a keresőóriás pedig azonnal el is távolította a rosszindulatú weboldalakat. A támadók egyébként a szakértők szerint több mint 20 kártékony domént működtetnek, számuk azonban folyamatosan növekszik. A kampány egyébként jó eséllyel az Egyesült Államok által Iránra kirótt szankciókra válaszul született, az intézkedésekkel kapcsolatban álló hivatalos személyek befolyásolása céljából.

A szakértők a hasonló phishing támadások kivédésére azt javasolják, aki teheti használjon fizikai biztonsági kulcsot a kétfaktoros bejelentkeztetés második lépcsőjeként, illetve értelemszerűen ne kattintsanak akár távolról is gyanúsnak tűnő hivatkozásokra. Az érzékeny levelezéseket pedig PGP titkosítással is érdemes ellátni. A phishing kampány egyelőre úgy tűnik továbbra is aktív, az Ars Technicának pedig a biztonsági cég azt is megerősítette, több esetben sikeresen vették át vele az uralmat a támadók a megcélzott fiókok felett.