A China Telecomon haladt át a Verizon eltérített adatforgalma

Egyelőre nem tudni, szándékos volt-e az eltérítés, a BGP gyengeségei azonban ismét fókuszba kerültek.

Saját hálózatára csatornázott át nemzetközi adatforgalmat a China Telecom: a több éven keresztül tartó adateltérítés során egyebek mellett egy ideig az Egyesült Államokból származó, belföldi adatforgalom is áthaladt a kínai kormánnyal szoros kapcsolatot ápoló szolgáltató rendszerein, ami komoly biztonsági kockázatot jelent - számolt be blogposztjában Doug Madory biztonsági szakértő. Az egyelőre nem ismert, hogy az eltérítés a BGP (Border Gateway Protocol) szándékos kijátszása volt-e, vagy egyszerűen valamilyen eltévesztett beállításnak köszönhető, Madory szerint mindenesetre a China Telecom AS4134 névre hallgató, autonóm rendszere áll a dolog mögött.

Közel három évvel ezelőtt, 2015 decemberében a dél-koreai SK Broadband egy rövid routolási hibát észlelt: a cég saját, AS9318 autonóm rendszere (AS) több mint 300, az amerikai Verizonhoz tartozó útvonalat hirdetett meg, amelyeket az OpenDNS-hez tartozó BGPstream szúrt ki - az "útvonalszivárgás" pedig az SK Broadband tranzitszolgáltatójához, a China Telecomhoz vezetett vissza, egész pontosan annak AS4134-es rendszeréhez. Ezt követően nem sokkal már a China Telecom rendszere a nemzetközi szolgáltatók felé kommunikálta az útválasztási adatokat, a Vodafone-tól GTT-n át a Teliáig, amelyek ha elfogadták azokat, akaratlanul is a China Telecomhoz tartozó AS4134-en küldték keresztül a Verizon APAC-hoz tartozó forgalmat.

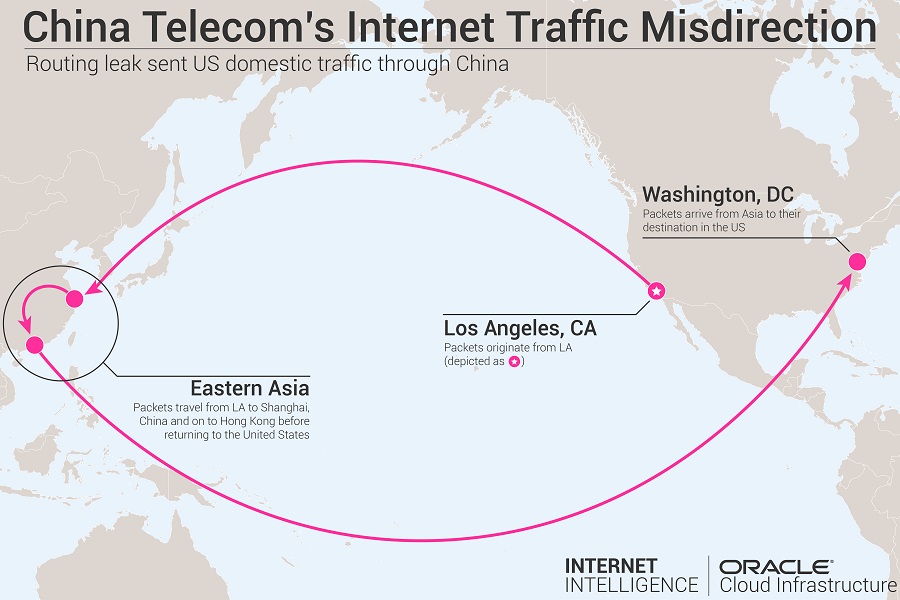

A szakértő az esetről tavaly értesítette a vállalatokat, akik közül az érintett adat-útvonal legnagyobb szolgáltatói, a Telia és a GTT el is kezdte szűrni a China Telecomtól érkező verizonos útválasztási információkat, ezzel az eltérített adatforgalom 90 százalékát kigyomlálva. Ezt megelőzően azonban az Egyesült Államokon belüli adatforgalom is keresztülhaladt a China Telecom rendszerén, beleértve egy meg nem nevezett amerikai internet-infrastruktúra szolgáltatóét is - Madory figyelmeztetése után azonban utóbbi is elhelyezte a megfelelő szűrőket. Ahogy a biztonsági szakértő az Ars Technicának elmondta, az Egyesült Államok belföldi adatforgalmát a fiaskó tavaly nagyjából egy héten keresztül érintette.

Az eset jól illusztrálja a BGP foghíjas védelmét: miután a rendszer jellemezően bizalom alapon működik, azaz az egyik BGP router alapértelmezetten elfogadja a hirdetett online útvonalakat, ha a hálózat egy pontján valakinek sikerül módosítani a paramétereket, azt a következő pont már kérdés nélkül legitimként kezelheti. A potenciális támadóknak így lehetőségük van a titkosítatlan adatforgalom megfigyelésére vagy akár módosítására is. Persze egyelőre nem biztos, hogy jelen esetben rosszindulatú módosításról van szó, többször előfordult már, hogy a forgalomeltérítés egyszerű adminisztrátori hibára volt visszavezethető.

AI: a technológiai robbanás állva hagyta a munkaerőpiacot A technológiai változás sebességét sem a hazai cégek, sem az IT munkaerőpiac nem tudja lekövetni. Az eseményhorizontról azonban már nincs visszafordulás.

Sajnos a protokoll gyengeségeit előszeretettel használják ki a támadók, mint az áprilisban az Amazon IP címeit eltérítő kriptopénz-tolvajok, akik 150 ezer dollárnak megfelelő kriptovalutát zsákmányoltak - a BGP kiterjedtsége miatt azonban ezek orvoslása komoly műszaki feladatot jelent, közben pedig egyre fontosabbá válik, főleg a nagyobb, akár több ezer IP tartománnyal rendelkező szolgáltatóknál. Egyelőre sem a Verizon, sem a China Telecom nem nyilatkozott az ügyben.

A hasonló problémák megelőzésére egyébként már léteznek megoldások, ilyen a szakértők által is népszerűsített RPKI (Resource Public Key Infrastructure) is, amely aláríásos tanúsítványokra támaszkodva adna védelmi réteget a BGP-hez. A biztonsági szabvány segít megakadályozni, hogy BGP a valamilyen okból hibásan bejelentett prefixeket alapértelmezett útvonalként használja. Ehhez titkosított tanúsítvány formájában validációt alkalmaz, amely tartalmazza az IP prefixet és a forrás AS-t is. Bár az RPKI sokat javít a biztonságon, tökéletes választ nem jelent a bizalom alapú BGP gyengeségeire, amelyet például update üzenetekben érkező AS path hibákkal továbbra is meg lehet zavarni - alkalmazásával azonban a fenti eset például kiszűrhető lett volna. Az RPKI egyelőre sajnos nem mondható elterjedtnek, főleg miután használatához a hálózatot felépítő hardvereknek és szoftvereknek meg kell felelniük a szabvány követelményeinek, ugyanakkor vannak már nagy cégek akik implementálták a technológiát, a Cloudflare például idén szeptemberben jelentette be annak támogatását.