D-Link routerekre vadászik a legújabb Satori variáns

A hírhedt Mirai botnet utódja egy két éve ismert sebezhetőséget használ ki a D-Link DSL-2750B készülékein - patch még nincs, és könnyen lehet hogy nem is lesz.

Folytatja a zombitoborzást a Satori botnet, pontosabban a kártevőt igába hajtó online bűnözők. A 360Netlab blogposztban számolt be róla, hogy a botnet egy frissített verziója elkezdett a CVE-2018-10088 puffertúlcsordulásos sebezhetőséget tartalmazó, a kínai XiongMai gyártó nevével fémjelzett eszközök után kutatni, alig néhány órával a felfedezést követően pedig a Satorihoz újabb frissítés érkezett, amely már jóval ismerősebb célpontra irányította a kártevő célkeresztjét: a D-Link DSL-2750B router-DSL modem készülékekre, amelyeken egy ismert parancsbefecskendezéses hibát igyekezett kihasználni.

A Satori malware tehát nem most bukkan fel először, a hírhedt Mirai botnet variánsa már tavaly ősszel megjelent, 2017 végén pedig több mint 260 ezer routert fertőzött meg alig 12 óra leforgása alatt. A kártevő tombolását akkor az általa használt port blokkolásával az internetszolgáltatók oldalán sikerült fékezni - de nem sokáig, idén februárban ugyanis egy frissített verzió ismét több tízezer router fölött vette át a hatalmat, ekkor már a kriptopénz-bányászatot is felvéve tevékenységei közé. Ezután a malware egy májusban újra felütötte a fejét, akkor GPON otthoni routereket (Gigabit Passive Optical Network) vett célba, elsősorban Mexikóban.

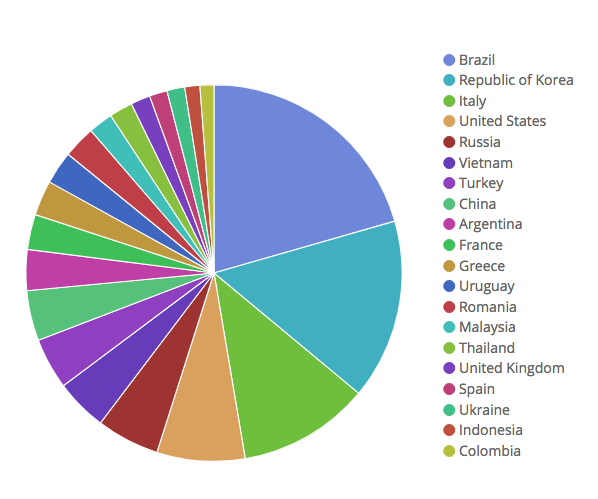

Az érintett országok (Radware)

Bérkutatás és menedzserhalál A 2026-os informatikai fizetéseken pörögtünk, aztán majdnem sikerült lebeszélni mindenkit a menedzser karrierről.

A legújabb variáns június 15-én frissült és kifejezetten a D-Link DSL-2750B routerekre vadászik - a készülékek elleni exponenciálisan növekvő számú támadást a Radware szakértői is kiszúrták, akiknek csalikészülékeit több ezer IP címről próbálták megfertőzni ismeretlenek, egy eddig nem látott kártevőverzióval. A D-Link DSL-2750B router elleni támadások egy távoli kódfuttatásra lehetőséget adó sebezhetőséget használnak ki, majd egy wget paranccsal egy távoli szerverről töltik le a malware-hez tartozó kártékony scriptet. A Radware szerint a kihasznált sérülékenység már 2016 óta ismert - az érintett routerekhez azonban, ahogy arra az Ars Technica is rámutat 2015-ben érkezett az utolsó firmware-frissítsés, így könnyű célpontot jelentenek a Satori számára.

A Radware adatai szerint a legtöbb érintett eszköz Brazíliában található, de szorosan mögötte ott van Dél-Korea, illetve Olaszország is, a negyedik helyen pedig az Egyesült Államok áll - összesen 20 országban találkoztak eddig a kártevővel. Egyelőre pontosan nem tudni, hány készüléket fertőzött meg sikeresen a botnet, a Radware szerint ugyanakkor az elmúlt héten volt olyan nap mikor a támadások száma a 2500-at is meghaladta. A fertőzött készülékekről a botnettől már ismert módon DDoS támadásokat indíthatnak annak gazdái de mint korábban láttuk, akár kriptobányászatra is befoghatják azokat. A szóban forgó D-Link készülékeket egyébként a többek között a Verizon is kiosztotta sok ügyfele számára, nekik egyelőre a készülékek lecserélése tűnik a legjobb védekezésnek, a gyártó még nem adott ki tájékoztatást a lehetséges védelmi lépések kapcsán. Miután egy viszonylag régi eszközökről van szó, az is elképzelhető, hogy annak a D-Link teljesen elengedi azok kezét és egyáltalán nem ad ki patch-et a Satori által kihasznált sebezhetőség befoltozására.