Húsz évig hamisíthatók voltak a GnuPG aláírások

A sérülékenységet már befoltozták, az az Enigmailt, GPGToolst és python-gnupg-t is érintette.

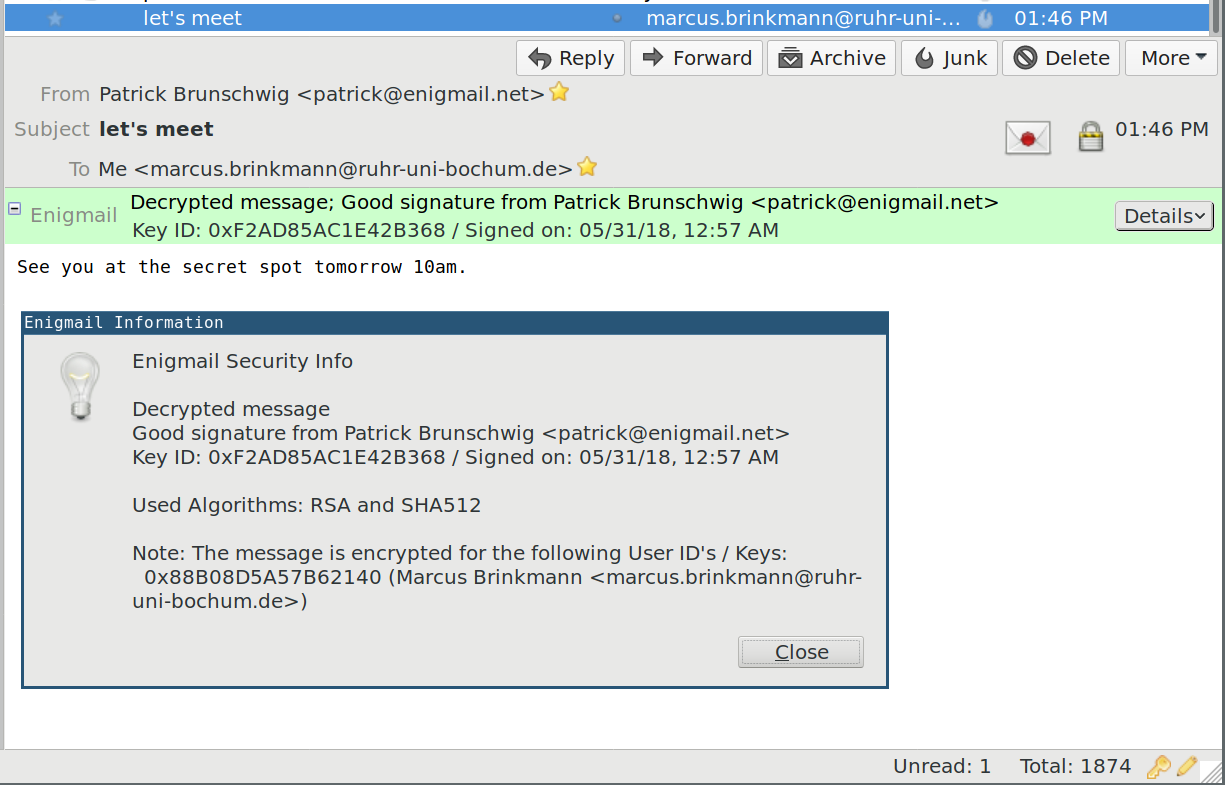

Újabb komoly biztonsági hiba érkezett meg a május közepén nyilvánosan is bejelentett, néhány PGP-klienset és S/MIME-t érintő EFAIL farvizén. Ezúttal a GnuPG-ben, illetve több arra építő alkalmazásban talált sérülékenységet Marcus Brinkmann biztonsági szakértő: a CVE-2018-12020 kódszámú, "SigSpoof" névre keresztelt biztonsági rés, mint azt neve is sejteti, a digitális aláírások meghamisítását teszi, pontosabban tette lehetővé az emailekben. A sérülékenységet ugyanis, amely többek között az Enigmailt, a GPGToolst és a python-gnupg-t is érintette, szerencsére mindegyik szoftver esetében gyorsan befoltozták.

A hiba, amelyről Brinkmann blogján részletesen beszámolt, lehetővé teszi távoli online támadóknak, hogy tetszőleges hamis aláírásokkal lássák el leveleiket. Noha a sebezhetőséget gyorsan orvosolták, az a GnuPG hajnala, egész pontosan az 1998-ban debütált 0.2.2-es verzió óta hozzáférhető volt a potenciális támadók számára. Ennek megfelelően számos, egészen az érintett alkalmazások legutóbbi frissítéséig bezárólag kapott levél érkezhetett a címzettekhez hamis aláírással - a helyzetet súlyosbítja, hogy a GnuPG-t nem csak az emailek védelmére vetik be, de biztonsági másolatok, szoftverfrissítések, vagy akár forráskódok aláírására is használják különböző verziókezelő rendszerekben. A digitális aláírások használatához a küldőnek szüksége van egy privát titkosítási kulcsra - a SigSpooffal viszont ez kiváltható a célszemély nyilvános kulcsával is, amely viszonylag könnyen hozzáférhető. A hamisított aláírások lefülelésére ráadásul csak részletes elemzéssel van lehetőség, amely a felhasználók zömének képességein túlmutat.

Szerencsére a sérülékenység csak akkor használható ki, ha az érintett szoftverekben a különböző bugok és hibás működés javításához használt verbose funkció be van kapcsolva - utóbbi pedig a fentebb említett alkalmazások egyikében sem alapértelmezett beállítás. Ugyanakkor ahogy arra az Ars Technica is kitér, egy sor online elérhető, előre elkészített beállítási séma már bekapcsolja a verbose-t, ilyen az Ultimate GPG Settings vagy a cooperpair safe defaults is. Ezek alkalmazása ráadásul a SigSpoof felfedezéséig kifejezetten javasolt volt a GnuPG felhasználóknak a nagyobb(nak vélt) biztonság érdekében.

AI: a technológiai robbanás állva hagyta a munkaerőpiacot A technológiai változás sebességét sem a hazai cégek, sem az IT munkaerőpiac nem tudja lekövetni. Az eseményhorizontról azonban már nincs visszafordulás.

Bekapcsolt verbose mellett a hiba aránylag egyszerűen kihasználható, olyan metaadatok elrejtésével az adott levélben, amelyről a fogadó alkalmazás azt hiszi, azok a sikeres aláírás-hitelesítés eredményét jelzik. Brinkmann több példatámadást is bemutat blogposztjában, amelyek példakódját is közzétette. A demonstrációk során az Enigmailt és a GPG Toolst is sikerült térdre kényszeríteni.

A felhasználóknak a szakértő azt javasolja, haladéktalanul kapcsolják ki a verbose funkciót, illetve értelemszerűen parancssoros környezetben se használják az ahhoz szükséges aktiváló utasítást. Emellett mindenki frissítsen a GnuPG, Enigmail, illetve GPGTools legújabb verziójára. A megoldást használó fejlesztőknek is minél előbb érdemes ellenőrizni, hogy érinti-e alkalmazásaikat a hiba, valamint ugyancsak frissíteni a python-gnupg legújabb kiadására.