Pár héten belül foltozza platformjainak szűk réseit az AMD

Bár a múlt héten, rendhagyó módon publikált hibák alacsony biztonsági kockázatot jelentenek, az AMD pedig dolgozik azok betömésén, a javítás pár héten belül megérkezhet.

BIOS és firmware frissítések segítségével tömi be a múlt héten napvilágra került biztonsági réseket az AMD - derült ki a cég keddi nyilatkozatából. Mark Papermaster, a processzortervező technológiai igazgatója megerősítette, hogy a CTS Labs által felfedezett problémák minden esetben szoftveres eredetűek, vagyis a január elején berobbant Spectre és Meltdown hibákkal ellentétben nem mikroarchitektúrális sajátosságok állnak a háttérben. Ennek hála a cég viszonylag egyszerűen és gyorsan, nem utolsó sorban pedig fájdalommentesen, azaz teljesítményvesztés nélkül foltozza a réseket. A javítások pár héten belül megjelennek a Zen-alapú processzorokhoz, illetve az azokhoz társított lapkakakészletekhez.

Bár Papermaster kerek perec nem mondta ki, a sorok között olvasva látható, hogy cége inkorrektnek találja a CTS Labs hozzáállását. A hibákat felfedező, égből pottyan cégecske ugyanis csak a biztonsági rések leírásainak publikálását megelőző 24 órában vette fel a kapcsolatot az AMD-vel, amelynek így kvázi esélye sem volt az érdemi reakcióra. A technológiai igazgató Google Project Zero exploitok esetét hozza fel követendő példaként, amelyekről a Google még tavaly június 1-én, azaz fél évvel a nyilvánosságra hozatal előtt értesítette az érintett cégeket.

Mindez nem csak az érintett gyártó, azaz jelen esetben az AMD szempontjából lehet(ne) kellemetlen, a hibák idő előtti publikálásával ugyanis fennállhatna annak veszélye, hogy azokat a javítás érkezése előtt felhasználják rossz indulatú támadásokhoz, veszélybe sodorva a felhasználókat.

Vihar a biliben

Jelen esetben azonban utóbbira meglehetősen kicsi az esély, az egyes hibák kiaknázásához ugyanis minden esetben admin jogosultság szükséges. Ennek megszerzését követően pedig elég valószínűtlen, hogy a delikvens az ölébe pottyant lehetőségek közül majd épp az AMD-t érintő biztonsági hibákon megy tovább - véli Papermaster. Az AMD szakembere a Trail of Bits véleményére hivatkozik, amely cég kvázi hitelesítette a CTS Labs által publikált biztonsági hibákat.

A Trail of Bits rávilágít arra, hogy bár a hibák valóban léteznek és javításra szorulnak, tehát azok a leírtaknak megfelelően ki is használhatóak, jelen formájukban meglehetősen alacsony biztonsági kockázatot jelentenek az előző bekezdésben említett, igencsak vaskos előfeltétel okán. A szóban forgó cég továbbá elmondja, hogy az ilyesfajta biztonsági hibák gyakoriak a különféle biztonsági funkciókat tartalmazó beágyazott rendszerekben, a biztonsági szakemberek számára szinte mindennaposak. A Trail of Bits szerint ezek okai jellemzően egyszerű programozási hibákra, a biztonsági funkciók pontatlan meghatározására, vagy elégtelen tesztelésre vezethetőek vissza.

Ezek fényében joggal merül fel a kérdés, hogy a pár főt foglalkoztató, szinte a semmiből jött izraeli CTS Labs miért ilyen, meglehetősen rendhagyó módon hozta nyilvánosságra a hibákat. Erre egyelőre nincs konkrét válasz, ám az AnandTech idevonatkozó, részletes interjújának utolsó kérdései alapján vélhetően nem önszorgalomból vizsgálódott a CTS Labs. A magazin főszerkesztője, Ian Cutress, valamint a szakmai körökben elismert David Kanter többek között ezt a kérdést is feszegette. Megelőzően viszont szóba került, hogy biztonsági cég miért nem élt a többek között a Trail of Bits által is javasolt, bevett módszerrel, vagyis első körben miért nem az amerikai CERT-et értesítette a hibáról. A CTS Labs szakembere azt állította, hogy ezt (valamikor) megtették, azonban a védelmi minisztérium online biztonsággal foglalkozó szervezete mindez idáig nem adott visszajelzést.

Ennél azonban beszédesebbek lehetnek a David Kanter kérdéseire adott reakciók, aki konkrétan rákérdezett, hogy ki bízta meg a céget az AMD platformjának boncolásával. A CTS Labs szakembere erre nem óhajtott választ adni, Kanter ugyanakkor nem adta fel, újabb kérdésével megpróbálta körülírni a lehetséges megbízót, amire a CTS Labs válasz helyett inkább elbúcsúzott, a konferenciahívás pedig ezzel gyakorlatilag megszakadt.

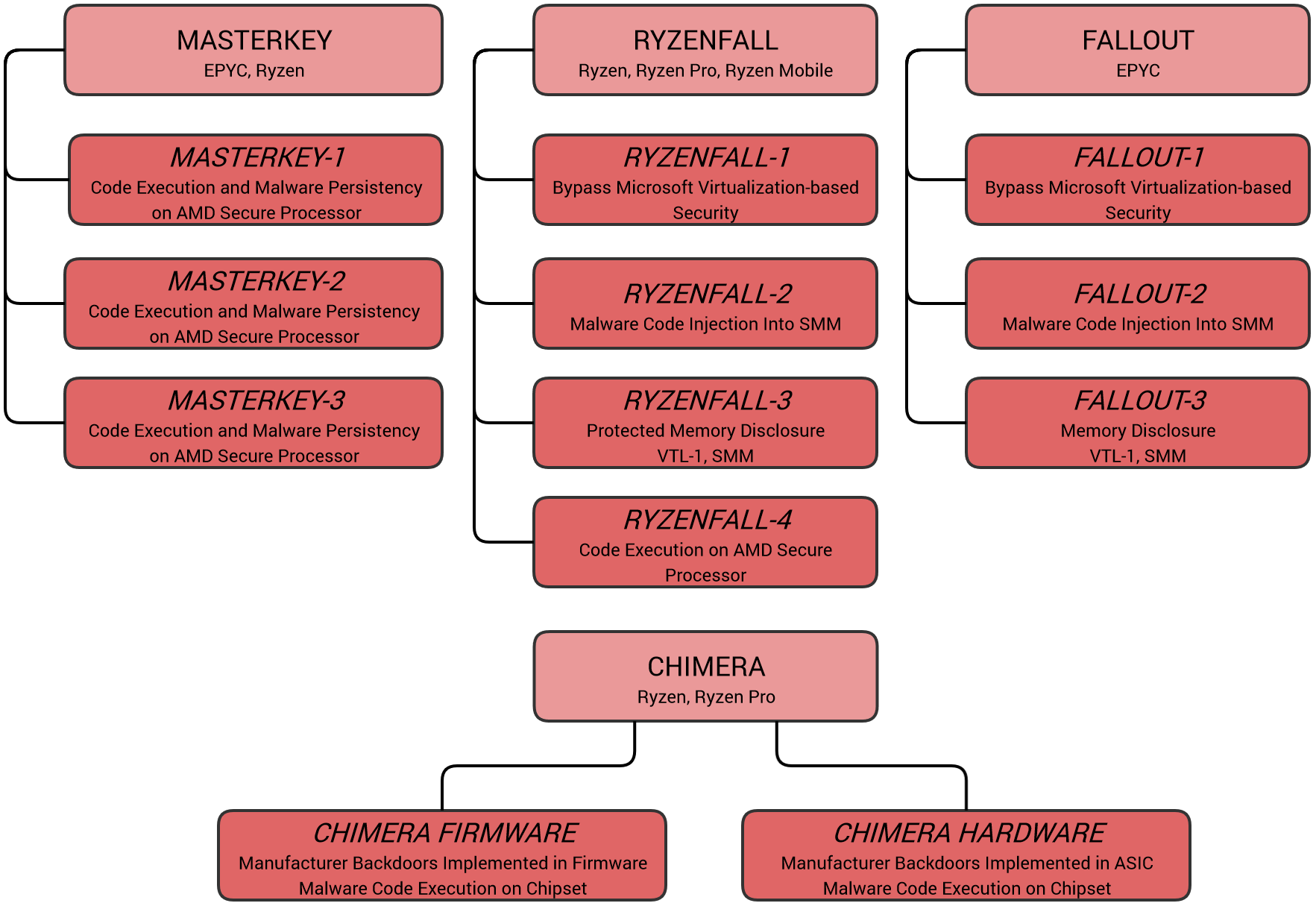

Egy sor biztonsági hiba

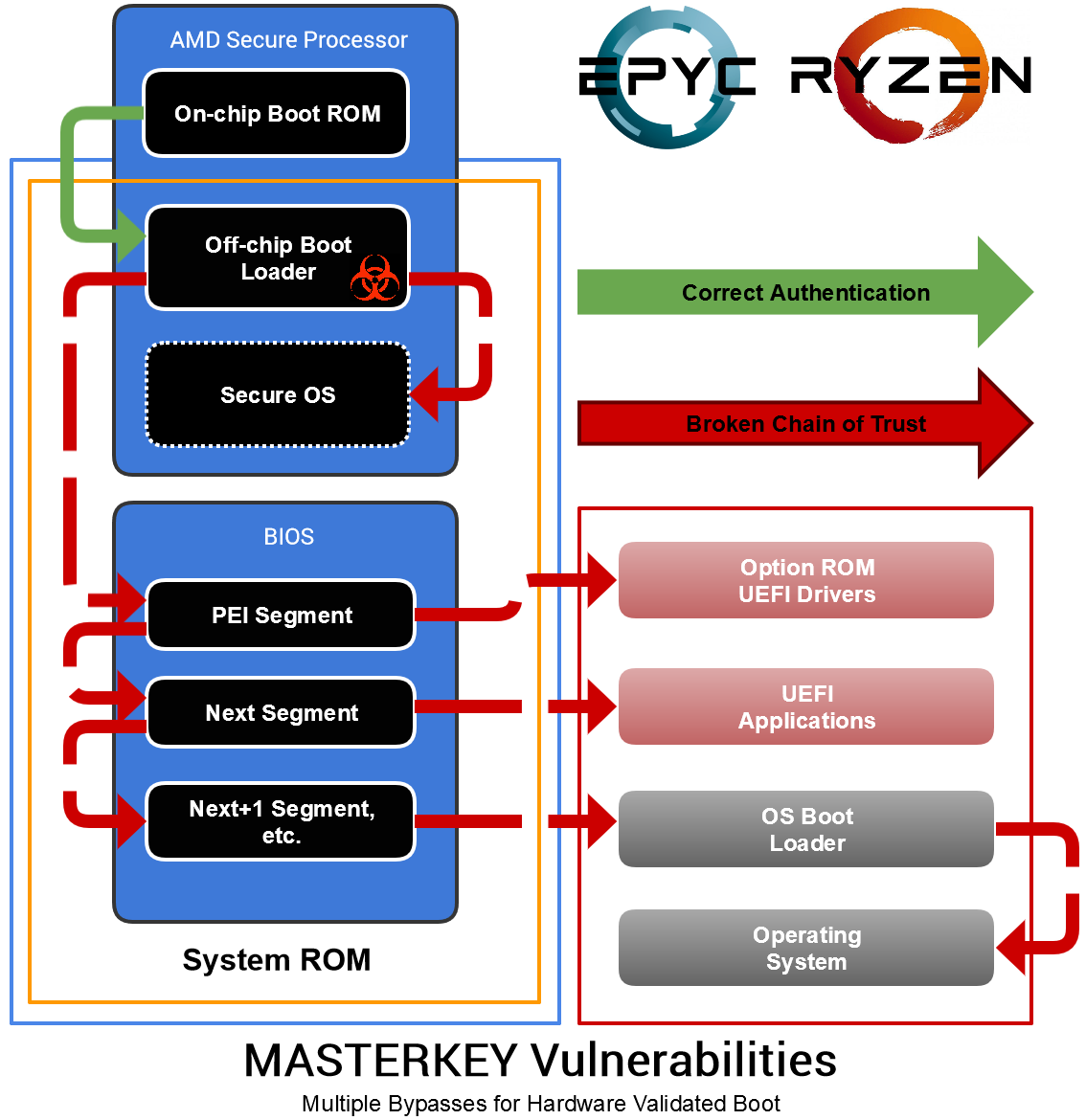

A PSP-n futó operációs rendszer frissíthető, ám ehhez a szoftvert minden esetben alá kell írnia az AMD-nek, amellyel megelőzhető a preparált verziók telepítése. A CTS Labs által leírt Masterkey nevű hibával ez a védelmi vonal megkerülhető, így adminisztrátori jogkör birtokában a biztonsági alrendszer szoftvere manipulálható, többek között megkerülhető a biztonságos rendszerindítás (Hardware Validated Boot). Hasonló, de veszélyesebb hibát már a Google biztonsági csapata is talált a PSP-ben. Az azóta foltozott résen keresztül kriptográfiai kulcsokat lehetett kicsempészni az alrendszerből, amellyel például a TPM által titkosított adatokba lehetett betekintést nyerni.

A Ryzen processzorokat érintő Ryzenfall, illetve annak szerveres, Epycre leírt változatával a Secure OS gazdagép felé néző API-ján keresztül lehet támadást indítani. Ennek megfelelő kihasználásával a támadó védett, a hardvertől elszigetelt memóriaterületekhez (Windows Isolated User Mode, Isolated Kernel Mode) férhet hozzá, kapcsolhatja le a titkosítást, illetve futtathat kártékony kódokat - ezt azonban admin jogosultság birtokában amúgy is megteheti.

A kakukktojást a Chimera jelenti, amely az alaplapi, Promontory kódnevű asztali lapkakészletet érinti. A chip egy külsős fejlesztés, amivel az Asus tulajdonában lévő tajvani ASMediát bízta meg az AMD. A különféle vezérlőkre szakosodott tervezőcég ebben gyakorlatilag saját fejlesztéseit legózta össze, amely dizájn PCI Express, SATA, illetve USB kontrollereket egyaránt tartalmaz. Az egyes blokkokat célzó Chimerát kiaknázva támadhatóvá, hozzáférhetővé válhatnak a különféle csatlakoztatott perifériák (pl. háttértárak), illetve az azokon esetlegesen futó operációs rendszerek.

Linus Torvalds múlt heti, a Linux atyjára jellemző szókimondó nyilatkozata tőzsdei spekulációt sejtet az amúgy nevetségesnek minősített úgy mögött. Torvalds szerint az eset az AMD helyett inkább az IT-biztonsági szakmára vet rossz fényt, ezzel ugyanis az amúgy is korruptnak titulált világ csak mélypontját feszegeti. Mások egyenesen az Intelt vizionálják az úgy rejtelmei mögött, amely most a Spectre-Meltdown által felszított tüzet meglovagolva próbálja befeketíteni felívelő pályán mozgó konkurensét. Ezt támaszthatja alá az Intel izraeli érdekeltsége, illetve az, hogy az AMD heteken belül piacra dobja a második generációs Ryzen CPU családot, amely az előzetes hírek szerint az eddiginél kiélezettebb küzdelmet hoz majd a felek között.

Bérkutatás és menedzserhalál A 2026-os informatikai fizetéseken pörögtünk, aztán majdnem sikerült lebeszélni mindenkit a menedzser karrierről.

A CTS Labs bejelentése óta az AMD papírjainak értéke közel 5 százalékot esett, ám amennyiben Papermaster és csapata tartja a javítások kiadására ígért pár hetes határidőt, úgy vélhetően nem szenved maradandó károkat a márka. A tervezőcég számára remélhetőleg tanulsággal szolgál az eset, aminek hatására követi konkurense példáját, és egy széles körű, komoly pénzjutalmakkal kecsegtető bug bounty programot hirdet.