Elcsendesedő telefonok jelzik a veszélyes appokat

Három nagy malware, a Hummingbad, a Ghost Push és a Gooligan alkalmazásait is ezzel a módszerrel szűrte ki a Google - felhasználja azoknak a mobiltelefonoknak az adatait, amelyeken a Verify Apps nem vizsgálja az appok letöltését.

Érdekes statisztikai eljárással vizsgálja a Google az androidos kártevők viselkedését. Az új módszer a cég saját "víruskeresőjét", a potenciálisan veszélyes (potentially harmful apps, PHA) alkalmazásokat kereső Verify Apps eredményeit használja - pontosabban az eredmények hiányából igyekszik következtetéseket levonni.

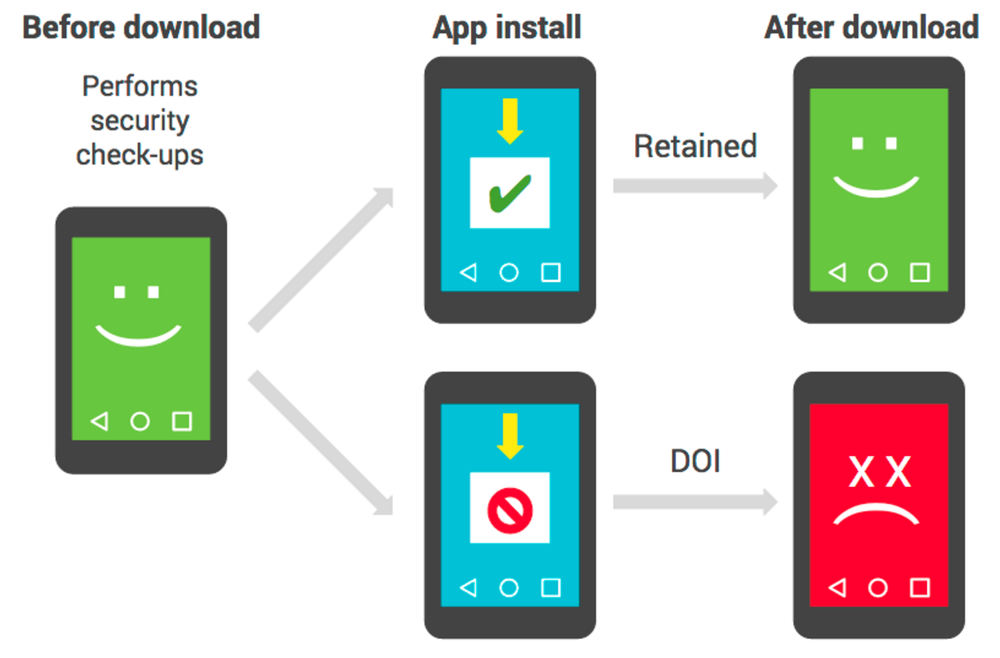

A Verify Apps a Google-féle Android egyik alap szolgáltatása egy ideje, dolga a külső forrásból (más alkalmazásboltból vagy .apk-ból) telepített appok ellenőrzése és a veszélyes alkalmazások kiszűrése. A szolgáltatást azonban a fejlettebb rosszindulatú appok le is tudják kapcsolni - ezt a gyakorlatot használja új indikátorként a cég, erről számol be Megan Ruthven szoftvermérnök egy blogbejegyzésben.

A Verify Apps működése jellemzően két esetben áll le váratlanul: ha a telefon kikerül használatból (elavulás vagy meghibásodás miatt), vagy ha támadó app lekapcsolja a szolgáltatást. Ezt a DOI (dead or insecure) címkével jelöli a Google, a módszer pedig adja magát: azok az alkalmazások, amelyek telepítése után szokatlanul magas lesz a DOI-arány, veszélyesek lehetnek.

Ennek mérésére az Android biztonságért felelős csapata kifejlesztett egy DOI-pontszámot, amely az egyes alkalmazások esetében számítja ki a "megtartási arány" (retention rate) alapján a veszélyesség szintjét. Amennyiben egy alkalmazás több szórásnyival alacsonyabb arányt generál, mint az átlagos app, akkor veszélyesnek minősül és a cég biztonsági mérnökei veszik szemügyre.

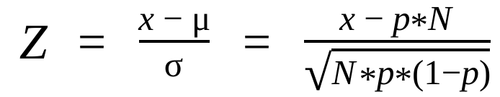

Az átlagos szórásérték számítására rendszerint a Z-pontszám szolgál, amelyet a képen látható képlettel lehet kiszámítani. Az egyenletben az N azoknak készülékeknek a számát jelöli, amelyek letöltötték az appot; az x azoknak a megtartott készülékeknek száma, amelyek letöltötték az appot; a p-érték pedig annak a valószínűsége, hogy valamely app letöltése után a Verify Apps működése folyamatos marad.

Ha a Z-pontszám sokkal kisebb mint -3,7 akkor a mutató jelzi, hogy az alkalmazás szignifikánsan alacsonyabb megtartási aránnyal rendelkezik. Amennyiben ez az arány alacsony, viszont sok felhasználó tölti az alkalmazást, az jelzésértékű a kutatók számára - ekkor kezdik el vizsgálni a többi szempontból a biztonsági feltételek teljesülését. Ha bebizonyosodik, hogy az alkalmazás PHA, akkor a Verify Apps segítségével a fejlesztők eltávolítják a készülékekről, és nem engedik a további letöltését.

Ilyen formában szűrte ki a Google három különböző malware-család tagjait, a DOI-pontszám több mint 25 ezer alkalmazást jelölt meg ezekkel kapcsolatban. Mindhárom malware jellemzőit a HWSW részletesen is bemutatta a tavalyi év során. A HummingBad a kéretlen reklámok mellett olyan rootkitet tartalmazott, amely sikeres település esetén teljeskörű hozzáférést biztosított a mobileszközökhöz és rootolta is azokat. A Ghost Push letöltés után igyekezett a háttérben további alkalmazásokat telepíteni a felhasználó mobiljára egészen agresszív viselkedéssel. A Googligan pedig a régi Android verziók támadásával több mint egymillió Google-fiók belépési adatait szerezte meg.

Mindhárom említett malware-rel kapcsolatban felhívtuk a figyelmet az Android ökoszisztéma biztonságának problémás helyzetére. A Play Store automatizált jóváhagyási folyamata néha átengedi az adatgyűjtő alkalmazásokat és a malware-eket, a biztonsági réseket befoltozó frissítések pedig ritkán és kevés modellen jelennek meg a gyártótól és a mobilszolgáltatótól függően - ahogy utánajártunk, a felhasználóknak sem sok esélyük van, ha panasszal szeretnének élni a kimaradó androidos biztonsági frissítések miatt.

2016-os biztonsági problémák mérlege

Bérkutatás és menedzserhalál A 2026-os informatikai fizetéseken pörögtünk, aztán majdnem sikerült lebeszélni mindenkit a menedzser karrierről.

Jelenleg összesen 26 potenciális biztonsági problémára hívja fel a figyelmet a Google az App Security Improvement (ASI) program keretében a cég blogbejegyzése szerint. Tavaly áprilisban először arról adott számot a cég, hogy 100 ezer alkalmazás biztonsági hibáit sikerült foltozni a megoldáson keresztül, ezt követően még további 11 hibára figyelmeztette az ASI a fejlesztőket, és látta el őket forrásokkal, illetve útmutatóval ezekkel kapcsolatban.

Egy új aloldalon a Google mind a 26 biztonsági hibát és a hozzájuk kötődő információkat mutatja be. A figyelmeztetések mellett szerepel a felmerülési dátumok és adott esetben a javítás határideje, illetve a kapcsolódó támogató oldal hivatkozásai. A Google további biztonsági leírásokkal és a teendőkhöz kapcsolódó ellenőrzőlistával igyekszik kikényszeríteni a biztonságosabb appok fejlesztését.