Megint szivárognak a kínai telefonok

Egy olyan backdoorra figyelt fel a Kryptowire, amely több személyes- és készülékadatot gyűjt bizonyos androidos készülékekről. A firmware által kihasznált mobiltelefonok közül csak a BLU R1 HD készüléket nevezték meg a biztonsági kutatók, miközben a szoftvert gyártó AdUps 700 millió felhasználóval rendelkezik.

Személyes adatokat begyűjtő firmware-t talált néhány androidos készülékben a Kryptowire, amely ráadásul az adatokat harmadik fél szerverére továbbította a használók tudta és hozzájárulása nélkül. Az adatokat gyűjtő készülékek nem éppen a piacos kínai telefonok kategóriájába tartoznak, hanem kaphatóak az online kereskedelmi oldalakon, például az Amazonon és a BestBuyon is. A közlemény egyedül az 50 dolláros áron kapható BLU R1 HD okostelefont nevezi meg konkrétan, és csak utal rá, hogy más mobilok is érintettek a személyes adatok gyűjtésében.

Rendszeresen gyűjti az adatokat a firmware magáról a telefonról és a felhasználóról is, köztük az üzenetek teljes szövegét, a kapcsolatok listáját, a híváselőzményeket a telefonszámokkal együtt, a letöltött alkalmazások használati adatait, valamint a készülék azonosítóit, úgy mint az IMSI és IMEI számát. A szoftver néhány verziója a készülékek helyadatait is elküldi egy szerverre. A felsoroltak olyan érzékeny információk, amelyeknek birtokában gyakorlatilag mindent lehet tudni a felhasználóról. Főleg úgy, hogy a firmware konkrétan tudja azonosítani a felhasználót és az üzeneteit távolról megadott kulcsszavak alapján.

A megfigyelő tevékenységet végző eszköz a Shanghai AdUps Technology által készített OTA frissítő szoftvert használta az adatok begyűjtésére. A cég weboldalon közzétett 2016 szeptemberi adatai szerint a szoftverük 700 millió aktív felhasználóval rendelkezik és 70 százalékos piaci részesedéssel 150 országban. A firmware 400 mobilszolgáltató, félvezetőgyártó és telefongyártó mobil készülékeiben, hordható eszközeiben, autóiban, televízióiban található meg.

A Kryptowire vizsgálata egyaránt kiterjedt a hálózati elemzésre és a kódra, ez alapján a felhasználó tudta nélkül a szoftver automatikusan és rendszeres időközönként gyűjtötte, több rétegű (DES) titkosítással látta el, majd biztonságos web protokollon továbbította az adatokat egy Sanghaiban található szerverre. Az eszköz átment a mobilok antivírus vizsgálatán, mivel a készülékkel együtt szállított szoftver nem számít malware-nek.

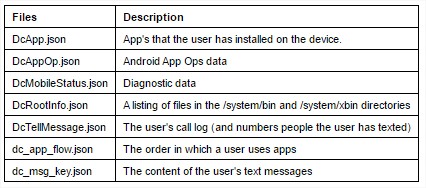

A Kryptowire elemzése közben a bigdata.adups.com oldalra feltöltött fájlok listája

AI: a technológiai robbanás állva hagyta a munkaerőpiacot A technológiai változás sebességét sem a hazai cégek, sem az IT munkaerőpiac nem tudja lekövetni. Az eseményhorizontról azonban már nincs visszafordulás.

A gyűjtést két rendszerapp végzi (com.adups.fota.sysoper és com.adups.fota), amelyeket a felhasználó nem tud eltávolítani. Az adatgyűjtés és -küldés különböző alkalmazásokon és fájlokon keresztül történik - a szöveges üzenetek és a hívás logok információinak továbbítása 72 óránként, a többi személyes adat pedig 24 óránként. A fejlesztők az adatokat JSON formátumban továbbították a következő szerverekre: bigdata: bigdata.adups.com, bigdata.adsunflower.com, bigdata.adfuture.cn, és bigdata.advmob.cn.

Az AdUps azzal védekezik, hogy a backdoort a kínai telefongyártók miatt hagyta meg, hogy felhasználók szokásait reklámozási célból figyelhessék. A BLU szóvivője úgy nyilatkozott az Ars Technicanak, hogy a szoftveres backdoor csak "korlátozott számban" érintette a BLU telefonokat (a The New York Times információi szerint 120 ezer készüléket), és a továbbiakban a szoftver nem gyűjti, illetve nem továbbítja az információkat.