Hardveres azonosítással bővül az Intel vPro platform is

Egy hardveres azonosítási technológiával rukkolt elő az Intel, ezzel bővítve a vPro csomag tudását. A többfaktoros Intel Authenticate a különféle azonosítók kombinációjával növeli a biztonságot, miközben azok adatait hét lakat alatt őrzi.

A Skylake processzoroknak hála új funkcióval bővítette vPro márkanév alá gyűjtött, elsősorban vállalatok számára fejlesztett felügyeleti és biztonsági funkciós csomagját az Intel. A hardveres alapokra helyezett Intel Authenticate elsődleges célja a céges felhasználók biztonságosabb azonosítása.

AI: a technológiai robbanás állva hagyta a munkaerőpiacot A technológiai változás sebességét sem a hazai cégek, sem az IT munkaerőpiac nem tudja lekövetni. Az eseményhorizontról azonban már nincs visszafordulás.

A Verizon egy tavalyi kimutatása alapján az adatlopások nagyjából fele valamilyen módon eltulajdonított, elsősorban karakteres azonosítókból (például jelszavakból) következett, ami az emberi hanyagság mellett a gyenge szoftveres védelem számlájára volt írható. A felhasználók döntő többsége több helyen ugyanazt az egyszerű jelszót alkalmazza, a privát bejelentkezési jelszavakat keverve a munka során használtakkal. Az Intel legújabb technológiája ezen próbál változtatni, mégpedig egy több szintből álló, hardveres megoldáson alapuló azonosítási rendszerrel.

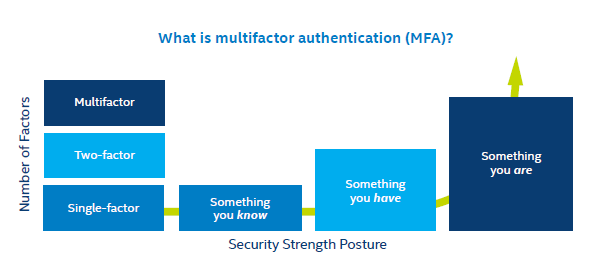

A többfaktoros rendszer gyakorlatilag három szintből épülhet fel. Az elsőn egy néhány számjegyből (PIN-kód), vagy akár több karakterből álló jelszó található, ami a felhasználó tudására, pontosabban annak memóriájára alapozik. A második szinten egy fizikai eszköz áll, ami lehet token vagy mobiltelefon, utóbbira például szöveges üzenet formájában érkezhet meg az azonosításhoz szükséges kód. A legfelső szinten egy biometrikus azonosító található, ami jellemzően a felhasználó ujjlenyomata lehet. Bár utóbbi az okostelefonoknak hála manapság egyre népszerűbb, mégis számos veszélyt hordoz magában. Az ujjlenyomat pofonegyszerűen másolható, illetve reprodukálható, de még ennél is nagyobb probléma, hogy a karakteres jelszavakkal ellentétben nem lehet megváltoztatni, ezért egymagában alkalmazva komoly biztonsági kockázatot jelent. Javasolt, ugyanakkor nem kötelező mindhárom faktort bekapcsolni az azonosítási folyamatba, a rendszergazdák szabadon kombinálhatják az egyes szinteket.

Az Intel Authenticate lényege, hogy a többfaktoros azonosítást hardveres alapon végzi el, az operációs rendszertől, meghajtóktól, telepített alkalmazásoktól teljesen függetlenül. Ehhez a lapka egy biztonságos tárolót használ, ahol a fent említett faktorok adatait (a jelszó vagy az ujjlenyomat hash-e) rögzíti. E tárolóhoz csak biztonságos formában lehet hozzáférni, onnan adatot kiolvasni viszont semmilyen formában nem lehet. A "fekete doboz" csupán annyira képes, hogy a beküldött adatot összehasonlítja a tárolt információval, kimenetként pedig közli, hogy az azonosítás sikeres vagy sikertelen.

Maga a folyamat elve nem különbözik a korábbi, szoftveres implementációktól, amikor az azonosító feldolgozását, tárolását és az azonosítási folyamatot is az operációs rendszer vagy valamilyen alkalmazás végezte. A változás "csupán" annyi, hogy az Intel Authenticate esetében ezt a (Skylake) processzorban található hardveres szekció vette át, melynek titkosított tárhelyéhez semmi, még az operációs rendszer sem férhet hozzá korlátlanul, innen adatok csak szigorúan meghatározott procedúrán keresztül nyerhetőek ki. Ennek megfelelően az azonosítási folyamat hardveres szinten zajlik, ergo a karakteres jelszó vagy a biometrikus azonosító információja nem kerül át a szoftverhez, ahhoz csupán egy "helyes" vagy "helytelen" válasz érkezik, mely alapján jöhet a megfelelő reakció, a beléptetés vagy az elutasítás.

A hardveres-szoftveres különbségtétel azért fontos, mert a hardveres implementáció abban az esetben is képes védeni, ha a támadó átveszi az operációs rendszer fölött az irányítást. Ilyenkor általában a titkosított fájlrendszert a támadó fel tudja törni, mivel annak kulcsait a rendszer a memóriában tárolja. A hardveres biztonsági tárolóval azonban a támadó hiába szerzi meg a legmagasabb szintű hozzáférést a rendszeren, a tárolóból akkor sem tudja kiolvasni az információt.

A technológia kizárólag a vPro részeként érhető el, jelenleg pedig tesztelési fázisban van, vélhetően az illesztőprogramok éretlensége miatt. A technológia a Windows 10 mellett a 8-as és 7-es Microsoft operációs rendszereket is támogatja, azaz "csak" a hardvert kell hozzá frissíteni, Skylake-re. A konfigurációs csomag a Windows Serverhez tartozó Active Directory és Group Policy mellett a Microsoft System Center Configuration Managerén keresztül is lefuttatható, valamint az Intel tulajdonában lévő McAfee ePolicy Orchestrator is támogatott.

Spanyol viasz?

Az Intel mélyebb technikai részleteket (egyelőre) nem árult el megoldásáról, amit lehet biztonsági szempontokra hivatkozva magyarázni, ugyanakkor tény, hogy a technológia egy része korántsem új keletű. Az ARM tavaly novemberben jelentette be hasonló elven működő, TrustZone CryptoCell fantázianevű megoldását. Ez gyakorlatilag bárki számára licencelhető, így ez a technológia várhatóan sok gyártó lapkáin feltűnik majd a közeljövőben.

Az Intel hardveres megoldása valószínűleg nagyban hasonlít ehhez, de hogy pontosan mennyire, azt egyelőre homály fedi. Esélyes, hogy a hardveres megoldás a szintén vPro égisze alá tartozó Trusted Execution Technology (TXT) kiegészítése, illetve annak egyszerű kiterjesztése. A 2007-ben bemutatott TXT a konkurens TrustZone-hoz hasonló funkciókkal került piacra, így képes kisebb memóriarészek titkosítására, egymástól elszigetelni az alkalmazások által használt memóriaterületet, illetve törölni a biztonsági szempontból kényes hátrahagyott "szemetet".

Lassan 10 éves a vPro

A 2006 áprilisában bejelentett vPro hamarosan 10 éves születésnapját ünnepli. Az évek során az Intel olyan képességekkel ruházta fel a technológiát, melyek egyszerűsítik a vállalatok számára az asztali és mobil PC-k használatát és karbantartását, illetve növelik biztonságot. Ennek megfelelően a feljebb említett TXT mellett még számos egyéb megoldást kínál a vPro. Ez a ma már alapvetőnek számító biztonságos virtualizációval karöltve még olyan technológiákat tartalmaz, mint az Intel Active Management Technololgy (IAMT), mely abban az esetben is lehetővé teszi a PC-k távoli menedzsmentjét, ha azok ki vannak kapcsolva.

Az IAMT továbbá meggátolja a férgek vagy egyéb kártevők terjedését a vállalati hálózaton: a gyanús hálózati forgalmat generáló, vagyis potenciálisan fertőzött gépek automatikusan leválnak a céges hálózatról és értesítik az adminisztrátort. Egy másik népszerű megoldás az Anti-Theft Technology (ATT), ami megvédi adatainkat az illetéktelenektől, illetve értelmetlenné teszi a támogatott (és helyesen konfigurált) notebookok eltulajdonítását, ugyanis hardver logikai szinten használhatatlanná teszi a gépet.