Kiborította a biztonsági szakmát a LinkedIn Intro

Alapos felháborodást okozott a biztonsági szakemberek körében a LinkedIn most bejelentett új szolgáltatása, amely a mobilos levelező klienseket tenné okosabbá. Az Intro ugyanis közbeékelődik az eredeti email-szolgáltatás és a felhasználó közé, hogy beszúrhassa saját információmorzsáit.

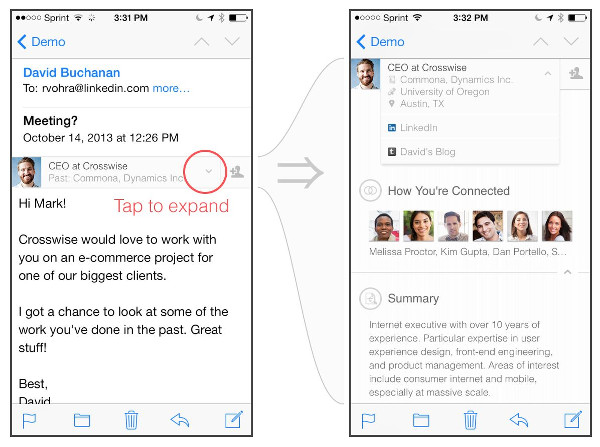

Bemutatta Intro szolgáltatását a LinkedIn. Az egyelőre iOS-t használó eszközökön elérhető rendszer igyekszik extra információkat beszúrni a felhasználó levelezésébe a feladóról a saját szolgáltatásában elérhető adatok alapján. A megoldás innovatív és szélsőségesen megosztó műszaki alapokat használ, az Intro ugyanis a gyári iOS Mail klienst használja, a levelekbe pedig úgy szúrja be a szükséges információkat, hogy azokat átfuttatja saját szerverein a felhasználóhoz való kézbesítés előtt.

A koncepció maga nem új, a Rapportive és Xobni nevű startupok évekkel ezelőtt vizionáltak hasonló megoldásokat, amely a küldő vagy címzett email-címe alapján kikeresi a neten fellelhető adatokat, illetve változatos közösségi hálózatokról megjeleníti a publikus és (ha a felhasználó visszaigazolt ismerőse) a privát adatokat is. A Xobnit a Yahoo, a Rapportive-ot a LinkedIn vásárolta fel, előbbi Outlookba épülő modult, utóbbi Gmail-beépülőt készített. E rendszerek azonban ismereteink szerint csak kliensoldalon futtattak kódot, a szervereken csupán a belépéshez szükséges alapadatokat tárolták, levelekhez sosem fértek hozzá.

Man in the middle?

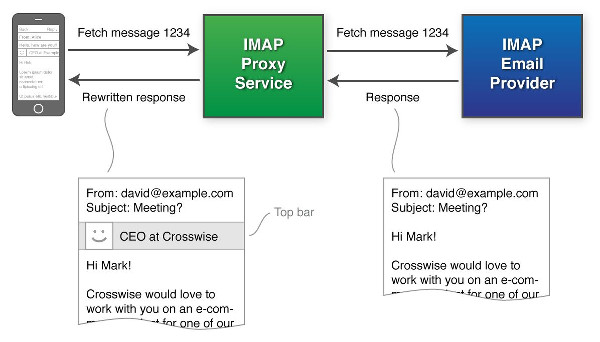

Az Intro működéséhez azonban igen szokatlan megoldást választott a LinkedIn: a felhasználó leveleit letölti saját szervereire, beágyazza a megfelelő kódot, majd ezt küldi ki a felhasználó mobiltelefonjára. Az Intro tehát szerveroldalon működik, a LinkedIn az eredeti email-szerverről tölti le a levelet, azt feldolgozza, módosítja, majd kiküldi az iOS Mail alkalmazásnak. A megközelítésre valószínűleg azért volt szükség, mert a zárt Mail alkalmazás beépülő modulokat egyáltalán nem kezel, az extra információk pedig másképpen ezen a felületen nem jeleníthetőek meg. Előny, hogy a megoldás több platformot is könnyen tud fogadni, várhatóan hasonló formában jelenik meg más környezetben is. Alternatíva a saját mailkliens fejlesztése lett volna, ezt valamiért a LinkedIn kevésbé tartotta járható útnak.

Az ötlettől számos biztonsági szakembert kivert a víz, a LinkedIn ugyanis az elmúlt évek egyik legnagyobb adatlopásának volt áldozata tavaly júniusban, amikor 6,4 millió jelszót loptak el ismeretlen támadók. Az adatok szerint a jelszavakat salt (módosítás) nélkül, egyszeri SHA-1 algoritmussal titkosították, ami igen negatív fénybe helyezte a LinkedIn biztonsági kompetenciáját. Érthető, hogy a tény, hogy bő egy év múlva ugyanez a cég több millió felhasználó teljes email-kommunikációjához kér teljes hozzáférést, némi fenntartással kezeli a közvélemény.

Vihar a szakmában

A szolgáltatás természetesen igyekszik megnyugtatni a publikumot, hogy az Intro biztonságos. A szakmai felhördülésre a LinkedIn blogján rövid bejegyzés is született, amely a leggyakoribb félreértéseket igyekszik eloszlatni. A szolgáltató egyébként nem tagadja a nyilvánvaló tényt, hogy valóban közbeékelődik a felhasználó email-kommunikációjában és szerverein keresztül folyatja az üzeneteket. Azonban Cory Scott, a LinkedIn biztonsági vezetőjének elmondása szerint az Intro "az általunk hitt legbiztonságosabb implementációként épült".

London calling: a magyar IT kivándorlás valósága Kirándultunk egyet a második legnagyobb magyar településen.

Az Intro a LinkedIn közösségi szolgáltatásától hermetikusan elzárva fut, szigorúan megerősített határvédelemmel, mind a belső, mind a kifelé mutató rendszerek külön "hardeninget" kaptak. A felépített rendszert külső céggel is alaposan, kód szintjén auditáltatták, valamint az éles indulás előtt többszintű behatolástesztnek vetették alá - ami persze semmire sem garancia. Az Intro infrastruktúráját szigorúan monitorozza a LinkedIn, így a támadások a cég ígérete szerint azonnal észlelhetőek és elháríthatóak.A rendszer egyébként teljes SSL/TLS kommunikációt folytat mind az eredeti email-szerverrel, mind a Mail alkalmazással. A titkosítás azonban a szervereken tárolt, feldolgozásra váró üzenetek esetében is megmarad (data in rest), titkosítatlan formában egyáltalán nem érhető el adat a rendszerben. A feldolgozást és a felhasználónak való kiküldést követően pedig az Intro rendszere törli is az üzenetet, állandó tárolás így egyáltalán nem zajlik.

A bejegyzés szerint a LinkedIn a feldolgozott levelekbe egyáltalán nem nyer betekintést, azokon sem analitikát, sem egyéb saját szoftvert nem futtatnak azon kívül, mint ami a rendszer működéséhez feltétlenül szükséges lenne. Kétségtelen ugyanakkor, hogy amennyiben az amerikai kormányzat ezt kéri, akkor jogilag kötelezhető arra a vállalat, hogy a titkosítási kulcsokat kiadja és betekintést nyújtson a rábízott IMAP fiókok tartalmába, azonban a LinkedIn szerint ezek a veszélyek nem nagyobbak, mint bármely más webes email-szolgáltatás esetében.