Veszélyesnek látszó Android-sebezhetőséget találtak

Az Android 1.6 verzió óta létező sebezhetőséget talált a legszélesebb körben elterjedt okostelefonos operációs rendszerben a kaliforniai Bluebox Labs. A sérülékenység korlátlan hozzáférést biztosít a támadók számára.

A vállalat egyelőre csak részleteket ismertetett a sebezhetőséggel kapcsolatban, amelyről az információkat már februárban megosztotta a Google csapatával - ettől kezdve a Google, valamint a telefongyártók dolga, hogy kiadják a biztonsági javítást a készülékekhez. További részleteket a július végi Black Hat biztonsági konferencián hoz nyilvánosságra a cég műszaki vezetője, Jeff Forristall.

Totális kontroll?

Az Androidban minden alkalmazást aláírás véd, amely elvileg szavatolja, hogy az APK kódját nem módosították, valóban az kerül fel a készülékre, amit a fejlesztő az alkalmazás-piactérre feltöltött. A Bluebox Labs oldalán található rövid leírás szerint azonban a cég hibát talált a kriptográfiai aláírás ellenőrzésében, amely lehetővé teszi támadók számára, hogy a rendszer számára láthatatlan módon, az eredeti, érvényes kriptográfiai aláírás megtartása mellett módisítsák egy alkalmazás kódját, tetszőlegesen.

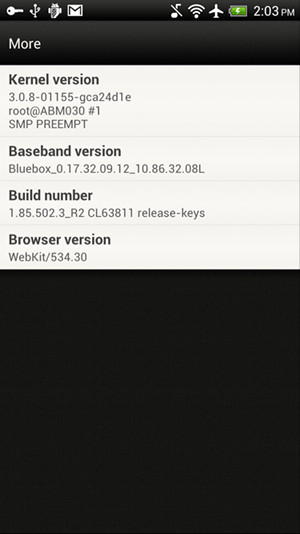

A támadás működésének demonstrálására a biztonság cég egy képernyőmentést is közzétett, amelyben a telefon firmware-ének verziószámát írták át úgy, hogy az tartalmazza a Bluebox nevét, ezzel demonstrálva a teljes hozzáférést. A Bluebox szerint a módszer a legtöbb androidos eszközön módosítás nélkül vagy legfeljebb kis módosítással működik - erről további részleteket majd a Black Haten hoznak nyilvánosságra, ahol az ígéret szerint elterjedt telefonokon futó exploitokat is bemutatnak.

Az Androidot ezzel be lehet csapni, bármilyen alkalmazást "eredetinek", "módosítatlannak" érzékel az operációs rendszer a sérülékenységet kihasználva, még akkor is, ha annak kódját időközben megváltoztatták. Ez főleg egy olyan program esetén lehet veszélyes, amelyet a telefongyártók fejlesztenek és telepítenek a mobilokra, mivel ezek sokszor teljes rendszerszintű jogosultsággal rendelkeznek. Egy ilyen szoftver a módosítás után pedig teljes hozzáférést szerezhet az operációs rendszerhez, a készülékhez és a rajta tárolt adatokhoz. Azokat szabadon olvashatja, módosíthatja, törölheti, illetve beavatkozhat a készülék működésébe is akár, SMS-eket küldhet például, rögzíthet és egy távoli szerverre továbbíthat beszélgetéseket vagy titokban bekapcsolhatja a kamerát és annak képét közvetítheti, írja a Bluebox.

Nem tudni, mikor lesz patch, vagy lesz-e egyáltalán

Egyelőre nem tudni arról, hogy a Bluebox által leírt technikát támadók "élesben" is alkalmaznák. A biztonsági cég szerint a hiba az Android 1.6 verziója óta jelen van az operációs rendszerben és gyakorlatilag minden, ma kapható vagy használatban levő telefont érint, ami 900 milliónál is több sebezhető eszközt jelent. A sebezhetőséget a cég elküldte a Google-nek, ettől fogva rajta, illetve az eszközgyártókon is múlik, mikor érkezik a javítás, ezt követően pedig a felhasználók felelőssége azt telepíteni.

Bérkutatás és menedzserhalál A 2026-os informatikai fizetéseken pörögtünk, aztán majdnem sikerült lebeszélni mindenkit a menedzser karrierről.

A helyzetet elsősorban az teheti veszélyessé, hogy számos olyan készülék van a piacon, amelyhez a gyártója korábban sem adott ki semmilyen frissítést, illetve amelyeknek a frissítése már leállt. Egyelőre az androidos gyártóknak nincs egységes gyakorlata arra, hogy az ilyen és ehhez hasonló biztonsági kockázatokat hogyan kezeljék, gyakorlatilag nem csak gyártótól, hanem a készülék konkrét típusától is függhet, hogy érkezik-e valaha javítás erre vagy más sérülékenységre.

Nincs ok a pánikra

Veres-Szentkirályi András, a Silent Signal IT-biztonsági szakértője szerint ugyanakkor nehéz globális léptékben, tömegesen kihasználni ezt a sebezhetőséget, mivel az egyes készülékek más-más aláírást használhatnak, így nem lehet egy általánosan működő, mind a 900 millió aktivált androidos eszközt támadó kódot létrehozni. "Aki a Google Play Store-t használja, nehéz támadni, de kérdéses, hogy mi a helyzet az egyéb megoldásokkal, például az Amazon Kindle Fire táblagépek saját boltjával vagy azokkal az országokkal (pl. Kína), ahol nincs Play Store, így saját megoldások működnek, a Google védőszárnyai nélkül." Ugyanez vonatkozhat a Google-től független, gyártói app store-okra is.

A sérülékenység egy lehetséges kihasználása például az lehet, ha a támadó valamilyen módon eltéríti az Androidot futtató eszköz hálózat forgalmát akkor, amikor a Play Store frissíteni akarja a rajta található alkalmazásokat és a piactéren megtalálható eredeti program helyett egy általa módosított verziót juttat el rájuk, mondja Veres-Szentkirályi András. Egy másik lehetőség a "social engineering", amikor valamilyen trükkel veszik rá a felhasználót egy támadó által módosított alkalmazás telepítésére, például azt állítva, hogy az eredetinél jobb vagy korlátozásoktól mentes verzióról van szó.

"A kutatás ugyanakkor fontos dologra mutat rá, ami egyébként más területekre is kihathat, mivel hasonló aláírást használnak a Java Web Start alkalmazások és a - ma már kevésbé elterjedt - Java appletek" - mondta a HWSW-nek a Silent Signal szakértője.