Hibás az UPnP-implementáció sokmilliónyi eszközön

Kétségbeejtő az UPnP-képes eszközök biztonsági helyzete a Metasploitot is fejlesztő Rapid7 szerint. Féléves kutatásuk szerint mintegy 40-50 millió, internetre néző eszköz válhat támadások célpontjává, javításra nem sok esély van.

A Rapid7 saját IP-scanje szerint mintegy 40-50 millió internetről látható hálózati eszköz használ olyan hibás UPnP-implementációt, amely rosszindulatú támadók előtt megnyitja a távoli kódfuttatás lehetőségét. A hálózatra között eszközök között routerek, IP-kamerák, NAS-ok, nyomtatók, tévék és médiaszerverek találhatóak, egy dolog azonban közös bennük, támogatják az UPnP (Universal Plug and Play) szabványt, ehhez azonban olyan könyvtárat használnak, amely biztonsági rést tartalmaz, így támadhatóvá teszi az eszközt.

Célpontok tízmilliói

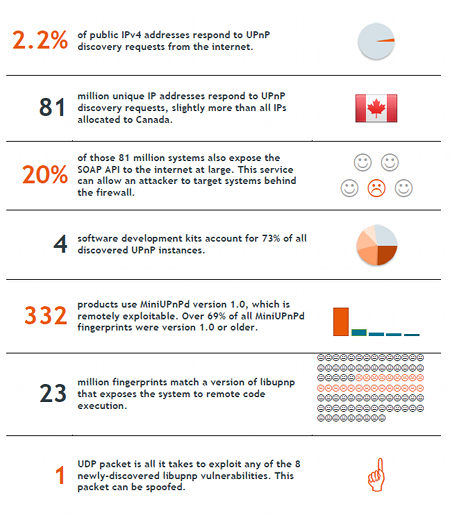

A Rapid7 kutatását ismertető blogbejegyzés szerint a teljes IPv4 címtartomány szkennelése során mintegy 80 millió olyan címet találtak, amely válaszolt a szabványos UPnP discovery kérésre - már ez is súlyos biztonsági problémának számít, a funkciónak ugyanis csak a belső hálózaton szabadna működnie. Ezeknek mintegy fele, 40-50 millió cím pedig a vizsgált háromféle támadás valamelyikére tartalmazott sérülékenységet. A kutatás során mintegy 1500 gyártó közel 7 ezer termékváltozata bizonyult biztonsági szempontból veszélyesnek, köztük (abc-sorrendben) a D-Link, a Fujitsu, a Huawei, a Logitech, a Netgear, a Siemens, a Sony, a TP-Link, a Zyxel és sok más gyártó termékei is.

A kutatás szerint a válaszoló eszközök 73 százaléka négy nagy implementáció egyikét használja az UPnP funkcionalitáshoz, a leggyakoribb az Intel libupnp könyvtára és a MiniUPnP volt. A könyvtárak vizsgálatával a biztonsági cég számos súlyos biztonsági hibára talált, amelyek akár távoli kódfuttatásra is lehetőséget adnak a céleszközön.

Nincs szoftverfrissítés

Az egyik UPnP-implementáció, a Portable UPnP SDK a kutatás megjelenésével egyidőben adta ki 1.6.18-as verzióját, hosszú időnek kell azonban még eltelnie ahhoz, hogy a felhasználók hozzá is jussanak ehhez a biztonságosabb szoftververzióhoz. A legtöbb támadható eszköz ugyanis célgép, amelynek szoftveréhez a felhasználó semmilyen vagy csak nagyon limitált hozzáféréssel rendelkezik, a szoftverfrissítésről így az esetek elsöprő többségében a gyártónak kell gondoskodnia. A Rapid7 szerint erre nem érdemes számítani, egy másik implementáció, a MiniUPnP egy sebezhetőségét több, mint két éve javítottak a fejlesztők, ennek ellenére több mint 330 termék számtalan példánya használja továbbra is a sérülékeny kiadást.

Megélhetési IT: krónikus tünet vagy új normalitás? Amikor a szerelem, a hivatás megélhetéssé szelídül, a billentyűzet pedig szerszám lesz.

A biztonsági cég szerint az UPnP sérülékenységét a széleskörű elterjedtsége teszi különösen veszélyessé, a legtöbb konzumer hálózati eszközön ugyanis alapértelmezésben be van kapcsolva ez a képesség, a sérülékenység elhárításához a felhasználó aktív közreműködése szükséges. Az egységsugarú felhasználók számára a Rapid7 létrehozott egy egyszerű hálózati szkennert is, amely az otthoni hálózatot végigtapogatva kijelzi a hibás UPnP-t használó eszközöket.

A kutatási dokumentum a sebezhetőségek részletes leírásával itt érhető el.