Támadó kód készült a Webaudit ellen

Egy tegnap délután publikált blogbejegyzés szerint olyan sebezhetőség található a Medián Webaudit mérőkódjában, amelyet kihasználva támadható a magyar web nagy része. A támadás a szakemberek véleménye szerint inkább elméleti síkú, semmint gyakorlati veszély, ugyanakkor felhívja a figyelmet egy kritikus problémára.

Az ijedtség volt a nagyobb

Az ismeretlen szerzőtől származó blogbejegyzés szerint az összes olyan oldal támadható úgynevezett cross-site scripting (XSS) technikával, amely használja a Medián Webaudit mérőkódját - vagyis a jelentős hazai weboldalak túlnyomó többsége. Ennek bizonyítékaként képernyőfelvételeket készített több nagy hazai oldalról, köztük a HWSW-ről és a HUP-ról is, amint azok meglátogatásával lefutott az XSS kód, ezúttal csak egy feliratot jelenítve meg a felhasználó gépén ennek tényéről. A hacker nem publikálta a teljes támadás dokumentációját, csak egyetlen sornyi JavasScript kódot, amelyet a "megfelelő helyen" kell alkalmazni.

A felvételekre érezhetően érzékenyen reagáltak az érintett oldalak, ugyanakkor gyorsan nyilvánvalóvá vált, hogy a kód nem azok forrásába került bele, valamint nem is a Webaudit kódba. Kocsis Tamás, a biztonsági termékek forgalmazására szakosodott biztributor műszaki vezetője szerint ilyen kevés információból nem lehet triviális módon megállapítani, milyen módon használható a Webaudit kódja rosszindulatú célokra, vagy hogy egyáltalán kiaknázható-e a sebezhetőség ésszerű keretek közt. Az első értesülések alapján elképzelhetőnek tartotta az előre preparált URL-ek készítésével a böngészőn keresztül bejuttatott XSS-támadást, később azonban a szakember már inkább azt a forgatókönyvet valószínűsítette, amelyet a HUP fórumán egyesek szintén felvetettek, hogy a gépre letárolt sütik módosítása gyanítható. Valódi támadás azonban a szakemberek egyöntetű véleménye szerint nincs folyamatban, így egyelőre úgy tűnik, ellenlépéseket felesleges tenni, például a JavaScript tiltásával.

Az ügyben megkérdeztük Varga Károlyt is a Medián részéről, aki elmondta, hogy az anonim hacker felvette velük a kapcsolatot, és átadta a sebezhetőség részleteit. Ez alapján megállapították, hogy a prototípus valóban működik, ugyanakkor rendkívül korlátozott feltételek mellett, és inkább egy elméleti lehetőség működőképességének bizonyítékaként szolgál, semmint valós támadások kivitelezésére. Varga bár a támadás technikai részleteiről nem kívánt közelebbit nyilatkozni, elmondta, hogy a tömeges méretű kiaknázáshoz hatalmas mértékű energiabefektetésre és szaktudásra volna szükség. A Medián már készíti a mérőkód javítását, amelynek tesztelését követően legkésőbb hétfőn megindul a javított Webaudit kód terjesztése. Egyes weboldalak üzemeltetői arról számoltak be, hogy egy kódfrissítés már meg is történt.

Az XSS-ben rejlő hatalmas lehetőségekben nincs semmi újdonság, ahogyan a Medián Webaudit kritikus volta is régóta velünk él, ugyanakkor eddig a nyilvánosság előtt még senki nem mutatta meg a gyakorlatban, hogy XSS-támadást meg lehetne valósítani a Webauditon keresztül. Mindez felhívja a figyelmet arra, hogy az olyan kritikus infrastruktúrák védelme, mint amilyen a Webaudit is, sokkal nagyobb figyelmet kellene kapjon a szakma, de akár a nemzetbiztonság részéről is, véli Nemes Dániel, a biztributor ügyvezetője. Ebben az esetben nem a támadás technikai részletei az igazán érdekesek, hanem maga a koncepció, hogy egy olyan hordozó is kerülhet támadás alá, amely több millió magyar felhasználóhoz jut el naponta.

A Webaudit a magyar weben gyakorlatilag mindenhol jelen van a nagy látogatottságú oldalakon, különös tekintettel a reklámbevételekre alapozó híroldalakra és magazinokra. A Webaudit által elért felhasználók száma eléri a napi 3-3,5 milliót, egy hét alatt pedig a 4,5 milliót is meghaladhatja a Webaudit kódját lefuttatók tömege.

Az XSS-ről

A cross-site scripting (XSS) támadások a weboldalak programozási hiányosságait használják ki. A nem megfelelően ellenőrzött beviteli mezőkbe a támadók saját kódjukat szúrják be, amellyel a többi látogató számára is megváltoztatják az oldal viselkedést, így akár kártevő terjesztésére vagy adatok lopására is használhatják azt. A cross-site scripting leginkább azért kockázatos, mert egy ilyen sérülékenységet kihasználva akár az internetezők számára jól ismert, biztonságosnak, megbízhatónak tartott weboldalt is fertőzővé lehet tenni. Részletes leírás az XSS sebezhetőségekről a Hun-CERT oldalán olvasható.

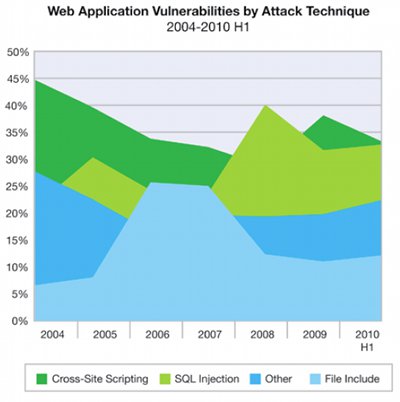

Forrás: IBM X-Force 2010 Mid-Year Trend and Risk Report

Az IBM X-Force 2010 augusztusában publikált fenyegetés- és kockázatelemzése szerint évek óta a cross-site scripting sebezhetőségek jelentik a webalkalmazások számára a legnagyobb biztonsági kockázatot, az ilyen fenyegetettségek egyeduralmát csak az utóbbi időben kezdték ki a SQL-beszúrásos támadások. A riport alapján az XSS volt 2010 első felében a támadók által legsűrűbben, nagyjából az esetek harmadában használt módszer a webalkalmazások kompromittálására.