Mitől más a vállalati Wi-Fi?

A vállalati Wi-Firől szóló cikksorozatunk eső részében a hagyományos Wi-Fi hiányosságairól volt szó, amelyek megnehezíthetik vagy adott esetben lehetetlenné tehetik a használatát vállalati környezetben. A második rész a vállalati Wi-Fi megoldásokról szól.

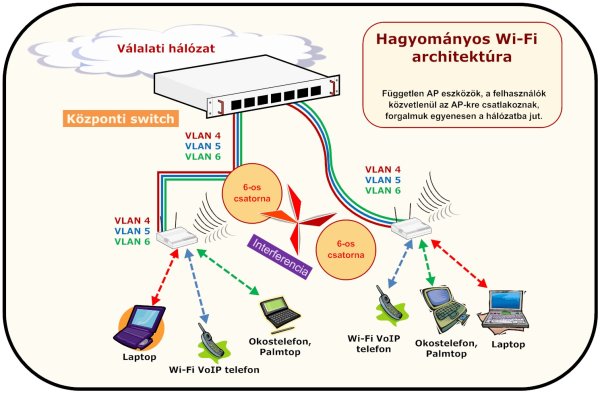

A cikksorozat első részében áttekintettük a hagyományos Wi-Fi hálózatok általános, üzemeltetési és biztonsági hiányosságait. A hagyományos Wi-Fi-vel szemben a vállalati megoldások egészen más architektúrában működnek, bár jelentős különbségek tapasztalhatóak az egyes gyártók között.

Mitől vállalati a Wi-Fi?

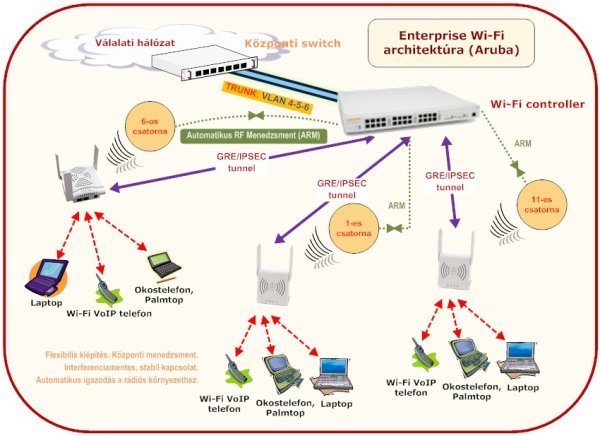

A vállalati Wi-Fi architektúra az AP eszközök mellett tartalmaz egy kontrollert is (WLAN switch), amely (többnyire) az AP eszközök menedzsmentjét végzi. A kontroller biztosítja, hogy a hozzáférési pontok automatikusan igazodni tudjanak a rádiós környezethez, csatornát vagy adáserősséget váltsanak, vagy szabályozzák a kliensek működését. Ezt több vállalati megoldás is biztosítja, azonban ez az infrastruktúra még nem teszi egyszerűbbé a hálózathoz illeszthetőséget, a VLAN-okat ugyanúgy ki kellene adni a fali csatlakozókra és az egyes access pointokat megfelelően fel kell konfigurálni. A fejlettebb vállalati megoldások (pl. Aruba Netwoks) ezért az AP-okra érkező adatforgalmat nem közvetlenül a hálózatba, hanem egy tunnelben a kontrollerre irányítja.

Mit is jelent ez a megoldás? Azt, hogy az egyes AP-k fali csatlakozójára egyáltalán nem szükséges az elérni kívánt VLAN-okat kiadni. Elég a kontrollert egy olyan trunk portra felcsatlakoztatni, ahol megjelennek a VLAN-ok, és a kontroller a tunnelben érkező adatforgalmat mindig a megfelelő VLAN-ba irányítja. Ezzel a funkcióval biztonságosan szétválaszthatóak az egyes SSID-k vagy a felhasználók adatforgalma, mintha csak a kábeles infrastruktúrát használnák.

Néhány gyártó (tipikusan az otthoni kategóriából felfelé törekvők) a kontrollert csak menedzsmentre használja. Ezek a gyártók azt állítják, hogy felesleges az adatforgalmat a kontrolleren keresztülengedni, mert ez plusz terhelést okoz a hálózatban, vagy a kontroller késleltetheti a csomagok áramlását. Könnyen belátható azonban, hogy a csomagoknak mindenképpen a hálózatba kell jutniuk, és a kontroller az egyetlen pont, ahol központilag szabályozható (központi, integrált tűzfal), hogy milyen csomagokat engedünk be a hálózatba. A késleltetés pedig csak technológia kérdése. Az Aruba Networks legerősebb, 2048 AP kapacitású kontrollere 80 Gbps áteresztőképességgel dolgozik. Összehasonlításul: a BIX (Budapest Internet Exchange) csúcskihasználtsága 90-100 Gbps körül alakul.

A tunnel-alapú megközelítés már tényleg egyszerűbbé teszi a menedzsmentet és az illeszthetőséget. A probléma csak az, hogy architekturális szempontból még mindig alig távolodtunk el a hagyományos Wi-Fi megoldásoktól, hiszen ahogy korábban leírtam, a felhasználó még mindig közvetlenül az AP eszközhöz csatlakozik (kövér Access Point), ahol az adatkapcsolatuk megszakad, majd a kiépült tunnelben továbbítódik a kontrollerre, ahonnan pedig megérkezik a kívánt hálózatba. Erre kínál megoldást a vékony AP (thin AP, lightweight AP) architektúra, ahol a legtöbb hálózati funkciót nem az Access Point végzi. Jelentős különbségek tapasztalhatóak az egyes jelentős (Aruba Networks, Cisco) gyártók között abban a tekintetben, hogy mely funkciók kerülnek át a kontrollerre, és melyek maradnak meg az AP eszközökön.

Talán a legszemléltetőbb példa maga a titkosítás. A Cisco architektúrájában például a titkosítás az AP eszköz feladata, míg az Aruba Networks esetében ezt a funkciót is a központi kontroller végzi. A Cisco AP eszköz maga terminálja a felhasználók kapcsolatát, tehát pl. az AES titkosító kulcs egyik fele a kliensen, míg a másik fele az AP eszközökön található. A kommunikációs folyamatban az AP eszköz végzi a kapcsolat végződtetését és dekriptálását, majd a tiszta adatforgalmat a tunnelen keresztül eljuttatja a kontrollerig.

Az Aruba Networks teljesen vékony AP megvalósításában a felhasználó valójában nem az AP-hoz csatlakozik, hanem a kontrollerhez, mivel az AP a 802.11-es frame-eket a kiépített tunnelen keresztül továbbítja a kontrollerre. Az AP nem tárol semmiféle kulcsot vagy más adatot, a titkosítást és kulcscserét közvetlenül a kliens és a kontroller valósítja meg. Az Aruba esetében az Access Point tehát csak médiakonverterként működik, minden intelligencia és adat a kontrollerben található.

Automatikus rádiófrekvencia-menedzsment

A rádiós környezet problémáira ad választ az automatikus rádiófrekvencia-menedzsment. Az ARM dinamikusan változtatja az AP-k csatornahasználatát (pl. nem engedi meg, hogy két fizikailag szomszédos eszköz ugyanazt a csatornát használja, és lehetőség szerint kerüli azon csatornák szomszédos használatát, melyek frekvenciatartománya egymással interferálhat), szükség esetén csökkentheti vagy növelheti az adóteljesítményeket, klienseket és/vagy AP-ket léptethet át másik csatornákra és képes a kliensek adáserősségét is szabályozni.

Miért jó mindez? Mert a vállalati Wi-Fi hálózatunk automatikusan és észrevétlenül igazodni fog a rádiós környezetben bekövetkező változásokhoz. Ha a szomszéd épületben valaki felkapcsol egy idegen Wi-Fi eszközt, a hálózatunk azonnal reagál és saját eszközeinket úgy hangolja, hogy megszüntesse a fellépő interferenciákat. Ha kinyitnak egy ajtót, vagy arrébb tolnak egy szekrényt, képes arra, hogy megnövelve a kliensek vagy az AP-k adáserősségét, fent tudja tartani a korábbi, jó minőségű átvitel.

A rádiófrekvencia-menedzsment nem fogja megengedni, hogy egy 802.11b szabványt beszélő kliens „lerántsa” a hálózatunkat, vagy, hogy egy-egy jobb kártyával bíró kliens elrabolja a rádiófrekvenciás „sávszélességet”. Biztosítani tudja, hogy a kétrádiós kliensek mindig a megfelelő frekvencián csatlakozzanak, és pl. egy 5GHz-n csatlakozni képes kliens ne rontsa tovább a 2.4 GHz-en kommunikáló eszközök teljesítményét. Nincs szükség tehát a manuális után-hangolásra (ami sok eszköz esetén nem is lehetséges), és minden esetben jó minőségű kapcsolattal fogunk rendelkezni.

A vállalati Wi-Fi megoldások átviteli teljesítménye

Ahogyan a hagyományos Wi-Fi esetében is, az átviteli teljesítmény nagyban függ a rádiós környezettől. Az alsóbb osztályokban (802.11b – 11Mbps és 802.11g –54Mbps) nincsenek csodák. Teljesítmény szempontjából a vállalati wireless megoldás gyártók között nincs jelentős különbség; ebben a kategóriában 22-26 Mps a maximum, ennél többet (szabványosan!) nem lehet kihozni az eszközökből. Ne tévesszen meg senkit néhány hagyományos Wi-Fi eszközön szereplő 108 Mbit felirat, a gyártók gyakran operálnak nem szabványos booster (vagy 2.4 Ghz-es tartományban történő channel bonding) megoldásokkal, de ezek csak a saját kártyáikkal működnek, de drivertől függően néha még azzal sem. A nem szabványos megoldások azonban zavart okoznak a rádiós környezetben, és többféle kliens esetén teljesítményük még a szabvány biztosította sebességet sem éri el.

A hagyományos és a vállalati Wi-Fi közötti jelentős különbséget az adja, hogy kevert hálózati környezetben (többféle szabványú kliens, eltérő driverek, kétrádiós eszközök) a hagyományos Wi-Fi nem, míg a vállalati Wi-Fi az ARM funkciók segítségével képes kihasználni a szabványok adta maximális teljesítményt, és képes fenntartani a jó minőségű, stabil kapcsolatot, míg az ilyen funkcióval nem rendelkező megoldás teljesítménye a felhasználószám (és a hálózat komplexitásának) növekedésével drasztikusan csökkenni fog.

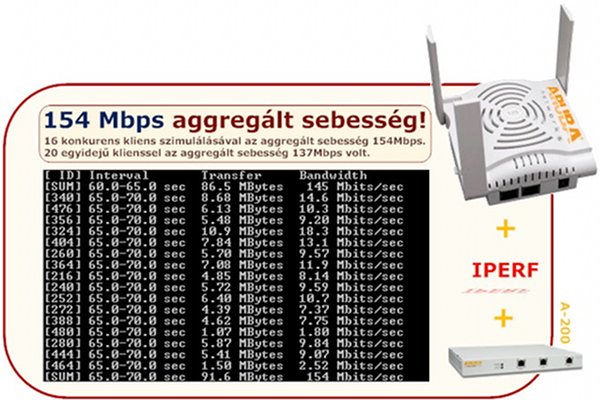

A 802.11n szabvány hasznos és a felhasználók által megtapasztalható átviteli teljesítményénél azonban már lényeges különbségek mérhetők. Ahogy korábban írtam, jelenleg az Aruba Networks 802.11n-es Access Point eszközeivel lehet a legnagyobb, 187 Mbit-es hasznos sebességet elérni (Természetesen ehhez a sebességhez nagyon jó Wi-Fi kártyára (pl. MacBook Pro, Atheros XSPAN-alapú chip) van szükség). A tesztet nem rádiótiszta laborban, hanem hagyományos irodai környezetben, egy Aruba AP-125 eszközzel és egy átlagos, másfél éves ASUS laptop integrált Intel 4695 kártyájával mértem. A méréshez IPERF-et használtam 16 egyidejű kapcsolatot szimulálva. A SUM kezdetű sorok mutatják a 16 kapcsolat aggregált sebességét. Jól látható, hogy egyetlen Aruba AP képes 16 klienst is úgy kiszolgálni (QoS bekapcsolása nélkül), hogy az irodai munkához szükséges teljesítményt biztosítani tudja.

Mit is jelent mindez? Azt, hogy egyetlen megfelelő teljesítményű vállalati wireless eszköz ki tud szolgálni akár 20-50 átlagos irodai felhasználót is. Megtakarítható 20-150 végpont kiépítése (függően az egy felhasználóra eső végpontok számától) és megtakarítható egy-négy aktív eszköz (switch). Erről a későbbiekben még szó lesz.

Biztonság, biztonság, biztonság!

A vállalati Wi-Fi megoldások számos (gyártónként különböző) biztonsági funkciókkal rendelkeznek. A kérdés csak az, hogy a biztonsági megvalósítások integráltak-e avagy külön rendszert képviselnek. A korábban leírtak szerint a Wi-Fi tűzfal nélkülözhetetlen funkció. Egyes gyártók megoldásai nem rendelkeznek önálló tűzfallal, megközelítésük szerint a vállalat már meglévő határvédelmét kell kiterjeszteni a wireless kliensekre, vagy ha erre nincs lehetőség vagy szükséges a wireless-wireless irány szűrése is, új eszközt kell beállítani erre a célra. Más gyártók (például az Aruba Networks) megközelítésében a tűzfalat a központi kontrollerbe kell integrálni, így már a legelső ponton és akár wireless-wireless irányban is képesek leszünk a forgalom szabályozására.

A rádiófrekvenciás támadások és a hálózatunkba betolakodó idegen eszközök (Rogue AP), Ad-Hoc hálózatok, wireless-LAN bridge-ek felderítésére Wi-Fi IDS/IPS megoldásra van szükség. Ez a biztonsági szolgáltatás képes arra, hogy nem csak észlelje az idegen vagy támadó eszközöket, de (megfelelő IPS esetén) rádiófrekvenciás támadással le is bénítsa őket. Természetesen nagyon fontos szempont, hogy az IPS milyen gyorsan képes reagálni a felfedett biztonsági anomáliákra. Integrált IPS esetén ez az idő századmásodpercben mérhető, míg önálló IPS esetén hosszú perceket vehet igénybe. Gyártótól függően az IPS funkciók között megtalálhatóak a szignatúra-alapú, viselkedés alapú felismerések, DoS támadások elhárítása, spektrum-analizálás, stb. szolgáltatások is.

Integrált vagy kapcsolható NAC-megoldás használatával mind a kliensek állapota (vírusirtók, tűzfalak, egyéb biztonsági szoftverek megléte, működése), mind pedig az adatfolyam ellenőrizhető. Viselkedés-alapú hozzáférés-korlátozás, karanténozás, remediáció valósítható meg. Egy VPN-koncentrátorként is működő kontroller képes az IPSEC, xSec, PPTP, xAuth VPN kliensek terminálására. Létrehozhatóak olyan SSID-k, amelyek nyitottnak tűnnek, pedig valójában csak egy VPN kapcsolat kiépülésével vehetőek igénybe. A vállalati wireless megoldások képesek egy SSID-n belül több autentikációs eljárást is megvalósítani, természetesen több titkosítással. Egy WPA2 AES SSID-n belül lehetőség van bizonyos hálózatok, szerverek elérését egy plusz autentikációhoz (pl. smartcard/token azonosítású, IPSEC alapú VPN) kötni.

Akár önálló alkalmazásként (eszközök, személyek épületen belüli nyomon követése), akár az IPS funkciók részeként az enterprise wireless megoldások képesek akár méterre pontosan meghatározni a felfedett anomália (vagy a személyek, eszközök) helyét és egy grafikus térképrendszeren megmutatni. Mint látható, gyártótól és technológiától függően a vállalati wireless megoldások használatával olyan biztonsági szolgáltatások vehetőek igénybe, amelyek akár a katonai szintű felhasználást is lehetővé teszik.

A cikksorozat következő részében bemutatjuk azokat a szolgáltatásokat, amelyek megkönnyítik a vállalati Wi-Fi hálózat üzemeltetését és kiterjesztik a hálózatunk működését.

A cikk szerzője az Aruba Networks magyarországi gyártói képviseletének technikai vezetője.