Ha valaki be akar jutni a rendszeredbe, be is fog

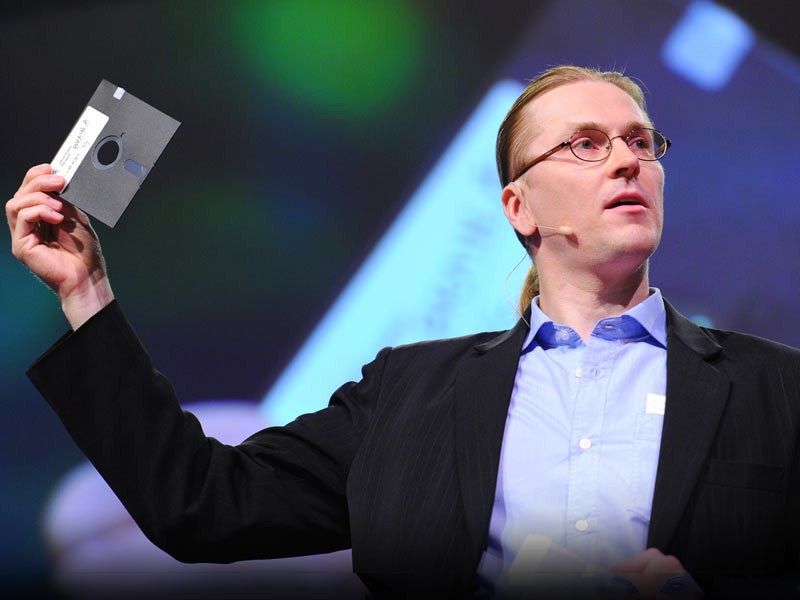

Nem festett túl rózsás képet az online biztonságról Mikko Hypponen az F-Secure biztonsági szakértője, decemberi Quorán a közönség kérdéseire adott válaszaiban. A kutató szerencsére a fenyegetések mellett arról is beszélt, mit tehetünk a baj megelőzésére - már ha egyáltalán van mód a védekezésre.

Manapság nem lehet elég hangsúlyt fektetni az online biztonságra, úgyhogy kezdjük is az évet egy gyors áttekintéssel: Mikko Hypponen biztonsági szakértő, az F-Secure kutatási igazgatójának tanulságos, december közepén tartott Q&A-jéből szemezgettünk, amelyben a kutató közönség online biztonsággal kapcsolatos kérdéseire válaszolt.

Az alapvető online biztonsági lépések már az elején terítékre kerültek: Hypponen elsőként az általunk is rongyosra mantrázott jelszókezelők használatát említi. Noha a HWSW hasábjain jellemzően a LastPasst ajánljuk annak egyszerűsége miatt, a szakértő még egy lépéssel tovább megy és inkább olyan alkalmazások használatát javasolja, amelyek nem felhős tárhelyen, hanem helyben, titkosítva tárolják a jelszavakat, legfeljebb csak titkosított szinkronizációt használnak különböző eszközök között.

Ugyancsak fontos feliratkozni valamilyen adatszivárgás-értesítő szolgáltatásra, mint a Have I Been Pwned, amely értesít, ha a belépési adatok illetéktelen kezekbe kerülhettek, mint például az elmúlt hónapok pusztító Yahoo-adatlopásai esetében. A szakértő a (nem naplózó) VPN-ek használatát is kiemeli a Wi-Fi hálózatokon, miután ahogy fogalmaz, az azonos hálózatot használók számára triviális megszerezni a felhasználói adatforgalom jelentős részét. Végül de nem utolsó sorban Hypponen a rendszeres biztonsági másolatok készítését is említi, amelyekből visszaállítható a notebookok, telefonok, tabletek tartalma, ha beüt a ménkű.

Az ellen nem véd

A fentiek aránylag jó védelmet biztosítanak az interneten végigsöprő általános támadások, adatlopások ellen, célzott támadás esetében azonban lényegében homlokunkra is tetoválhatnánk mesterjelszavunkat. Ahogy Hypponen fogalmaz: "ha valaki be akar törni egy felhasználó rendszerébe, és eltökélten próbálkozik, be is fog jutni". Az F-Secure-t is rendszeresen felkérik hasonló penetrációs tesztek elvégzésére - a cég pedig eddig minden egyes megcélzott rendszerbe be tudott jutni, kivétel nélkül. Az általános, tömegeket célzó támadások tehát kikerülhetők, egy célzott offenzíva esetében ugyanakkor szinte lehetetlen a védekezés.

A helyzetet súlyosbítja, hogy bár a széles körű támadásokat a biztonsági cégek rendre felfedezik, a célzott akciók legnagyobb részére soha nem derül fény: miután a támadó megszerezte amit akar, általában gyorsan távozik, közben pedig minden nyomát eltünteti annak, hogy valaha is ott járt. Ennek megfelelően egy kellőképpen nagy hálózat esetében biztonsági ökölszabály, hogy mindig feltételezni kell, hogy annak valamely részét sikeresen megtámadták. Így a válasz a kérdésre, hogy a Fortune 500 cégekből hány vállalat rendszerébe hatoltak be sikeresen illetéktelenek: mind az ötszázéba.

Bár a támadásokkal kapcsolatban manapság sokszor a kormányzati szervek jutnak először eszünkbe, szám szerint azok nagy többségéért továbbra is a bűnözők felelnek, az ezüstérem pedig a "hacktivist" támadásoké, amelyek valamilyen politikai demonstrációt szolgálnak, netán egy biztonsági hibára igyekeznek felhívni a figyelmet - a kémkedést és szabotázst szolgáló kormányzati hátterű támadásoknak "csak" a dobogó harmadik helye jut. Ami az online bűnözés földrajzi eloszlását illeti, a legtöbb támadás a szovjet utódállamokból, Kelet-Európából származik, amelyeket Dél-Amerika követ, Brazíliával az élen, de az afrikai országok is szépen kapaszkodnak felfelé a listán.

Hypponen egy kérdésre válaszolva a szavazórendszerek biztonságáról is megemlékezett, kiemelve, hogy azok védelmére a legjobb módszer, ha lebonyolításuk digitális rendszerek helyett a jó öreg papír-ceruza párossal történik - a szakértő kiemelte továbbá, ha van olyan szoftver, amelynek kötelezően nyílt forrásúnak kellene lennie, akkor az a szavazórendszereké.

Ransomware, az örökzöld

Ha már online biztonság, akkor az elmúlt évek sláger malware-típusát jelentő ransomware-ek sem maradhattak ki a diskurzusból. Azt a biztonsági kutató is aláhúzza, hogy a zsarolóvírusok elkerülése, kiváltképp nagyméretű cégek esetében nem könnyű feladat: minden rendszert folyamatosan el kell látni a legfrissebb patch-ekkel és a sokszor több ezer fős alkalmazotti sereget is folyamatosan edukálni kell a potenciális támadási lehetőségekről, különös tekintettel az egy-egy kiszemelt dolgozó félrevezetésére építő social engineering akciókra.

Égbe révedő informatikusok: az Időkép-sztori Mi fán terem az előrejelzés, hogy milyen infrastruktúra dolgozik az Időkép alatt, mi várható a deep learning modellek térnyerésével?

Kiemelten fontos továbbá a rendszeres biztonsági mentés, és baj esetén annak gördülékeny, gyors visszaállítása - mindez pedig sok nagy cégnél máig nem megy hatékonyan. Számos vállalat a legrosszabbra készülve már jó előre bekészíti a fehér zászlót, azaz feltölti céges bitcoin tárcáját, hogy egy ransomware támadás esetén rögtön fizethessen és a lehető legkisebb megakadással folytathassa munkáját. Noha Hypponen nem javasolja a váltságdíjak kifizetését, hiszen az hosszú távon csak ront a helyzeten, azt elismeri, a módszerrel szinte minden eseten visszaszerezhetők a túszul ejtett adatok - sőt, a támadók nagy többségével alkudni is lehet a megjelölt árból.

De a ransomware-ek családjának vannak különösen ördögi tagjai is, amelyeknél "egy szívességért cserébe" fizetés nélkül is feloldható a felhasználó fájljainak titkosítása. Ilyen a Hypponen által említett Popcorn trójai zsaroló, amely december elején bukkant fel, és a fizetés mellett egy "csúnya" alternatívát is felajánl az áldozatoknak: a malware egy kártékony linket ad, amelyet továbbküldve a felhasználók másokat fertőzhetnek meg a zsarolószoftverrel. Ha a linkről két további számítógép megfertőződik, az áldozat visszakapja fájljait. A támadók így egyre újabb, sokszor láthatóan különösen aljas, de tagadhatatlanul kreatív módszerekkel terjesztik kártevőiket.

Ha valakinek felkeltette az érdeklődését az online bűnözéssel folytatott harc, Hypponen - aki annak idején programozóként kezdte pályafutását - egy listát is összeállított, amely alapján elindulhatnak, akik etikus hackerkedésre adnák a fejüket.