Fertőzött ISO-kat terjesztett a Linux Mint hivatalos oldala

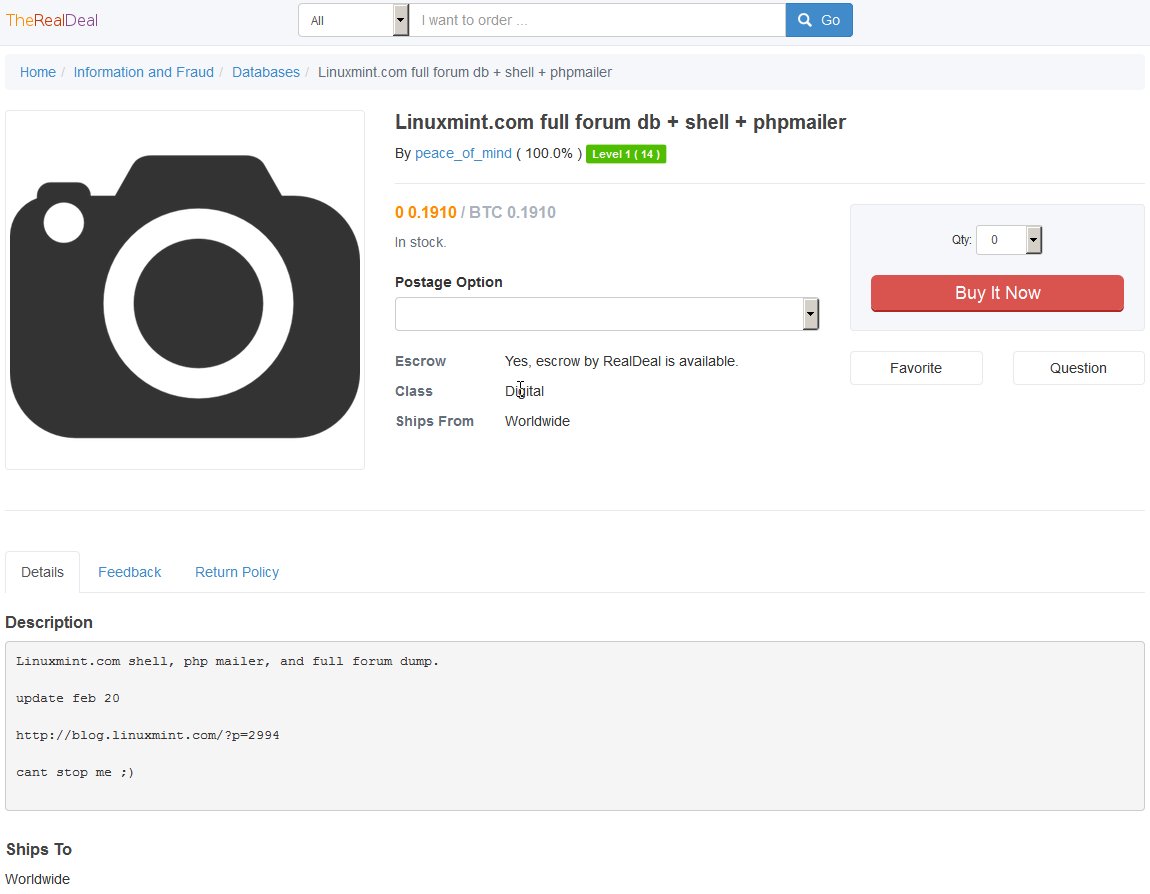

A támadók több tízezer fórumozó összes felhasználói adatát is megszerezték. A disztribúció doménje két napja elérhetetlen, az ellopott adatbázis már forgalomba került.

Még mindig nem lehet elérni a népszerű Linux-disztribúció, a Linux Mint központi honlapját, miután egy sikeres betörést követően a kiadás fejlesztői két napja lekapcsolták azt. A támadók a fórum több tízezer regisztrált felhasználójának adatait (felhasználónév, e-mail cím, titkosított jelszópéldány, profilinformációk, privát üzenetek tartalma) szerezték meg és kínálták fel azóta eladásra, továbbá az operációs rendszer 17.3-as Cinnamon verziójának hátsó ajtóval fertőzött változatára térítették el a hivatalos letöltőoldal forgalmát. A weboldal üzemeltetői elsőre nem találták meg a betörési pontot, és a sikertelen elhárítási kísérlet után inkább a teljes domént elérhetetlenné tették.

A támadók február 20-án jutottak be az oldal kiszolgálójára, Clement Lefebvre, a fejlesztés vezetőjének eddigi információi szerint valószínűleg egy új Wordpress-téma hibáját és bevallottan hanyagul konfigurált fájlhozzáférési jogosultságokat kihasználva. Maga a motor az eset idején a Wordpress legfrissebb verziója volt, az utólagos vizsgálat során egyelőre nem találtak ebben általánosan kihasználható és a Wordpresst használókat széles körben érintő sérülékenységet.

Mivel Clemens szerint ők "fejlesztők, nem behatolási szakértők", külső partner segítségével próbálják felgöngyölíteni az ügyet, első lépésben pedig további 2-3 szervert állítanak üzembe, hogy a jövőben elosztott modellben üzemeltessék tovább az oldalt. A támadók a 17.3-as Cinnamon kiadásba az évtizedes múltú és nyílt forráskódúként bárki által elérhető Kaiten IRC-alapú DDoS (elosztott, szolgáltatásmegtagadással járó támadás) bot módosított változatát ágyazták be, majd a preparált lemezképfájl kiszolgálójára (5.104.175.212) irányították a linuxmint.comon elhelyezett hivatkozásokat.

Az adatok olcsón kerültek eladósorba

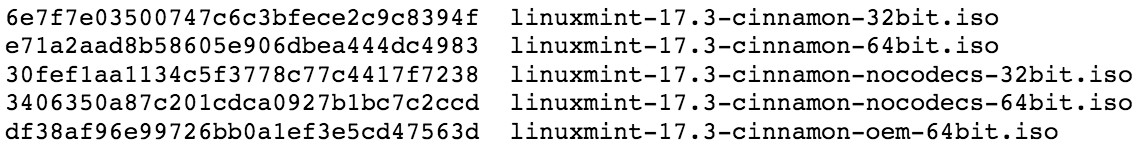

Az eddigi információk szerint a fertőzött képfájlok csak február 20-a folyamán voltak elérhetőek a hivatalos linkeken keresztül. Azok, akik az operációs rendszer említett kiadását akkor és onnan töltötték le, az ISO állományok MD5 aláírásának ellenőrzésével (az md5sum paranccsal, az egyes ISO-khoz tartozó érvényes aláírásokat lásd alább) deríthetik ki, hogy tiszta vagy hátsó ajtóval kiegészített Linux Mintet kaptak. Ha a lemezképfájl már nincs meg, a telepített szoftverben a /var/lib könyvtárban található "man.cy" fájl jelzi, hogy az a Linux Mint nem a hivatalos forrásból származik.

Az érvényes MD5 aláírások

Azoknak, akik feltelepítették és használták a módosított kiadást, a disztribúció fejlesztői természetesen a rendszer azonnali eltávolítását és legalább az "érzékeny weboldalakhoz" tartozó jelszavak cseréjét javasolják.

AI: a technológiai robbanás állva hagyta a munkaerőpiacot A technológiai változás sebességét sem a hazai cégek, sem az IT munkaerőpiac nem tudja lekövetni. Az eseményhorizontról azonban már nincs visszafordulás.

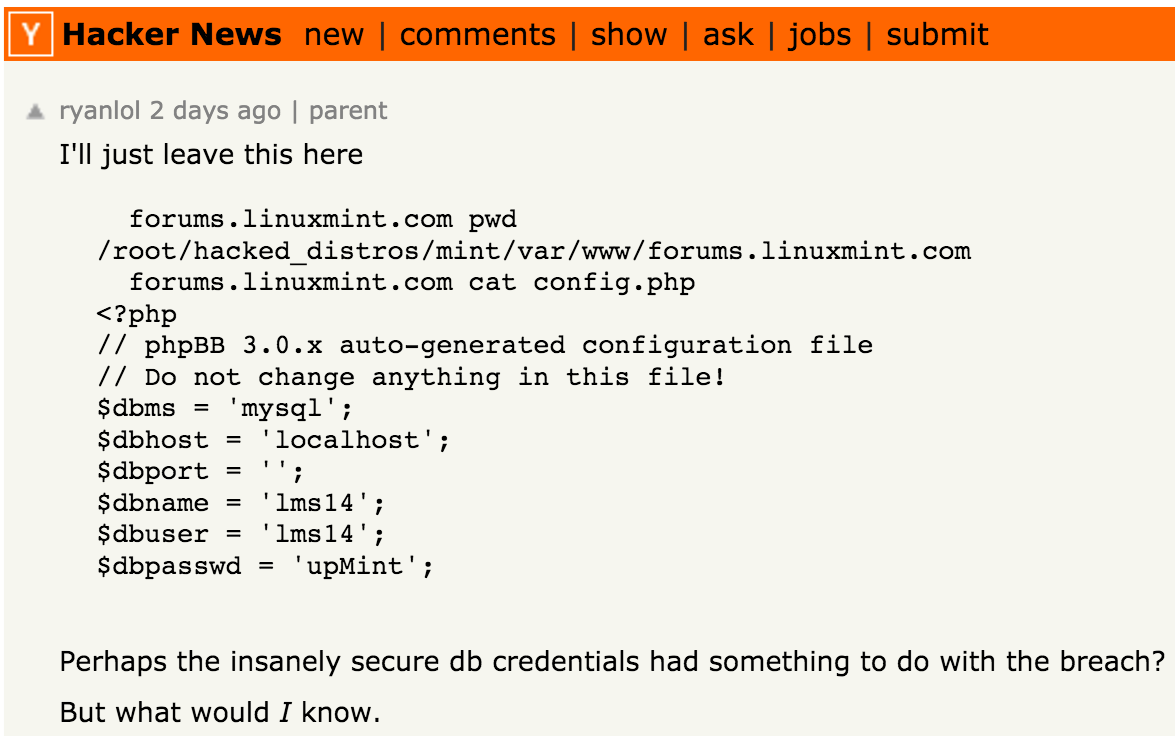

A csavar a történetben, hogy a Peace néven futó hacker a ZDNetnek elárult néhány részletet is. Csapata már januárban talált hozzáférésre használható hibát, sőt, Lefebvre jogosultságát is megszerezték, amivel a Wordpress adminisztrációs felületére tudtak belépni. Elmondása szerint néhány száz fertőzött képfájlt sikerült teríteniük nagyjából egy óra alatt, ami nem túl sok – az egész "nyilatkozatból" inkább az jön le, hogy a hacker a kivitelezés könnyedségére és a Linux Mint csapat inkompetenciájára (a hanyag fájlhozzáférési jogosultságok, a brute force-szal jó eséllyel nagyrészt visszafejthető, phpass-szal hashelt jelszavak, a HTTPS hiánya) próbálja terelni a figyelmet. Persze a hencegés mellett.