Közel egy évig ültek kártékony lemezképek a Docker Hubon

A kriptobányásszal fertőzött, összesen 17 rendszerkép mintegy 90 ezer dollárt termeltek a támadóknak, azokat a Docker Hub majdnem egy évig nem törölte a bejelentések ellenére.

Rosszindulatú, kriptobányásszal fertőzött rendszerképeket távolított el online felületéről a Docker, amelyek majdnem egy évig voltak elérhetők a gyanútlan felhasználók számára a Docker Hubon. Az összesen 17 fertőzött rendszerképen keresztül azok készítői tíz hónap alatt mintegy 90 ezer dollárnak megfelelő értékű Monero kriptovalutát söpörhettek be, az áldozatok erőforrásainak kárára.

A kártékony lemezképekre a Kromtech Security Center biztonsági szakértői bukkantak rá, de több más kutatócsoport is jelezte azt a Docker felé. A fertőzött tartalmak mégis közel egy évig voltak elérhetők a Docker Hubon, ahol a felhasználók több mint 5 millió alkalommal fértek hozzá azokhoz. Ahogy a szakértők rámutatnak, az egyre nagyobb számban publikusan is elérhető, rosszul konfigurált orkesztrációs platformok az online támadóknak is kitűnő lehetőséget adnak a különböző kriptopénz-bányász szoftverek célba juttatására. Ezeket aztán az olyan online felületeken tehetik elérhetővé mint a Docker Hub, ahol láthatóan jó darabig érintetlenül megmaradhatnak a fertőzött lemezképek.

A legnagyobb veszélyt a Kromtech kutatói szerint többek között az oktatási vagy tesztelési célokra használt Kubernetes klaszterek jelentik, amelyeknél nem fordítanak nagy figyelmet a biztonsági szempontokra. Ez remek táptalajt jelent a kriptopénz-bányászoknak, amelyek egyre népszerűbb kereseti forrásnak számítanak az online bűnözők körében, miután számottevően nagyobb bevételt generálnak mint a ransomware-ek vagy egyéb kártevők. A fentiekhez hasonló felhős megoldások mögött ráadásul jóval nagyobb eltéríthető számítási kapacitás áll, mint a személyi számítógépek vagy egyéb otthoni internetre kötött eszközök esetében, így kifejezetten vonzó célpontot jelentenek a bűnözői csoportok számára.

A szakértők idén év elején figyeltek fel rá, hogy a támadók az EC2 sebezhetőségek helyett egyre inkább a konténerspecifikus, illetve Kubernetes-specifikus sérülékenységeket kezdték keresni - amit alátámasztott, hogy egy csaliszerveren elhelyezett, előre konfigurált Kubernetes instance-t alig két nap alatt meg is fertőztek Monero-bányászt tartalmazó Docker konténerekkel. A hasonló támadásokat egy ideje már több biztonsági cég is vizsgálja, jellemzően kétféle támadási technikát figyeltek meg.

Bérkutatás és menedzserhalál A 2026-os informatikai fizetéseken pörögtünk, aztán majdnem sikerült lebeszélni mindenkit a menedzser karrierről.

Az első estében, amelyről az Aqua Security tett közzé beszámolót, a támadó egy sor Docker utasítást próbál meg végrehajtani a védelem nélkül hagyott docker daemonnal rendelkező csalirendszeren. Miután sikerült behatárolni az adott Docker verziót, a támadó az import funkciót használja fel a rendszerkép befecskendezésére, ezt követően pedig meg is kezdheti a kriptobányásztatot. A második technikát Alexander Urcioli biztonsági szakértő írta le, amelyet egy már fertőzött Kubernetes klaszteren fedezett fel. A rosszul konfigurált klaszteren a támadó hozzáfért a kubelet portokhoz, illetve hitelesítés nélküli API-kéréseket is tudott küldeni a rendszer felé. Ez utóbbit gyorsan meg is tette, illetve egy dropper scriptet is eljuttatott egy éppen futó Docker konténerre kubeleten keresztül, amely aztán letöltötte és futtatni kezdte a bányászszoftvert.

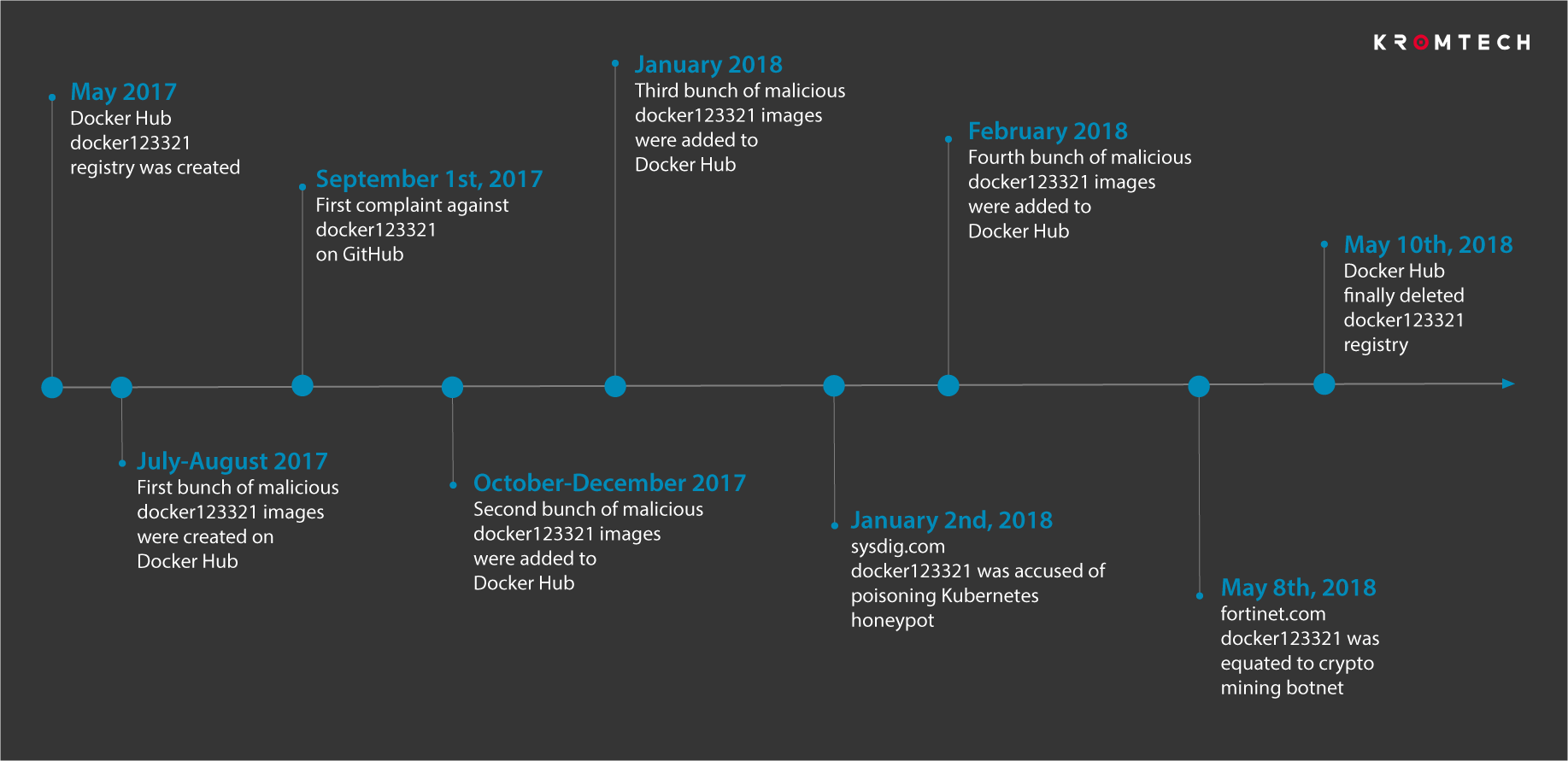

A fertőzött rendszerképek kapcsán nem most érkeztek az első panaszok, GitHubon már tavaly szeptemberben jelezte egy felhasználó a problémát. Az is gyorsan világossá vált, hogy a kártékony tartalmak egyetlen Docker Hub fiókhoz köthetők, amely a következő hónapokban a veszélyes lemezképek számát 17-re hizlalta. Az első bejelentést követően azonban még mintegy 8 hónapra volt szükség, hogy a Docker Hub eltávolítsa a rendszerképeket, miközben januárban azokat a Sysdig, majd májusban a Fortinet is jelezte felé. Ekkorra a fiók tulajdonosának vagy tulajdonosainak tárcájában 545 Monero, azaz közel 90 ezer dollár gyűlt össze.

A biztonsági szakértők arra figyelmeztetnek, hogy bár a Docker Hub felületén már nem elérhetők a fertőzött lemezképek, könnyen lehet hogy több szerveren még mindig azok futnak, az elmúlt tíz hónapban telepített lemezképeknél tehát érdemes a rendszergazdáknak kétszer is ellenőrizni, nem jutott-e el a malware szervereikre.