Katonák telefonjaira hajt Oroszország

Hackelés áldozatai lettek a Lengyelország és a balti államok orosz határán állomásozó NATO katonák, jelenti a Wall Street Journal.

Új frontot nyitott a NATO-országok elleni kiberhadviselésben Oroszország - állítják a Wall Street Journal által megszólaltatott katonai források. Egy új támadási forma a katonáknál lévő személyes okostelefonokat célozza, amelyeken keresztül fontos információkat tud megszerezni az orosz hírszerzés. A cél elsősorban felmérni a csapatméretet - de nem elhanyagolható hatás a közkatonák megfélemlítése sem.

Christopher L’Heureux alezredes, a lengyelországi NATO bázis vezetője elmondta, hogy az iPhone-ját egy orosz IP címről próbálták feltörni egy lőgyakorlat során. A hackerek a telefon geolokációját próbálták megszerezni. Nem L’Heureux volt az egyetlen akinek feltörték (vagy megpróbálták feltörni) az iPhone-ját, az alezredeshez tartozó hat másik katonának is hozzáfértek a privát adataihoz.

A támadások több módszert is bevetettek; volt akinek a Facebook fiókját törték fel, mást hamis Find My iPhone felkéréssel próbáltak követni. Ezek az eszközök hétköznapi hackerek számára is elérhetők, azonban a jelentés szerint drónokat és kamu, Stingray-szerű adótornyokat is bevetettek az információszerzéshez.

Ma már nem űrtechnika.

AI: a technológiai robbanás állva hagyta a munkaerőpiacot A technológiai változás sebességét sem a hazai cégek, sem az IT munkaerőpiac nem tudja lekövetni. Az eseményhorizontról azonban már nincs visszafordulás.

Szakértők ugyanakkor megegyeznek abban, hogy a támadási hullám inkább jelzésértékű az orosz féltől - Moszkva inkább csak jelezni akarta, hogy aktívan követi a határán felsorakozó jelképes méretű védelmi erőket és folyamatosan elemzi a csapatmozgásokat. Kritikus információ nem került idegen kézbe, de az alaphangot meg is adta az érkező NATO-egységek számára.

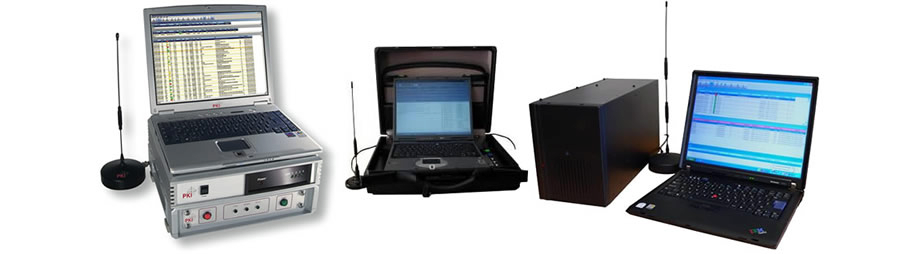

Stingray, IMSI-catcher

A Stingray nevű áladótornyokat először a Harris Corporation fejlesztette ki - a márkanév pedig rögtön az egész termékkategória megnevezése lett az angol nyelvű publikációkban. Az ilyen áladótornyok MiTM (man-in-the-middle) támadásra használhatóak, pusztán azzal, hogy a támadó rá tudja venni az okostelefont, hogy ne a normális tornyokhoz, hanem a saját megfelelően preparált tornyához csatlakozzon. Mivel a telefonok igyekeznek mindig a legerősebb jelet produkáló, legközelebbi toronyhoz csatlakozni, erre meglehetősen könnyen rávehetőek.

Ettől a ponttól a támadó rendelkezik a telefon adatkapcsolata felett, ami a ma már normálisnak számító titkosított adatfolyamok esetében nem problémás. Ellenben lehetővé teszi, hogy a támadó azonosítsa az áltoronyra bejelentkező eszközöket és azokat fizikailag is kövesse. Amennyiben pedig az eszköz valamilyen kijavítatlan sebezhetőséggel rendelkezik, akkor lehetőséget kap annak kihasználására is - az eszköz feltörésére.

Az eredeti, a Harris által fejlesztett modelleket repülőkre, autókra, vagy akár drónokra is fel lehet szerelni. Az eszköznek van egy hordozható verziója is amit KingFish-nek hívnak. A Stingray képes aktív és passzív módban is működni. Aktív módban egy vezetéknélküli telefontorony jeleit utánozza amitől a közelben lévő telefonok rácsatlakoznak, és elérést biztosítanak a személyes adatokhoz. Aktív módban az eszköz képes elérni a telefonok ESN és IMSI számait, megszakítani a kommunikációt telefonok között, el tudja érni a titkosított jelszavakat, és képes követni és meghatározni a telefon helyzetét cellainformációk alapján. Passzív módban a Stingray azonosítja a közeli jeleket és feltérképezi azok lefedettségét.

Nem csak orosz hackerek használnak Stingray-hez hasonló eszközöket, az Egyesült Államokban a rendőrségek igen széles körben vetik be a technológiát - annak ellenére, hogy annak jogi státusza erősen vitatott. Az Electronic Frontier Foundation szerint a Los Angelesi Rendőrkapitányság szinte az összes nyomozásuk során alkalmazott valamilyen telefonos lehallgató megoldást. Az Electronic Frontier Foundation az ilyen eszközök használatát alkotmányellenesnek nevezte. 2016-ban a Georgetown University Law Center professzora panaszt tett az FCC-nél, mivel a a Stingray által használt frekvenciákat nem kell licencelni, így az ütközik az Szövetségi Kommunikációs Bizottság szabályzatával. Ennél komolyabb probléma, hogy a Stingray célzás nélküli adatgyűjtést tesz lehetővé, amit egész egyszerűen nem tennének lehetővé a hatályos törvények.