A nemzetközi bankrendszer alapköve bukott el

Kevésen múlt, hogy a Bangladesh Bank 81 millió dollár helyett közel egymilliárdot veszítsen. A támadók egy, a nemzetközi átutalások levezénylésésre használt SWIFT kliensszoftverben található sérülékenységet használtak ki, és nagyon ügyeltek nyomaik eltüntetésére. Profik fosztogattak.

A nemzetközi bankrendszer egyik pillérét, a SWIFT (Society for Worldwide Interbank Financial Telecommunication) bankközi tranzakciós rendszert kompromittálták a támadók a Bangladesh Bank februári kifosztásakor – állítják a katonai és űripari beszállítóként is tevékenykedő brit BAE Systems IT-biztonsági szakemberei.

A néhány hónappal ezelőtti támadás eredményeként 81 millió dollárnak veszett nyoma. A kár ennek több mint tízszerese (951 millió dollár) is lehetett volna, de egy elütés (foundation helyett fandation) miatt az egyik utalási kérelmet a Bangladesh Bank a Deutsche Banktól visszakapta adategyeztetésre, így fény derült a háttérben zajló akcióra. A kiszivárgott információk szerint az intézmény akkor a World Informatixet bízta meg az ügy felderítésével, amely alvállalkozóként a FireEye által 2014-ben felvásárolt Mandiant biztonsági tanácsadó céget is bevonta az utólagos felderítésbe.

Hivatalos tájékoztatás a behatolás módjáról és a pénzügyi tranzakciók majdnem észrevétlen kivitelezéséről azóta sem történt. A bangladesi rendőrség múlt héten annyit közölt, hogy a bank informatikai biztonsága meglehetősen hiányos volt, rosszul konfigurált és hiányzó tűzfalakkal, elavult és foltozatlan adatbázisokkal, használt, olcsó otthoni használatra szánt hálózati eszközökkel.

A BAE Systems azonban hétvégén már közölte a Reuters hírügynökséggel, hogy az eddigi vizsgálatok szerint megtalálta a "bankrablók" által használt arzenál néhány komponensét, ma pedig egy részletes blogbejegyzést is közölt azokról.

A SWIFT bukott el

A BAE nem kapott hozzáférést a bank rendszeréhez, így külső forrásokban kutatott, és talált is érdekességeket. A szakemberek a VirusTotal adatbázisában négy mintát, melyeket elvileg Bangladesből töltöttek fel az ingyenes elemző oldalra – valószínűleg azért, hogy bevetés előtt ellenőrizzék azok észrevehetetlenségét.

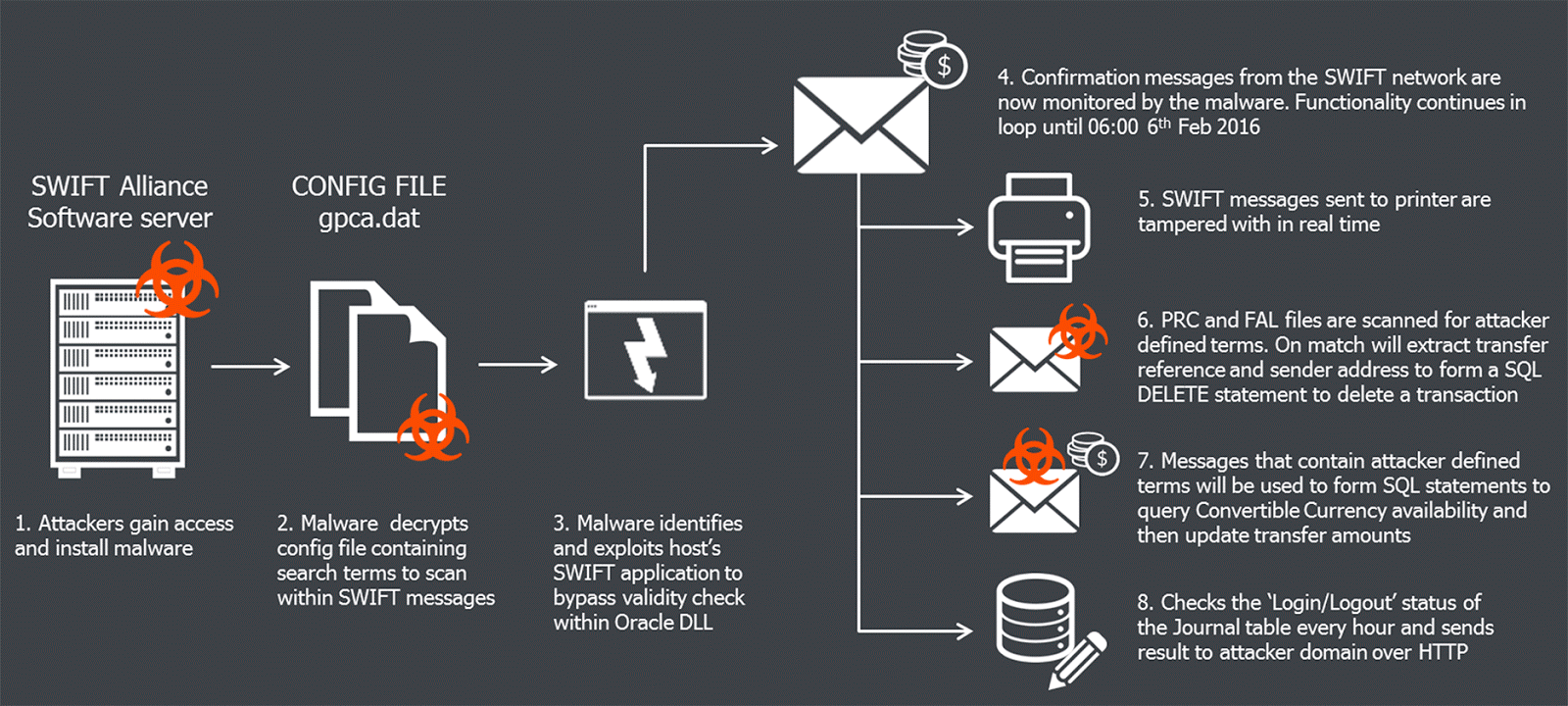

A támadók nem csak a betörésre és a pénz ellopására fókuszáltak, az eddigi adatok alapján nagy hangsúlyt fektettek nyomaik eltüntetésére is, méghozzá nem csak a digitális, hanem a papíralapú dokumentációból is. A fő komponens az evtdiag.exe volt, mely az amúgy kevés bank által alkalmazott Alliance Access SWIFT klienst célozta, és a SWIFT üzenetekből nyert ki a tranzakciós adatbázis módosítához szükséges adatokat.

A malware olyan folyamatot keresett, amely betöltötte az (OracleDB-n futó) Alliance Access egy DLL-jét (liboradb.dll) – ez a megosztott könyvtár felel az adatbázis elindításáért valamint a biztonsági mentésért és visszaállításért. Ha talált ilyet, a könyvtár által allokált memóriában felülírt két bájtot, ezzel gyakorlatilag nullázva egy feltételes assembly utasítás (JNZ) hatását és kiiktatva a hitelesítést. Ezt követően a támadók már szabadon írhattak a tranzakciós adatbázisba, és törölni tudták a pénzmozgatás elektronikus nyomait, a BAE szerint adminisztrátori (DBA) jogkörrel.

AI: a technológiai robbanás állva hagyta a munkaerőpiacot A technológiai változás sebességét sem a hazai cégek, sem az IT munkaerőpiac nem tudja lekövetni. Az eseményhorizontról azonban már nincs visszafordulás.

Azt, hogy a támadók hogy jutottak be a bank rendszerébe és az utalásokat tudták keresztülvinni, a kutatók egyelőre nem tudják. Az biztos, hogy a bankrablók teljesen tisztában voltak azzal a SWIFT nyomkövetési mechanizmusával, mert a papíralapú dokumentációt is úgy manipulálták a nyomtatónak szánt jóváhagyási üzenetek elkapásával és meghamisításával, hogy tevékenységük senkinek se szúrjon szemet.

A SWIFT kiadott egy frissítést a sérülékenység javítására, és közölte, hogy a támadók csak a kliensszoftverben levő hibát tudták kihasználni, a "SWIFT hálózatára és fő üzenetkezelő szolgáltatásaira a malware nincs hatással".