Gyorsjavítást adott ki az Office-hoz a Microsoft

Gyorsjavítást adott ki a négy legutolsó Office-verzió közül háromhoz a Microsoft, miután azt találta, hogy egy javítatlan sebezhetőséget aktívan támadnak. Ugyan a támadások célzottak és elsősorban a Közel-Keleten, valamint Ázsia déli részén észlelték őket, a vállalat a weboldalán elérhetővé tett egy fix-it csomagot, és dolgozik a végleges patchen.

Bár csak a jövő héten lesz a hónap második keddje, a Microsoft szokásos javításainak megjelenési ideje, a cég most egy fix-itet adott ki az Office több változatához, amely támadás alatt áll. A cég blogjában olvasható információk szerint a Közel-Keleten és Dél-Ázsiában célzott támadások folynak az Office régebbi, de még támogatott verziói ellen, előre preparált Word dokumentumok használatával.

A Microsoft tájékoztatása szerint a támadások egy grafikus rendszerkomponens hibáját használják ki arra, hogy a saját kódjukat futtassák az áldozatok gépein. Ehhez előre preparált Word dokumentumokat juttatnak el az áldozatoknak emailen, arra biztatva őket, hogy nyissák meg a "kártékony grafikai elemet - egy TIFF formátumú képet - tartalmazó állományt. A sikeres támadáshoz tehát mindenképpen felhasználói interakcióra van szükség, a kivitelezés alapja a social engineering.

Bérkutatás és menedzserhalál A 2026-os informatikai fizetéseken pörögtünk, aztán majdnem sikerült lebeszélni mindenkit a menedzser karrierről.

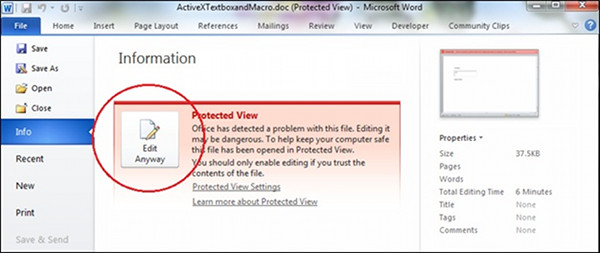

A támadó kód többféle technikát használ a Data Exetution Prevention és az Address Space Layer Randomization védelmek megkerülésére. Mindkét technika célja a jogosulatlan kódfuttatás megelőzése. A Microsoft elemzése szerint az exploit memória heap spray technikát használ ActiveX-vezérlőkön keresztül és beégetett ROP kódokkal találja meg a végrehajtható memóriaterületet. Ez egyben azt is jelenti, hogy a támadás ellen védettek azok a gépek, ahol le van tiltva az Office dokumentumokba ágyazott ActiveX-vezérlők automatikus futtatása (Protected View).

A kezdeti vizsgálatok azt mutatják, a támadó kód csak az Office 2003-ra és 2007-re veszélyes minden környezetben, az Office 2010-et már csak Windows XP vagy Windows Server 2003 operációs rendszeren futtatva érinti, ennél újabb verziókon (Windows Vista, 7, 8, 8.1) már nem működik az exploit. A legújabb verzió, az Office 2013 pedig teljes biztonságban van. A Microsoft azért kiadott egy fix-itet, amely a probléma gyökerét ugyan nem szünteti meg (erre a javításra egy ideig még várni kell), azonban tüneti kezelést ad. Ez a fix-it valójában a regisztrációs adatbázison keresztül blokkolja a TIFF kodeket, ami azt jelenti, aktiválása után az Office nem jelenít meg TIFF formátumú képeket egyáltalán.

Azon szervezetek számára, amelyek gyakran használnak Office fájlokban TIFF-et, ez a módszer persze nem működőképes, a számukra többek között az Office-dokumentumokban az ActiveX-vezérlők letiltását, a Protected View használatát, valamint az Enhanced Mitigation Experience Toolkit alkalmazását javasolja a cég.