Kikerült az androidos biztonsági hibát kihasználó példakód

Mindenki számára elérhető a múlt héten bejelentett komoly androidos biztonsági sebezhetőséget kihasználó példakód. A Google ugyanakkor bejelentette, hogy a javítás március óta a gyártóknál van, a frissítés leküldése a felhasználók telefonjaira immár a vállalatok felelőssége.

Elkészült és mindenki számára elérhető a súlyos androidos biztonsági rést kihasználó példakód, amelynek birtokában a potenciális támadók anélkül módosíthatják a hivatalos alkalmazásokat, hogy a rendszer vagy a felhasználó ezt észrevenné. Az apktool névre keresztelt script kibontja az aláírt telepítőcsomagot, majd módosítás után úgy tudja azt újra összeállítani, hogy az eredeti aláírást a rendszer továbbra is érvényesnek fogadja el.

A szerző Olivia Fora állítása szerint a scripttel újracsomagolt támadó kódot a Google-féle biztonsági szoftverek jelenleg nem ismerik fel, a megfelelően preparált telepítő minden gond nélkül lefutott a tesztkészüléken, a támadó kód pedig aktív maradt. Mint ismeretes, a Google Bouncer technológiája a Play Store-ba feltöltött alkalmazásokat vizsgálja virtualizált környezetben, a gyanús viselkedést mutató appokat pedig törli a piactérről. Az Android Jelly Bean 4.2 óta pedig a rendszer része a Verify Apps funkció is, amely a Play Store-on kívül telepített alkalmazásokat tudja megvizsgálni. Fora szerint sem a Bouncer, sem a Verify Apps nem jelzett biztonsági problémát a tesztalkalmazás esetében.

Megkerülhető az aláírás

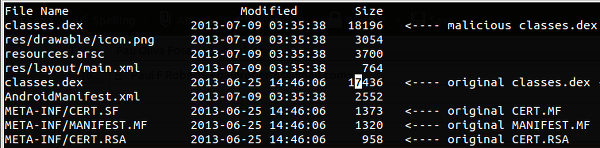

Az Androidon minden alkalmazást aláírás véd, amely elvileg szavatolja, hogy a telepítőcsomag (APK) kódját nem módosították, valóban az kerül fel a készülékre, amit a fejlesztő az alkalmazás-piactérre feltöltött. A kriptográfiai aláírásellenőrzés azonban hibás, ennek kiaknázása lehetővé teszi támadók számára, hogy a rendszer számára láthatatlan módon, az eredeti, érvényes aláírás megtartása mellett módosítsák egy alkalmazás kódját, tetszőlegesen. Magyarul az aláírás és az APK tartalma közötti kötelék megbontható, így adott elfogadott aláírás mellett tetszőleges kód futtatható a rendszeren. A hiba roppant egyszerű, az aláíró (és az aláírást ellenőrző) algoritmus minden fájlhoz hash-t készít, több ugyanolyan nevű állomány esetében azonban csak a legutolsót veszi figyelembe. Ha a támadó meg tudja oldani, hogy az APK futtatásakor ne az eredeti, hanem a módosított második állományt használja, akkor nyert ügye van.

Az eredeti classes.dex helyett a módosított fog lefutni.

London calling: a magyar IT kivándorlás valósága Kirándultunk egyet a második legnagyobb magyar településen.

A biztonsági problémát súlyosbítja, hogy ilyen módon nem csak a felhasználói alkalmazások, de a beépített rendszerprogramok is támadhatóak-felülírhatóak, vagyis akár "system" szintű jogosultsággal is lefuthat az idegen kód, ami néhány fogással egészen root jogig bővíthető, ennek birtokában pedig a támadó már a telefonon tárolt összes adathoz, a készülék összes funkciójához hozzáfér.

Már javítva? Várjunk csak...

A Google közlése szerint a hibát már az év elején javították az Androidban, a megfelelő frissítést pedig március során elküldték a gyártópartnereknek és a mobilszolgáltatóknak, megfelelő tesztelés után ők illetékesek a telefonok biztonsági frissítésében. Ez pedig eléggé súlyos problémát jelent, az androidos telepített bázis nagy része már régen nem kap sem biztonsági, sem egyéb frissítéseket, kérdéses, hogy az érintett gyártók (és érintett eszközök) mekkora arányban kapják meg a jövőben a megfelelő támogatást.

A támadás kivitelezéséhez az szükséges, hogy a felhasználó a módosított APK-t letöltse a telefonjára és lefuttassa azt. Emiatt elsősorban a Play Store-on kívülről szerzett alkalmazások lehetnek gyanúsak, de maga a Play Store is támadható marad. Ha a támadó megszerzi például a hálózati forgalom fölötti ellenőrzést, akkor elképzelhető, hogy a bolt és a telefon közé ékelődve leküldheti a készülékre a módosított telepítőcsomagot, amely a felhasználó számára transzparens módon települ is. Az utóbbi forgatókönyv tömegesen nem használható, célzott támadásokhoz azonban értékes lehet.