Aktívan teszteli saját éberségét a Facebook

Az elképzelhető legrosszabb szituációt tesztelte a Facebook biztonságáért felelős csoport, a szimulációban kínai támadás nyomán kívülről hozzáférhetővé vált az oldal kódja. A valós reakciók érdekében a résztvevőket nem avatták be, a védelmet kvázi élesben tesztelték.

Kegyetlen gyakorlatot tartott a Facebook belső biztonsági osztálya, amelynek során egy rendkívül súlyos biztonsági incidenst szimuláltak - a csapat nagy részét azonban nem avatták be, így a legtöbb résztvevő valódi válságállapotot élt át, nem pedig egyszerű tesztet. A szimulációban egy meg nem nevezett kínai hackercsoport "játszotta" a gonoszt, amely hozzáfért a Facebook kódjához is, a forgatókönyv elemei pedig alaposan merítettek a reális, a közelmúltban lezajlott támadások elemeiből.

Megtervezett krízis

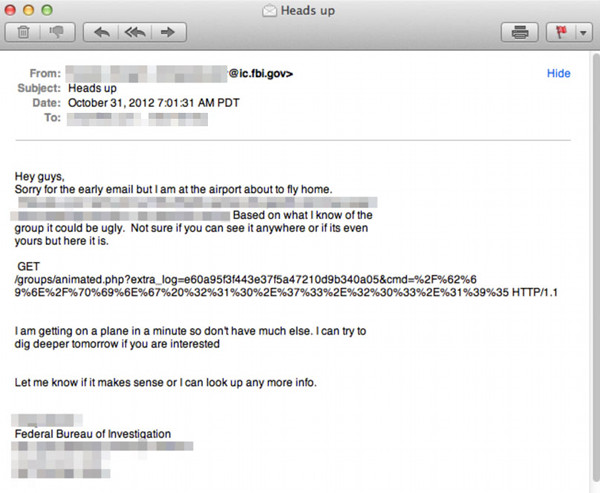

A forgatókönyv szerint egy FBI-ügynök küldött figyelmeztető levelet a biztonságért felelős csoportnak, amelyben épp néhány sorban leírja a felfedezett hibát. Az emailben csupán egy, a Facebook oldalán található PHP scriptre mutató link található, amely korlátlan hozzáférést biztosít a közösségi szolgáltatás frontendjéhez. A levél szerzőjét a biztonsági csapat jól ismeri, rendszeresen tart eligazítást számukra, a levél rövidségére és a későbbi elérhetetlenségre pedig jó magyarázat, hogy a levél a reptéren íródott, épp felszállás előtt.

Egyszerű email indította a szimulációt.

A levél megérkeztét követően a csapat azonnal munkához látott. A Facebook belső szabályai szerint az oldal kódjához csupán két fejlesztőnek van közvetlen hozzáférése, minden, az oldalt vezérlő kódnak rajtuk keresztül kell átmennie - a levélben mutatott script azonban ezt a folyamatot megkerülve kerülhetett ki. A levél reggeli 7:01-es küldését követően órákon belül, 10:45-re a csoport a legmagasabb, "unbreak now" ("azonnal megjavít") biztonsági fokozatba helyezte magát, 11:04-re pedig sikerült azonosítani a kódot publikáló fejlesztő kilétét is, aki persze mindent tagadott. Egy perccel később pedig törölték a kódot az oldalról.

A biztonsági folyamatok itt természetesen nem zárultak, elindult a kár felmérése és annak felderítése, hogy az idegen kód hogyan kerülhetett a rendszerbe. A gyorsan gondolkodó biztonságiak belátták, hogy ha egy támadó egy backdoor hozzáférést nyitott a rendszerben és hozzáfért az oldal kódjához, akkor valószínűleg más belépési pontokat is elhelyezett, illetve további módosításokat is végezhetett, így azonnal megkezdődött a rendszer átfésülése. A következő 24 órában több tucat Facebook-alkalmazott túrta a szerverlogokat, az inkriminált fejlesztő laptopját és az oldal kódját. Az eredmény szerint a fejlesztő noteszgépét javítatlan "zero day" szoftversebezhetőséget felhasználva törték fel, ami a támadók számára teljes hozzáférést biztosított a számítógéphez.

Valósághű szimuláció

A biztonsági incidens a csapat számára teljesen valósághű volt, csupán néhány beavatott, így az FBI-ügynök, illetve a hackelt laptopot használó fejlesztő tudott a szimulációról. A teszt elsődleges célja a biztonsági folyamatok tesztelése volt életszerű körülmények között, hagyományosan ugyanis a lefektetett, hivatalos procedúrák krízishelyzetben sokszor gyorsan felülíródnak a pillanatnyi helyzet függvényében - ilyen értelemben pedig teljesen értelmetlenné válnak.

A szimuláció elemeit, így a noteszgép feltörését és a kód elhelyezését egy, a Facebook jelenlegi és volt alkalmazottaiból álló elit különítmény végezte el. Ők fedezték fel a fejlesztő számítógépén található biztonsági rést is egy meg nem nevezett szoftverben (a hibát természetesen jelentették a készítőnek). A csapat vonta be az FBI különleges ügynökét is a tervbe, ezzel a szimuláció életszerűsége és hihetősége is nagyot ugrott. A "betörők" ugyanakkor igyekeztek megnyugtatni a közvéleményt, a Facebook élő oldala nem tartalmazott egy percre sem valódi, élő backdoort, a kódban található kritikus sorokat kommentként szúrták be.

AI: a technológiai robbanás állva hagyta a munkaerőpiacot A technológiai változás sebességét sem a hazai cégek, sem az IT munkaerőpiac nem tudja lekövetni. Az eseményhorizontról azonban már nincs visszafordulás.

A Facebook hozzáállása érthető, az elmúlt néhány évben a számítógépes biztonságról igen lesújtó kép alakult ki, a Sonytól az RSA-ig és a Lockheed Martinig, a New York Times-tól a változatos tanúsítvány-kibocsátókig számtalan nagy cég vált támadások áldozatává. A webes cégek közt is szép számban estek el, a Twitter és a LinkedIn talán a két legnagyobb áldozat. Az esetek többségében a szoftverek biztonsági problémái mellett a hibás protokollok és procedúrák is szerepet játszottak ebben, a Facebook most ez utóbbiak működőképességét vizsgálta - igen agresszív módszerrel.

A Facebook nem csak mint relatív fiatal médium érdekes, de mint a világ egyik legnagyobb informatikai szervezete is számot tart érdeklődésünkre. A cég különlegessége, hogy a Google-lal és egyéb hatalmas "web-scale" informatikai vállalatokkal szemben viszonylag nyitott, így adatközpontjáról, tárolóiról vagy épp biztonsági folyamatairól is rendszeresen beszél, amelyből mások is okulhatnak.