Újabb biztonsági hiba fenyegette a facebookozókat

Amatőr hiba miatt válnak kiszolgáltatottá újra a Facebook felhasználók. A fejlesztők ugyanis egy hibát vétettek a mobil felület tervezése közben, elfelejtettek szűrőt betenni a beviteli oldalra, így egy trükkös kódot egy weboldalra elhelyezve, a látogatókkal bármit kiírathatunk saját falukra.

Nem az első eset, amikor a Facebookon belül, vagy annak a webre kitüremkedett csápjainál nagyon egyszerű, viszonylag primitív eszközökkel kijátszható a rendszer, és a felhasználó beleegyezése nélkül, sőt annak tudta nélkül lehet külső kódokkal aktivitást generálni.

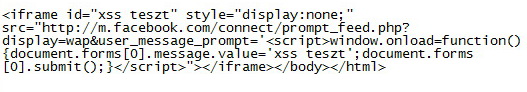

A mostani esetben a Facebook mobil változatát lehet felhasználni automatikus spammelésre úgy, hogy egy bármilyen, lehetőleg nagy látogatottságú weboldalba elhelyezzük az alább látható kódot, az értéket az általunk kívántra módosítjuk, s minden olyan felhasználó, aki a böngészőjében megnyitja az oldalt és be is van jelentkezve Facebook-ra, automatikusan kiposztolja üzenetünket a saját Facebook falára. Úgy, hogy erről semmilyen értesítést nem kap, maximum legközelebb belépve a közösségi oldalra, észreveszi a kéretlen szemetet a saját beírásai között.

Sok felhasználó veszélyeztetett

A HWSW tesztjei alapján a hiba csak Firefox és Opera alatt használható ki, illetve a Google Chrome stabil verziójával, a Chrome beta és dev változataival, Safarival és Internet Explorerrel nem. Emellett az okostelefon-felhasználók is veszélyben lehetnek. A magyar felhasználók viszont máris találkozhatnak rosszindulatú spameléssel, mégpedig a “megaszar.com” oldal jóvoltából, ami gyorsan kiaknázta ezt a lehetőséget. Itthon ráadásul komoly problémát is okozhat ez a szituáció, amennyiben nem javítják ki a Facebookon ezt gyorsan, ugyanis a hazai internetezők 51 százaléka használ Firefoxot, az aktív internetezőknek pedig a túlnyomó része folyamatosan be van jelentkezve Facebook fiókjába, tehát akaratlanul bárhol belefuthat ebbe a problémába.

Egyszerű a trükk, védekezni nehéz

Technikailag annyi történik, hogy a weboldalba ágyazott iframe egy paramétere révén láthatatlanul jelenik meg, s behívja a Facebook mobil oldalának php scriptjét, ami az előre definiált üzenetet beírja a szövegmezőbe. Eddig nem is lenne probléma, ilyen megoldást sok esetben használnak külső eszközök, a gond ott van, hogy ebben a parancssorban van egy elem, ami megnyomja a küldés gombot is helyettünk. A Facebook ott követ el hibát, hogy ezt a lehetőséget nem tiltotta le. A Firefox felhasználóknak ajánljuk a No Script nevű kiegészítőt, amivel kontrollálhatjuk, hogy milyen kódok fussanak le a weboldalakon, és többek közt ezt a rejtett iframe mezőt is el fogja kapni, valamint a beállítástól függően rákérdez arra, hogy akarjuk-e, hogy lefusson, vagy egyszerűen ignorálja azt.

Két hiánypótló AI Engineering képzéssel indítjuk 2026-ot! 8 alkalmas, 24 órás online Agentic AI Software Engineering és AI Engineering képzéseket indítunk. Március 16-ig early bird kedvezmény!

Ha valaki kíváncsi magára a kódra, illetve kipróbálná azt, akkor a HWSW tesztfájljában megtekintheti. Az alábbi linkre kattintva egy egyszerű html oldal töltődik be, ami a böngészőben a “hello!” feliratot jeleníti meg. Közben pedig lefuttatja a fent ismertetett kódot és a Facebookra posztolja a “Durva Facebook hiba! Helyettem posztol valami” szöveget. Az eredetileg a crazydavinci.net-en megjelent script egyébként nem tartalmaz semmilyen egyéb kódot, tehát az üzenetküldésen kívül nem tesz semmit. Eltávolítani maximum a kiposztolt üzenetet kell. A böngészőben viszont a script futtatás letiltásán kívül mással védekezni ellene nem lehet.A teszt html itt található:

Facebook XSS teszt HTML (A linkre kattintva lefut a kód!!!)

A script eredeti kódja pedig így néz ki:

Update #1: A Facebook időközben nagyon gyorsan reagálva a kiderült problémára, javította a sebezhetőséget, így a jövőben ez a módszer nem működik majd. Ehhez viszont az kellett, hogy a tegnap esti órákban a téma figyelmet kapjon az amerikai sajtóban is, miután a problémára több biztonságtechnikai cég, többek közt a Symantec is figyelmeztetett.