Napi húsz DDoS-csapást is mérhet a Linux botnet

Akár napi húsz DDoS támadást is végezhet a linuxos számítógépekre vadászó, Xor.DDoS malware. A gyenge jelszavakat kihasználó kártevő által létrehozott botnet elsősorban ázsiai célpontokat támad.

DDoS támadásokért felelős, fertőzött Linuxot futtató számítógépekből álló hálózatot fedeztek fel biztonsági szakértők. Az elsősorban oktatási és játékos oldalakat támadó botnetettel kapcsolatban az Akamai Technologies tett közzé figyelmeztetést, amely szerint a malware naponta akár 20 csapást is mérhet különböző weboldalakra. A célpontok mintegy 90 százaléka Ázsiában található.

A botnet kapcsán a Blaze's Security Blog közölt részletesebb leírást. Eszerint a Linux/Xor.DDoS névre hallgató malware egy rootkit képességekkel rendelkező, Linuxot futtató PC-ket célzó trójai, amelyet kifejezetten a kiterjedt DDoS támadásokhoz használnak. A kártevő nevét onnan kapta, hogy vezérlőszerverrel folytatott kommunikációja erősen támaszkodik a XOR obfuszkációra.

Szerencsére aránylag egyszerűen kideríthető, hogy egy adott gép fertőzött-e a malware-rel - első körben nem meglepő módon érdemes ellenőrizni, hogy a PC folytat-e éppen DDoS támadást, egy netstat vagy a kiküldött adatcsomagokról részletesebb információkat adó tcpdump paranccsal. Árulkodó jel lehet továbbá a véletlenszerű nevek alatt futó folyamatok, illetve parancsfájlok megjelenése /etc/init.d/ vagy /usr/bin/ könyvtárakban. Az OpenSSH szervert futtatók mindezek mellett nem hitelesített, de sikeres belépéseket, majd közvetlenül utána kijelentkezéseket is tapasztalhatnak a fertőzést követően.

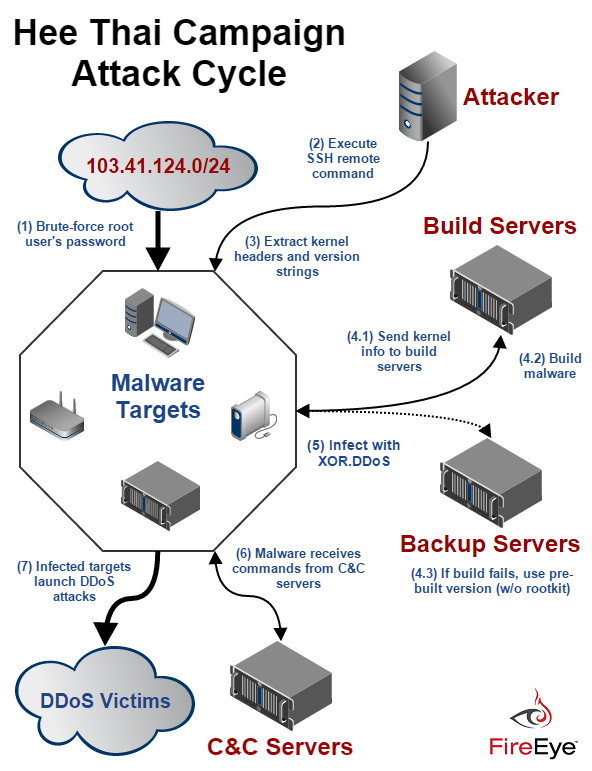

Kép: FireEye

Kafka és CI/CD alapozó online képzéseket indít a HWSW! Ősszel 6 alkalmas, 18 órás Kafka és CI/CD alapozó képzéseket indít a HWSW. Most early bird kedvezménnyel jelentkezhetsz!

A malware leggyakrabban a gyenge root jelszavakat kihasználva vagy a rendszergazda SSH belépési adatait brute force-szal feltörve jut be az egyes rendszerekbe, ritkábban pedig valamilyen futó szolgáltatás sebezhetőségét veszi igénybe - arra ugyanakkor nincs bizonyíték, hogy a kártékony szoftver a Linux valamilyen biztonsági hibáját használná ki. A gépbe bejutva a kártevő a root jogosultságait kihasználva letölti a működéséhez szükséges további rosszindulatú fájlokat. Az elmúlt év során sok "zombi" gép állt ilyen módon hadrendbe, noha pontos szám egyelőre nem ismert.

Biztonsági szoftverrel vagy manuálisan is irtható

Hogy egy fertőzött rendszeren megszabaduljunk a kártevőtől, a leghatékonyabb módszer a kapcsolódó folyamatokat és fájlokat manuálisan leállítani, illetve törölni. Ezzel kapcsolatban a fentebb említett blogposzt közöl részletes leírást. A legegyszerűbb persze, amennyiben van rá lehetőség, egy biztonsági mentésből visszaállítani a rendszert egy korábbi állapotra. A malware kiirtása után értelemszerűen azonnal érdemes megváltoztatni a jelszavakat az újrafertőzés megelőzésére, valamint telepíteni a rendszerhez elérhető legfrissebb patcheket.

A legrosszabb - szerencsére nem túl gyakori - lehetőség, hogy a Xor.DDoS rootkittel is megfertőzi az adott gépet, ebben az esetben az említett rendszervisszaállítás jelenthet megoldást. A malware-t egyes vírusirtók is képesek kiszűrni, a blog a ClamAV biztonsági szoftvert ajánlja, ezzel biztos ami biztos a manuális tisztítás után is érdemes lehet egy ellenőrzést végezni.

A legjobb gyógyír persze a megelőzés, erre pedig elsősorban erős SSH jelszavakkal van lehetőség, vagy ha nincs szükség SSH-ra,akkor a funkció kikapcsolásával. A bejövő SSH portot továbbá csak a megbízható IP címek számára érdemes megnyitni és egy erős tűzfal használata is ajánlott, de egy antivírus szoftver vagy akár a böngészés közben potenciálisan veszélyt jelentő scripteket leállító NoScript böngészőkiegészítő is csökkentheti a fertőzés kockázatát. A sebezhetőségek elkerülésére továbbá ajánlott mind az operációs rendszert, mind pedig a telepített szoftvereket frissen tartani - beleértve más eszközök, például a router firmware-ét is.

A Xor.DDoS példája jól mutatja, hogy a tévhitekkel ellentétben a Linux sem mentes a malware-ektől, a platformon különösen az utóbbi években indultak terjedésnek a rosszindulatú szoftverek, amelyek korábban túlnyomórészt a windowsos gépekre vadásztak. A támadóknak nem csak a PC-k, de az olyan rohamosan szaporodó, Linuxot futtató készülékek, mint a routerek vagy a különböző okoseszközök is kifejezetten vonzóak lehetnek, miután azokon számos gyártó lazábban veszi a biztonsági szempontokat - ezzel komoly veszélynek téve ki a felhasználókat.