Stagefright: mit kell tudni az új Android-horrorról?

Katasztrofális sebezhetőséget talált a Zimperium zLabs az Android operációs rendszer összes, elmúlt pár évben kiadott verziójában. A támadáshoz a felhasználónak mozdulnia sem kell, csupán a telefonszám birtokában tökéletesen mattolható a rendszer.

Gyakorlatilag az összes létező androidos okostelefon sebezhető, köszönhetően egy igen súlyos hibának a rendszer videofeldolgozó alrendszerében. A Zimperium zLabs kutatója, Joshua Drake bejegyzésben mutatta be röviden a problémát és annak következményeit. Az eredmények lesújtóak, az Android videofeldolgozó alrendszere, a Stagefright ("Lámpaláz") olyan hibát tartalmaz, amely felhasználói aktivitás nélkül, csupán a telefonszám ismeretében kihasználható.

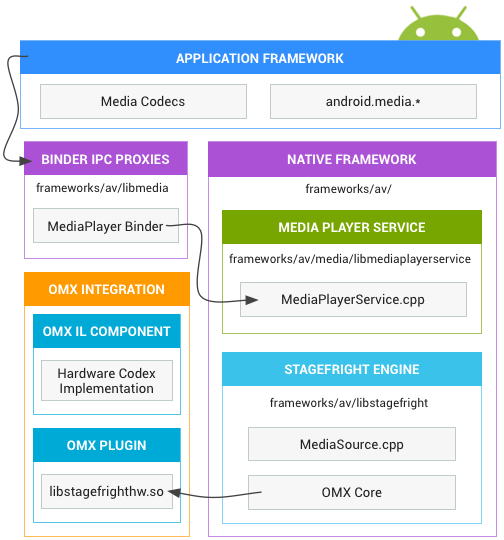

A Stagefright a nyílt forráskódú Android része, azokat a videós és audió könyvtárakat tartalmazza, amelyekre szükség van a népszerű multimédiás formátumok feldolgozására. A magasabb teljesítmény és energiahatékonyság (illetve a hardveres gyorsítás maximális kihasználása érdekében) a könyvtárak C -ban készültek, ami sokkal rugalmasabb, eltérő memóriakezelése miatt azonban potenciálisan veszélyesebb is, mint a Java.

Igen, most lehet aggódni

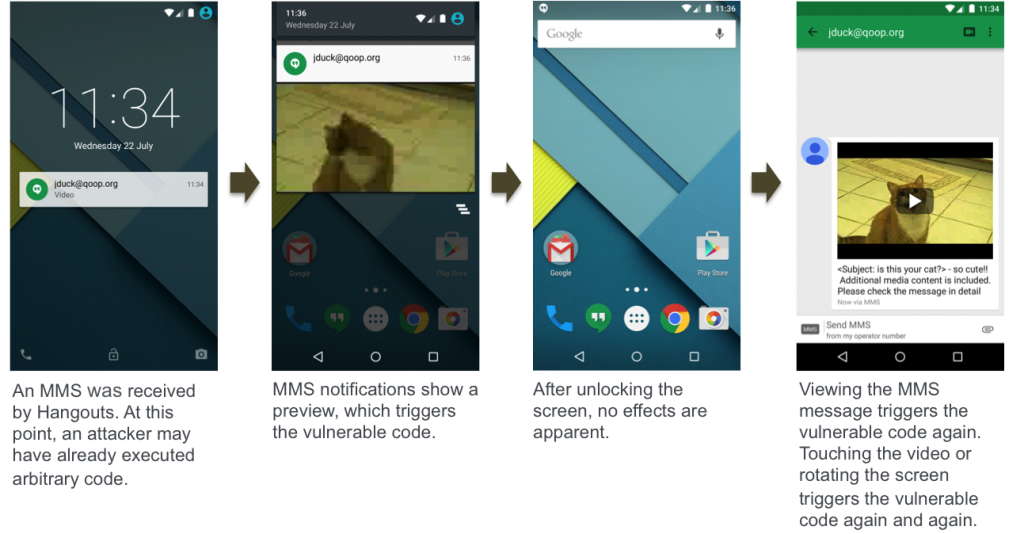

Az igazi problémát az jelenti, hogy a Stagefright könyvtárakat távoli támadók tetszés szerint aktiválhatják - ez dolgozza fel ugyanis a beérkező videóüzeneteket is Androidon. Egy támadáshoz tehát elegendő egyetlen, megfelelően preparált videós MMS-t küldeni, a biztonsági rést kihasználva az illetéktelenek kódfuttatási jogot nyernek a telefonon. A hibát az teszi különösen veszélyessé, hogy a felhasználó oldalán semmilyen interakcióra nincs szükség, a Stagefright azonnal munkába lendül, ahogy az MMS (alapértelmezésben automatikusan) letöltődik - ezt a könyvtárat hívja meg például az értesítésbe szúrt előnézet megjelenítéséhez az Android. Ez azt jelenti, hogy az üzenetet nem szükséges megnyitni a támadáshoz, az elővigyázatosság ezen a ponton (az ellenkező híresztelésekkel ellentétben) nem ér semmit.

A teljes támadássá fejlesztett verzió Drake szerint képes eltüntetni a támadásra utaló jeleket (törölni tudja például a "faltörő" MMS üzenetet), csupán az értesítés marad a telefonon, azt kattintva viszont semmilyen üzenet nem ugrik már fel. A telefonon ezt követően tetszőleges kódot futtathat a támadó, így telepíthet backdoort, futtathat Bitcoin bányászatot, építhet botnetet - a teljes hozzáférés birtokában csak képzelet szab határt. A biztonsági rés nyilván lehallgatásra is felhasználható, a háttérben olyan szoftver futtatható, amely például rögzíti a telefonhívásokat, képernyőmentéseket készít, vagy épp a GPS-koordinátákat küldi meg a támadónak rendszeresen. Az elérhető maximális jogosultság szintjéről a bejegyzés nem tesz említést, de a kontextusból kikövetkeztethető, hogy root vagy valamilyen más, emelt jogosultságú szintet tud a támadó megszerezni.

Stagefright motor a jobb alsó sarokban.

Drake szerint a legsúlyosabban érintett telefonok a Jelly Bean előtti androidos modellek (ezek együttes részesedése a Play-es eszközök körében 11%), mivel ezek a rendszerek még kezdetleges védelemmel rendelkeznek, így a támadó sokkal szélesebb jogosultsággal rendelkezhet.

AI: a technológiai robbanás állva hagyta a munkaerőpiacot A technológiai változás sebességét sem a hazai cégek, sem az IT munkaerőpiac nem tudja lekövetni. Az eseményhorizontról azonban már nincs visszafordulás.

A hiba műszaki részletei nem nyilvánosak, és várhatóan Drake a DEFCON és Black Hat konferenciákra időzített bemutatói sem jelentenek ebben áttörést. Ez azt jelenti, hogy a hiba ellenére a felhasználók egyelőre még nincsenek közvetlen veszélyben, a közzétett információk ugyanis nem adnak érdemi támaszt ahhoz, hogy támadók reprodukálják azt saját hatáskörben. Ez azt is jelenti, hogy egyelőre nincsenek a sebezhetőséget kihasználó élő támadások, így pánikolni még nem, aggódni viszont már érdemes.

Arra ajánlott felkészülni, hogy ha a sebezhetőség nyilvánossá válik, akkor a mobilszolgáltatók közreműködésére is szükség lehet a megfékezésében. Triviális ugyanis olyan támadást írni, amely a névjegyzéket beolvasva minden ismerősnek továbbküldi a preparált MMS-t, így gyakorlatilag fél nap alatt az egész világot képes lenne megfertőzni. Az MMS-ek kiküldését értelemszerűen a telekom-szolgáltatók tudják szűrni, így elképzelhető, hogy (most az egyszer) tényleg lesz érték a mobilhálózatokban.

Android - mikor jön a frissítés?

Az androidos ökoszisztéma esetében egy ilyen biztonsági rés nyilvánosságra kerülése katasztrofális következményekkel járhat, a szakértők szerint a hiba minden Android verzióban megtalálható az őskövület 2.2-es verziótól a legfrissebb 5.1.1-es kiadásig. Ez azt jelenti, hogy a telepített bázis mintegy 95 százaléka érintett, ezt a Zimperium bejegyzése mintegy 950 millió eszközre teszi. Valójában az Android telepített bázis ennél jóval nagyobb (ha nem csak a Play-es telefonokat, hanem a Google-mentes kiadásokat is számoljuk), a szám közelebb jár a másfél milliárdhoz.

A Zimperium a Google-lal együttműködésben már el is készítette a javítást a problémára, ezt a Google saját hatáskörben 48 óra alatt el is fogadta és beemelte az AOSP forráskódjába - ez azonban még csak az első, nagyon apró lépés a javítások kiküldéséig. A nagyobb falat, hogy a gyártóknak kell frissítést kiküldeni az érintett modellekre, ami gyakorlatilag az összes, az elmúlt 5-6 évben legyártott modellt jelenti. Az androidos ökoszisztémát ismerve nulla az esélye annak, hogy az összes érintett telefon gyors ütemben hozzáférjen a frissítéshez, még arra sincs érdemi garancia, hogy az elmúlt két évben kiadott összes modellre legyen elérhető javítás.

Vannak persze, akik gyorsan mozdulnak. A Silent Circle-féle Blackphone már megkapta a biztonsági frissítést, a PrivatOS 1.1.7-ben már nincs benne a fenti sebezhetőség. Ugyanígy elkészült a javítás a népszerű CyanogenModhoz is, az elmúlt hetekben készült kiadások már védettek. A Google saját hatáskörben a Nexus modellek frissítéséért felel, a cég közlése szerint a következő héten érkezik javítás. A többi telefongyártó egyelőre nem válaszolt érdemben a frissítésekre vonatkozó megkeresésekre, a HTC-nek egy semmitmondó nyilatkozatra futotta ("a jövőben minden projektünk rendelkezik majd a javítással"), a többi cég még ennyit sem mondott.

Védekezés lehet: tiltsd le az MMS-t

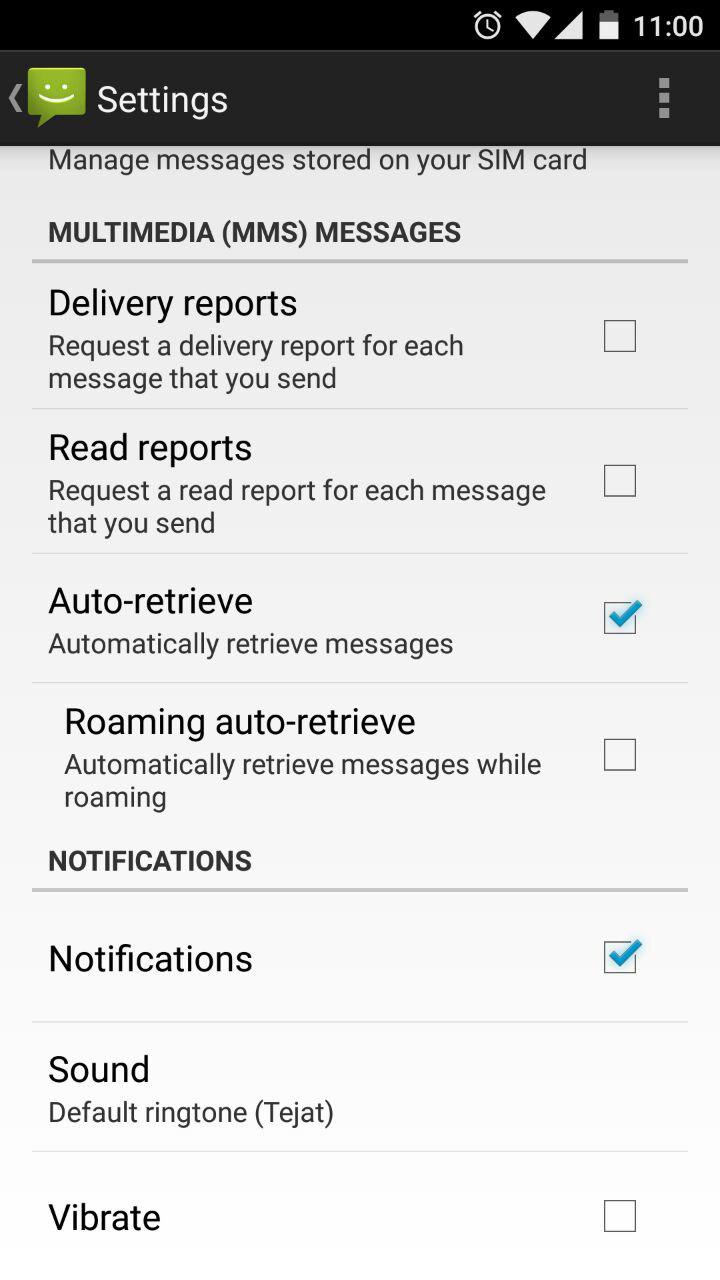

Auto-retrieve - érdemes lehet kikapcsolni

A Metasploit vezető fejlesztője szerint az MMS üzenetek fogadásának teljes letiltása elegendő védelmet nyújt a támadás ellen - ha nem érkezik meg a videó a készülékre, akkor a Stagefright sem aktiválódik automatikusan. Az MMS letiltása készülékről készülékre változhat (ráadásul az Androidon a gyári üzenetkezelő alkalmazás is tetszőlegesre cserélhető), így egységes módszer erre nincs. A "hivatalos" AOSP Messaging alkalmazás beállításaiban van egy Auto-retrieve opció, ezt lekapcsolva nem jönnek le automatikusan az MMS üzenetek csatolmányai, ezzel a legfontosabb problémát, az automatikus futtatást el is lehet kerülni.