Évek óta működő kémhálózatot talált a Kaspersky

A Kaspersky Lab nyilvánosságra hozta a Red October fantizianevű informatikai kémhálózatot leleplező jelentését. A biztonsági cég szerint világszerte 2007 óta zajlottak szervezett támadások kormányzati intézmények, diplomáciai és katonai szervezetek, légügyi hivatalok, energetikai és más cégek ellen.

Masszív nemzetközi kiberkém-hálózatra bukkant a Kaspersky Lab biztonsági cég, amely hónapokig tartó kutatásainak eredményét a napokban publikálta. A vállalat szerint a 2007 óta létező hálózat a mai napig üzemel, világszerte több tucat országban gyűjt információkat PC-kről és mobil eszközökről is - Magyarországon működő követségek is érintettek voltak.

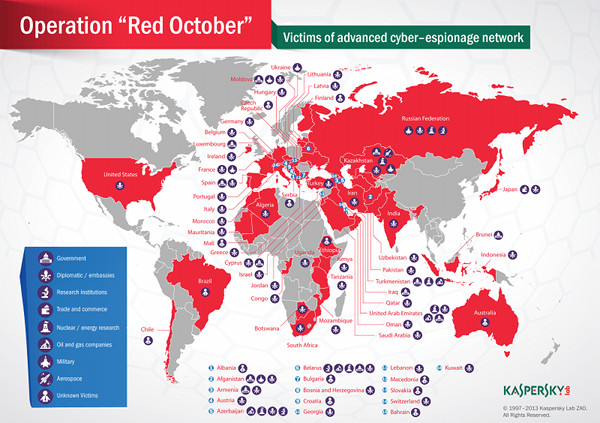

A jelentés szerint a támadók elsősorban kormányzati és diplomáciai szervekre "álltak rá", de célba vettek energetikai és kereskedelmi vállalatokat, valamint kutatóintézeteket és védelmi célpontokat is annak érdekében, hogy politikai és katonai információkhoz jussanak, illetve más számítógépes rendszerekbe történő behatoláshoz szükséges felhasználói neveket és jelszavakat gyűjtsenek. A támadássorozat elsődlegesen a kelet-európai országokat, a korábbi Szovjetunió tagjait és Közép-Ázsiát célozza, de mindenhol előfordulnak incidensek, beleértve Nyugat-Európát és Észak-Amerikát is, állítja a Kaspersky.

A Red October által érintett országok [+]

Moduláris kártevőt használtak

A támadók a folyamatos információszerzéshez saját kártevőt fejlesztettek ki, amit a Kaspersky Lab "Rocra" néven azonosított - ez a Red October rövidítéséből állt elő. Ennek a moduláris felépítésű kártékony program, lényegében afféle keretrendszerként működik és különféle bővítményekkel, adatlopásra specializált modulokkal és "backdoor" trójaikkal látható el - a biztonsági cég ezer különféle modult azonosított.. A fertőzött gépek ellenőrzéséhez és irányításához ("command and control") egy több országon átívelő, közel 60 domainből álló hálózatot építettek a Red October üzemeltető, amelynek célja proxyként a valódi irányítóközpont elrejtése volt.

A fertőzések "spear-phishing", vagyis célzott adathalász támadások révén történtek: ezek során a kiszemelt felhasználók személyre szabott e-maileket kaptak, amelyek Office-sebezhetőségek kihasználása révén juttatták be a kártevőket a PC-kre. A Red October ezt követően feltérképezte az áldozatok által használt számítógépes hálózatokat a Conficker által is használt foltozatlan biztonsági rések, a korábban megszerzett felhasználói nevek és jelszavak birtokában hozzáférhető újabb szerverek, valamint további fertőzhető gépek után kutatva.

A Kaspersky Lab vizsgálata szerint a fertőzött gépeken a Rocra olyan feladatokat hajtott végre rendszeresen, mint az USB meghajtókon található fájlok ellenőrzése és akár a törölt fájlok visszaállításával azok eltulajdonítása, a csatlakoztatott okostelefonok (Nokia, Windows Phone Mobile, iPhone) tartalmának ellenőrzése, megfertőzése és adatlopás (névjegyzék, SMS-ek, híváslista, böngésző előzmények), billentyűleütések naplózása és rendszeres képernyőmentés, valamint az elérhető levelezőszervereken található levelek továbbítása. Emellett a kártevőt alkalmanként használták a támadók többek között teljes szoftver- és hardverleltár készítésére, a hálózat feltérképezésére, böngészési előzmények, tárolt jelszavak (Windows, FTP, email, IM) ellopására, távoli FTP-szerverekről fájlok letöltésére, távoli kódfuttatásra, valamint más gépek megfertőzésére.

Hyperscaler vagy hazai felhő? Lehet, hogy nem kell választani! Egy jól felépített hibrid vagy multicloud modellben a különböző felhők nem versenytársai, hanem kiegészítői egymásnak.

A lopott információit tartalmazó dokumentumok a következő kiterjesztéseket tartalmazzák: txt, csv, eml, doc, vsd, sxw, odt, docx, rtf, pdf, mdb, xls, wab, rst, xps, iau, cif, key, crt, cer, hse, pgp, gpg, xia, xiu, xis, xio, xig, acidcsa, acidsca, aciddsk, acidpvr, acidppr, acidssa - az “acid” kiterjesztés a “Acid Cryptofiler” titkosítószoftverre utalhat a Kaspersky szerint, amelyeket számos intézmény használ az Európai Uniótól a NATO-ig. Hogy a megszerzett katonai, politikai és műszaki információkat a támadók pontosan mire és hogyan használták fel, azt egyelőre nem tudni - lehet, hogy a feketepiacon más bűnözői csoportoknak értékesítették őket, de az is lehet hogy közvetlenül használták fel azokat.

Oroszul beszélő bűnözők lehetnek a háttérben

A biztonsági cég arra gyanakszik, orosz nyelvű elkövetők állhatnak a háttérben, de magukat a kártevőket alighanem kínai programozók fejlesztették.A Red Octoberről részletesebben a Kaspersky tájékoztatójában és a Securelisten lehet olvasni, ahol elérhető a részletes jelentés első része is - a második részt a kártevő alapos leírásával együtt a következő napokban hozza nyilvánosságra a cég.