Bootkittel támadtak pénzügyi szolgáltatót

Nem új, de viszonylag ritka a bootkit-típusú támadás. Most egy nagyobb műveletben játszott szerepet ez a vektor, feltértékelve ezzel a modernebb Windows-verziók által nyújtott védelmet.

Pénzügyi szolgáltatók informatikai rendszerében találtak a FireEye Mandiant kutatói egy különösen agresszív támadás nyomaira - jelentette be blogján a cég. A támadás kimondottan pénzügyi haszonszerzésre irányult, a vélhetően orosz illetőségű FIN1 csapat kártyaadatokat másolt, majd ezek birtokában pénzhez is jutott, jelentős kárt okozva.

A támadás lényege, hogy a rosszindulatú szoftver az indítási szekvenciába épül, így az operációs rendszer előtt töltődik be, és átveszi az irányítást a rendszer betöltődése fölött. A "bootkit" típusú támadás így (a virtualizációs hypervisorhoz némileg hasonlóan) a rendszer fölötti jogosultságokkal rendelkezik - például láthatatlan marad az operációs rendszer számára, a kernelt és a futó alkalmazásokat pedig tetszőlegesen módosíthatja. A támadás különlegessége, hogy a rendszer teljes újratelepítése (amely hagyományosan a támadás utáni feltakarítás része) nem véd ellene, a fertőzött lemezről induló friss rendszer ugyanúgy fertőzött marad.

Az adott támadásnak a FireEye szakemberei a Bootrash nevet adták, és a FIN1 csapat által használt Nemesis támadócsomag egyik legújabb tagja. A csapat egyébként már legalább 2010 óta működik, a Bootrash pedig az egyik legújabb fejlesztésnek számít, amely kiegészíti a portfólió egyéb eszközeit, amelyek között a fájlküldéstől a keyloggerig a process injection és manipulation, valamint a képernyőmentés is ott van. Nyilván a Bootrash is ennek fényében kap értelmet, a frissen telepített rendszerek újrafertőzésével a támadók újra adatszivárgást tudnak előidézni így.

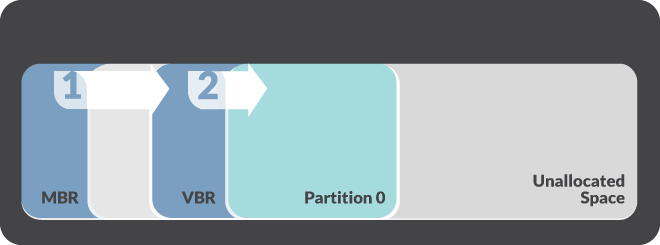

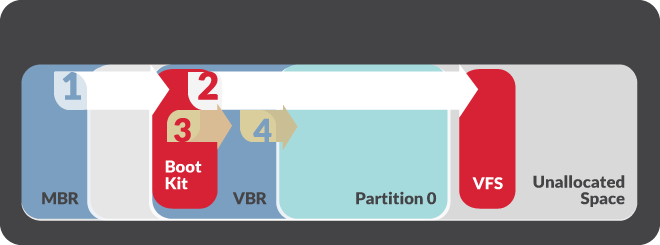

A Bootrash pontos működésére érdemes kitérni. A FireEye szerint a bootkit az UEFI/BIOS és az operációs rendszer betöltődése közé tud ékelődni, a partíciós tábla megfelelő módosításával. A PC-ken ugyanis a BIOS először az indításra kijelölt meghajtó Master Boot Recordjának adja át a boot folyamat vezérlését, amelyről pontosan tudni, hogy a meghajtó legelső szektorán található. Ez később a Volume Boot Recordnak (VBR) adja tovább a folyamatot, amely már a rendszerpartíció kezdetén található, ez hívja meg később az operációs rendszer betöltéséért felelős komponensét.

A Bootrash a VBR módosításával éri el, hogy bele tudjon avatkozni a bootfolyamatba és a Nemesis egyes komponenseit a Windows előtt töltse be. Ehhez a Bootrash egy egyedi virtuális fájlrendszert használ, amely a Nemesis kódját tartalmazza, ezt pedig a partíciók közötti szabadon hagyott területen tárolja. A Windows előtt betöltődő kód követi a rendszer indulását és a megfelelő pillanatban közbeavatkozva Nemesis-komponenseket injektál a kernelbe - mondja a FireEye leírása.

A normális, és a Bootrash által módosított indulási szekvencia.

Bérkutatás és menedzserhalál A 2026-os informatikai fizetéseken pörögtünk, aztán majdnem sikerült lebeszélni mindenkit a menedzser karrierről.

A fejlett malware a támadás kezdetén profilt készít az operációs rendszerről és a számítógép konfigurációjáról, ennek alapján dönti el, hogy támadható-e a rendszer és ha igen, milyen komponensek szükségesek ehhez - rendelkezésre áll például 32 és 64 bites verzió is a Nemesis komponensekből. Amennyiben azonban az MBR-féle partíciós tábla helyett a modernebb GUID partíciós táblát (GPT) használja a rendszer, a támadást a szoftver leállítja. Néhány további ellenőrzést követően a Bootrash kiszámolja a szükséges komponensek által igényelt kapacitást és ellenőrzi, hogy van-e ennyi szabad "rés" a partíciók között, és létrehozza a virtuális fájlrendszert. Ehhez a Windows Management Instrumentation elegendő lehetőséget biztosít.

Van ellene védekezés

Ez a támadási vektor egyáltalán nem ismeretlen a szakemberek és a szoftverfejlesztők előtt. Annyira nem, hogy a modern számítógépek és operációs rendszerek már alapértelmezésben is teljes védelmet nyújtanak az ilyen akciók ellen. A Secure Boot megközelítés lényege, hogy az indulási folyamatban a legelső és a legutolsó elem között bizalmi lánc (chain of trust) épül fel, vagyis egyik komponens csak akkor adja át a következőnek az irányítást, amennyiben az fel tudja mutatni a megfelelő digitális aláírást.

A Secure Boottal kapcsolatos kritikát csupán a szabad szoftveres közösség fogalmazott meg, az aláírás nélküli alternatív rendszerek ugyanis bekapcsolt védelem mellett nem tudnak elindulni, a megoldás rajtjakor pedig az aláírásokat rendkívül szigorúan kezelték a PC-gyártók és a velük együttműködő Microsoft, így az induláskor gyakorlatilag kizárólag a Windows rendelkezett ilyen védelemmel. Mára ezt az akadályt sikerült meghaladni, a Microsoft és a nagyobb Linux-disztrók, illetve gyártók együttműködése révén már szabad szoftver is bootolható biztonságos módon.

A Secure Boot használatához azonban Windows 8-ra (vagy frissebbre), az MBR-t váltó GUID partíciós táblára és kompatibilis, legalább 2.2-es verziószámú UEFI firmware-re van szükség - az említett esetben az áldozat szervezet valószínűleg a legelsőn, a Windows 8 bevezetésén "bukott el", így megnyitotta a lehetőséget a különösen hatékony támadás előtt. Ez egyébként az egyik olyan első támadás, amelyek ellen a biztonsági téren amúgy roppant előremutató Windows 7 már nem képes hatékony védelmet biztosítani. Az ilyen támadások listája várhatóan a jövőben egyre hosszabb lesz, ahogy a támadók a Windows XP után immár a Windows 7-es rendszereket teszik a támadások fókuszába.