Blindspotter: kontroll helyett viselkedéselemzés

A magas jogosultsággal rendelkező felhasználók (rendszergazdák, döntéshozók) hagyományosan kiemelt célpontjai a cég ellen irányuló támadásoknak. Hogyan győződhetünk meg arról, hogy tényleg az ül a gép előtt, aki be van jelentkezve - anélkül, hogy a mindennapi munkát érdemben akadályoznánk?

A határvédelemre fókuszáló informatikai biztonság ideje lejárt, legyen szó kkv-król vagy nagyvállalatokról. Túl sok különféle alkalmazás és eszköz alkot egy-egy komplett rendszert ahhoz, hogy annak védelmét manapság egy lehetőleg mindennek útját álló kerítéssel meg lehessen oldani. Az elmúlt időszak APT (advanced persistent threat) típusú támadásaiból is látszik, ha egy támadó elég időt szán a behatolás előkészítésére, nincs az a patch-halom, ami megvédene, a social engineering előbb-utóbb sikerre visz. Közhely, de igaz: ha valaki valahova nagyon be akar jutni, úgyis sikerül neki – az egyetlen kérdés az, hogy onnantól melyik felhasználó nevében, milyen jogosultsággal, mihez férhet hozzá.

Ő vajon tényleg ő?

Ha ezt a tényt elfogadjuk, egyenes út vezet oda, hogy a belső hálózatot is ellenséges terepként kezeljük és a belső eléréseket is elkezdjük szigorúan figyelni. Ennek egyik, ma legmondernebbnek számító megközelítése az automatizált viselkedéselemzés. Ez egy viszonylag új területe az IT biztonságnak, de egyre több szakember látja be, hogy az új védelmi határvonal a felhasználó, különösen a kiemelt jogosultságokkal rendelkező. Ha valaki egy ilyen fiók felett megszerzi az ellenőrzést, egy megfelelő monitoring eszköz hiányában akár hónapokig is szabadon mozoghat a rendszerben. Ráadásul az sem elhanyagolható tényező, hogy minél több korlátozást ültetnek egy rendszerbe, az egyre kevésbé fogja támogatni a hatékony és gördülékeny munkavégzést.

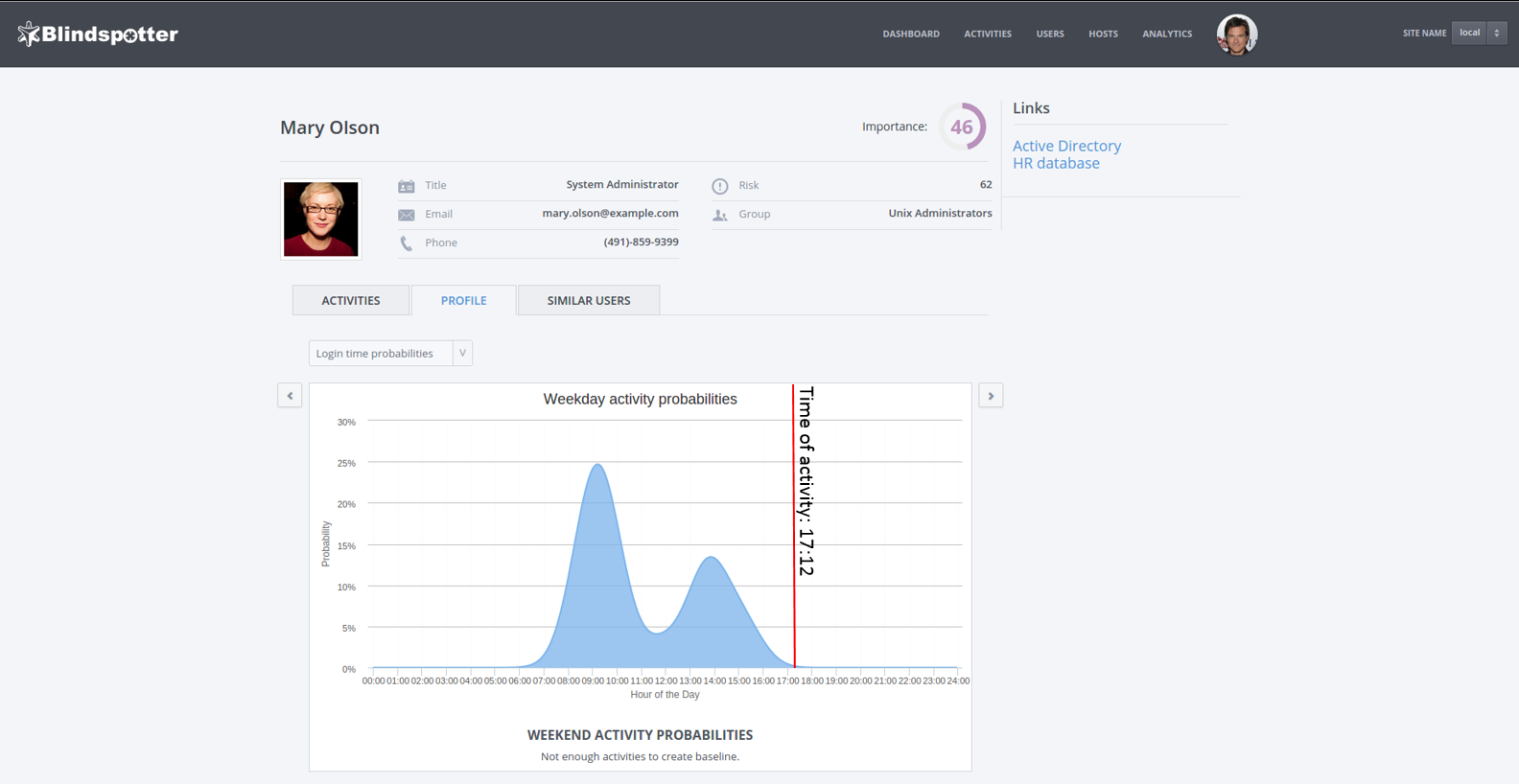

A BalaBit által fejlesztett Blindspotter a valós idejű viselkedéselemző rendszer pontosan egy ilyen megoldás, amely a cég műszaki igazgatója, Scheidler Balázs szerint röviden egyetlen kérdésre keresi a választ: vajon egy adott felhasználói fiók mögött tényleg az illetékes, vagy valaki más ül?

Bérkutatás és menedzserhalál A 2026-os informatikai fizetéseken pörögtünk, aztán majdnem sikerült lebeszélni mindenkit a menedzser karrierről.

A monitoring feladat elvégzéséhez a szoftvernek rengeteg, felhasználói tevékenységről szóló adatra van szüksége, amelyet egy tanulási folyamat során gyűjt be és dolgoz fel alap mintázatként. A megoldás lényege, hogy az aktív monitorozás alatt e mintázattól való eltérésket figyeli és ha elég nagy kiugrást észlel, akkor valósidőben tudja értesíteni az illetékeseket.

A Blindspotter mindenféle naplóadatbázisból képes dolgozni, a lényeg, hogy a kulcsfontosságú adatpontok (időbélyeg, felhasználói azonosító és a kettőhöz kapcsolt tevékenység bejegyzése) azokból kinyerhetőek legyenek. Persze a legkönnyebben a cég saját naplómenedzsment eszközével (syslog-ng) és a rendszeradminisztrátorok tevékenységének felügyeletére szolgáló Shell Control Boxszal (SCB) lehet összedrótozni – Scheidler nem is titkolja, hogy a fejlesztés egyik célja egy a korábbi, önmagukban sikeres termékeket egy jól együttműködő csomagba integrálása is volt. A szoftverbe akár az IaaS szolgáltatások logjai is becsatornázhatóak, így a például AWS-re vagy Google Compute-ra kiterjesztett vállalati tevékenységet is lehet a szoftverrel monitorozni.

Fontos, hogy az eszköz non-invazív, azaz a felhasználók napi munkáját semmiben sem korlátozza, (önmagában) nem jár újabb korlátozások bevezetésével. A munkavállalalók csak akkor találkoznak vele (természetesen az üzemeltetőket leszámítva), ha például szokatlan viselkedés nyomai miatt kapnak egy személyazonosság-ellenőrző SMS-t. Azt is érdemes újfent kihangsúlyozni, hogy a Blindspotter célja nem a totális megfigyelés, hanem ahogy fentebb is említettük, a kiemelt jogkörrel rendelkező és emiatt kiemelt biztonsági kockázatot jelentő felhasználók viselkedésének elemzése. A cég távolabbi fejlesztési tervei között az is szerepel, hogy az eszköz képes legyen az időben elterülő, lassan végbemenő felhasználói profilváltozások érzékelésére is és az alapnak számító mintázatot ennek megfelelően folyamatosan korrigálni.

Az alapvető szokatlan eseményeken felül (geolokációs és időbeli eltérések) a szoftver ennél jóval részletesebb monitorozásra is képes. Az SCB-ből nyert adatokból szövegelemzéssel akár egy adott felhasználó parancskiadási szokásainak megváltozására is felhívhatja a figyelmet, vagy tevékenységek mentén felhasználói csoportokat is feltérképezhet. A BalaBit a fejlesztés során máshol már bevált és kitesztelt algoritmusokat használt a gépi tanulás és elemzés megvalósítására, a hozzáadott érték azok egyedi implementációjában, nem a spanyolviasz újra feltalálásában van. Scheidler Balázs példaként említette a Google AdWords historikus adatok alapján dolgozó személyre szabott ajánlóját és a szintén hasonló elven működő Amazon személyes ajánlóit, amelyek alatt nagyon hasonló algoritmusok keresik a mintázatot.

Blindspotter - The real-time user behavior analytics solution [SUB]

Még több videóEzzel egyúttal rávilágított az eszköz hatékony működéshez szükséges sarkalatos pontjára is: sok adatponttal rendelkező és tiszta adatbázissal érdemes etetni. Csak így lehet felépíteni olyan viselkedési modelleket, melyekhez képest aztán a szokatlan eltéréseket megfelelő pontossággal és a lehető legkevesebb téves pozitív jelzéssel lehet megmutatni. A Blindspotter működése ügyfélszinten jelenleg minimálisan konfigurálható, ami érthető, hiszen a motorháztető alatt dolgozó algoritmusok hosszú idő alatt összehangolt munkájába nem lehet csak úgy belepiszkálni. Ezáltal nem is egy reporting alkalmazásról van szó – a szoftver "egyszerűen" csak létrehozza és folyamatosan pontosítja a felhasználói digitális lábnyomokat, és pontozásos rendszer alapján kiemeli az üzemeltetők számára a szerinte figyelemre érdemes eseményeket. Ezek egyáltalán nem biztos, hogy incidensnek (azaz negatív hatású eltérő viselkedésnek) minősülnek, a szoftver csak a szokásostól eltérőnek és kockázatosnak ítélt eseményeket mutatja meg, azok további kiértélését már az ember végzi.

A jelenlegi, 1.0-ás verzió tízmillió adatpont monitorozását tudja hatékonyan végezni, és éles beüzemeléséhez elegendő a már meglévő esemény-adatbázis bekötése, nem kell várni három hónapot (amekkora időszakból alapesetben dolgozik), hogy az alatt "betanuljon". A Blindspotter hivatalos értékesítését a BalaBit csak a napokban kezdte el, de a szoftvert már használja 4-5 nagyvállalat, melyeket a cég a fejlesztés során is bevont a munkába. Hasznosságáról azonban csak hosszabb távon lehet igazán megbizonyosodni, az eddigi visszajelzések leginkább a mindennapi üzemeltetés tapasztalataira vonatkoznak, és nem egy-egy nagy fogásról szólnak.