Nyitott pénztárcával sétálunk a világban

A bankkártyák biztonsága mindig megdöbbentően gyenge volt, az érintésmentes verziók azonban új horizontot nyitottak ezen a területen. A technológia bevezetését követő évtizedben sem javult semmit a helyzet, továbbra is nyitott pénztárcával sétálunk a világban.

A brit Which? fogyasztóvédelmi lap friss tesztjére hivatkozva ma több angol lapban is megjelent, hogy az érintés nélküli fizetés nem is olyan biztonságos, mint amilyennek eddig hinni lehetett. A lapnak sikerült okostelefonnal kiolvasni az NFC-s bankkártyáról az összes olyan adatot, amellyel már lehet online tranzakciót bonyolítani. Ez azt jelenti, hogy mondjuk a farzsebben tárolt kártyáról a metrón bárki leolvashatja egy másodperc alatt az adatokat, és az áldozat pénzét szabadon, a rendelkezésre álló összeg (vagy hitelkeret) határáig költheti.

A hír érdekessége: maga a felfedezés egyáltalán nem új, ugyanezek a megállapítások már évekkel ezelőtt is körbejárták a sajtót, biztonsági szakemberek kimerítő értekezéseket írtak róla példákkal alátámasztva, és némi keresgéléssel akár egy évtizeddel korábbról is lehet találni erről anyagokat. Hogy vajon most miért került elő újra a téma, miközben műszaki oldalon semmi sem változott? Talán csak a Which? kapott egy bejelentést, és úgy döntött, felmelegíti a hangzatos témát – mindenesetre van a hírnek néhány olyan aspektusa, melyek miatt tényleg érdemes néhány szót ejteni róla.

"Valószínűtlen", "tipikusan nem elég"

Foglaljuk össze röviden. A fogyasztóvédelmi lap megállapítása: olcsó és könnyen hozzáférhető technológiával, rengeteg androidos telefonban implementált NFC-olvasóval le lehet lopni az érintés nélküli fizetésre felkészített bankkártyákról elég információt ahhoz, hogy azok felhasználásával később bizonyos online áruházakban is vásárolni lehessen. A Which? szerint a kártyaszámot és a lejárati dátumot tudták leolvasni NFC-n keresztül. Ideális esetben a megszerzett két főadat (kártyaszám és lejárati dátum) nem lehetne elég egy sikeres online vásárlás lebonyolításához, mert ahhoz szinte mindig meg kell adni legalább a kártya egyedi biztonsági azonosító kódját (CVC2 vagy CVV2) és a kártyabirtokos nevét.

A homály mögött a kártyaszám és a lejárat lenne látható.

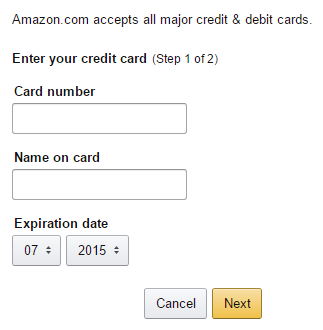

A lényeget itt a "szinte" jelenti: a titkos kód használatát a kártyatársaságok csupán opcionális lehetőségként kínálják az online kereskedők számára, a kereskedő saját hatáskörben eltekinthet ettől, ilyen esetben csupán a kártyaszám és a lejárati dátum birtokában lehet vásárolni. A brit lap szerint viszont egy ismert online boltban minden akadály nélkül tudtak vásárolni ennyi információ birtokában, a fiókregisztrációnál hamis nevet és címet megadva. Ugyan a Which? nem nevesítette az üzletet, de nem volt nehéz kitalálni, hogy az Amazonról van szó, de elvben más kereskedők is használhatnak hasonló gyakorlatot. Az Amazon tehát bankkártyás fizetés esetén nem kéri a kártya biztonsági kódját, de még a kártyabirtokos nevét sem – a kártyaszám és a lejárati dátum birtokában indulhat is a shoppingolás.

A módszert mi is kipróbáltuk egy androidos okostelefonnal és egy, a Play Store-ból pillanatok alatt letölthető alkalmazással, ami a kártya chipjén kódolva (de nem titkosítva!) tárolt adatokat könnyen értelmezhető formába fejti vissza és jeleníti meg. Miután megvolt a kártyaszám és a lejárati dátum, felugrottunk az Amazonra, amely tényleg nem kért sem CVV kódot, sem nevet, viszont boldogan hagyta kifizetni a választott terméket. Egyébként a kártyát akár pénztárcán és zseben keresztül is könnyedén le lehet így olvasni, egy képzett zsebtolvajnak bizonyára nem okozna különösebb kihívást egy ilyen művelet végrehajtása.

Névhez bármit írhatunk, a másik két adat pedig már rendelkezésre áll.

A támadási lehetőségben az a különösen aggasztó, hogy a kártya tényleges ellopásával ellentétben a felhasználó semmilyen jelet nem tapasztal arra, hogy az adatokkal immár nem csak ő rendelkezik - a kártya továbbra is a pénztárcában hever. Ez azt jelenti, hogy ha a támadó csak apró összegeket emel le a kártyáról és esetleg a felhasználó is rendszeresen vásárol az Amazonról, akkor egyszerűen nem tűnik fel, hogy külső fél is szivattyúzza a pénzt a számláról.

A másik súlyos probléma, hogy a támadási forma ellen nehéz érdemben védekezni. Az érintés nélküli fizetésre alkalmas kártya nem "kapcsolható ki", az bármilyen eszköz által indított kérdésre azonnal, minden hitelesítés, validáció, ellenőrzés nélkül azonnal kiköpi a kért számokat, legyen az terminál, vagy bármely okostelefon. Ma már viszonylag olcsón, néhány száz dollárért kaphatóak olyan antennák, amelyek nem is igénylik azt, hogy néhány centire megközelítsük a bankkártyát, hanem a ruhaboltok lopásgátló kapuihoz hasonlóan például egy ajtókeretbe építve le tudják olvasni az összes áthaladó felhasználó összes kártyaadatát.

A felhasználó kezében lévő korlátozott lehetőség a védekezésre, ha egy fémbetétes, kifejezetten az NFC blokkolását célzó pénztárcát vásárol - esetleg barkácsol magának -, vagy igen szigorú limiteket állít be a tranzakciókra, így a kártyáról egyszerre csupán szerényebb összeg emelhető le. Ez persze a támadókat érdemben nem tántorítja el, a jellemző csalási mód, az Amazonról rendelt névtelen ajándékkártyák továbbértékesítése ugyanúgy működik 5 dolláros, mint 50 dolláros utalványokkal. Végső védelemként persze ott a kártyatársaság és a bank, amelyeken le lehet verni a jogosulatlan hozzáférést, és némi átfutási idővel vissza lehet kérni a kár értékét.

Beszéljünk felelősségről

Amiért – véleményünk szerint – mégis jó, hogy most valaki újra elővette a témát, az két sarkalatos kérdés, melyre az eltelt évek alatt sem született érdemi, meggyőző és nyugodt szívvel elfogadható magyarázat.

Az első: Ha létezik a CVC2/CVV2 hitelesítés lehetősége, akkor annak használata miért nem kötelező minden elfogadó kereskedő számára? Hiszen amúgy is sokkal egyszerűbb és olcsóbb megelőzni a csalást és a lehető legkisebbre csökkenteni annak lehetőségét, mint utólag a tüneteket kezelni. Az pedig, hogy pont az Amazon mentesíti magát az egyik legalapvetőbb biztonsági funkció alkalmazása alól, röhejessé teszi még a próbálkozást is - ez olyan, mintha a facebook.com-on kérne jelszót a közösségi oldal, a facebook.com/kiskapu címen viszont csupán az email-címmel beléphetnénk.

A második ennél is fontosabb: Ha a kártyatársaságok és a bankok a gyakorlatban nyilvános, nem védendő adatnak tekintik a kártyaszámot és a lejárati dátumot, akkor miért nincs egy olyan titkos jelszó, amely valódi második faktorként védi a felhasználó pénzét? Szürreális, hogy ilyen jelszó már létezik, a PIN-kód, ezt azonban az online tranzakcióknál semmilyen rendszer nem használja, egészen védhetetlen módon. Amikor a bankok tokenekkel, abszurditásba hajló védelmi mechanizmusokkal igyekeznek a netbankot és az ATM-eket védeni, a kártyatársaságok miért ütnek ezen a rendszeren gigantikus, Amazon-méretű rést?

Nem értelmezhető a kártyatársaság álláspontja

Összefoglalva: a kártyán feltüntetett számokat az égvilágon semmilyen mechanizmus nem védi, azok a kártya megszerzésével, vagy az NFC-chip kiolvasásával is a támadó birtokába juthatnak. E számok felhasználhatóak online tranzakcióra, többek között a legnagyobb online kereskedőnél, az Amazonnál is. A fentiek fényében különösen megdöbbentő a kártyatársaságok mélyen lekezelő, a nevetségesség határán messze túlmutató ragaszkodása ahhoz az állásponthoz, hogy az érintésmentes kártyák biztonságosak.

A Smart Card Alliance FAQ-ja például itt olvasható, ez a szövetség tömöríti a Visa és a MasterCard mellett a többi nagy kártyatársaságot is. A szöveg leírja, hogy milyen módszerekkel hárítják el a tagok a biztonsági kockázatot, azt azonban csak gyakorlott szem szúrja ki, hogy ezek a módszerek nem kötelezőek és nem általános érvényűek - csupán lehetségesek. Hab a tortán, hogy a szöveg egy eldugott ponton elismeri, hogy az NFC alkalmas visszaélésre, de egyelőre nem volt precedens az ilyen kártyacsalásra.

Publikus végre az AI engineering demo day teljes felvétele! Az eseményen 3 különböző területen dolgozó csapat mutatta meg élőben, hogyan is használják az AI-t.

Még tovább megy a MasterCard, a társaság "mítoszokat oszlató" oldala szerint mese, hogy támadók elektronikusan ki tudják zsebelni a kártyainformációkat és online vásárlásokat végezhetnek ezzel. A valóság (a cég állítása szerint) ezzel szemben az, hogy a vásárláshoz "tipikusan" több információs elemre van szükség, mint a kártya száma, a lejárat, a CVC2 kód és a kártyatulajdonos számlázási címe. A MasterCard (helyesen) megjegyzi, hogy a kártya nem adja ki a CVC2 kódot és a tulajdonos nevét az NFC felületen keresztül, és azzal nyugtatja a felhasználókat, hogy az átküldött minimális információ "tipikusan nem elegendő" a fizetési tranzakciók végrehajtásához, sem személyesen, sem telefonon, sem online.

Valóban, tehetjük hozzá, tipikusan tényleg nem elegendő - ennek megfelelően a beépített NFC chippel rendelkező kártyákat mindenképpen "tipikusan biztonságos" vagy "általában megóvja a pénzünket" esetleg a "támadást nem tervező bűnözőkkel szemben maximális védelmet nyújt" szlogenekkel érdemes hirdetni.