Sokat szigorodik az Android biztonsága

Az SELinux újabb funkcióinak beemelésével tovább szilárdul az Android biztonsága a Lollipoptól kezdve. Az igen szigorú jogosultságkontroll azonban a felhasználó mozgásterét is szűkíti, a rootolás fogalma is értelmét veszítheti az 5.0-tól.

Minden eddiginél komolyabb biztonsági megoldásokat hoz az Android Lollipop, a Google szemmel láthatóan nagyon komoly erőforrásokat fektet a rendszer linuxos alapjainak megszilárdításába. Az Android korábbi verziói is merítettek már a SELinux kezdeményezés eredményeiből, a Lollipop esetében pedig újabb jelentős korlátozásokat vezetett be a keresőóriás. Az eredmény a haladó felhasználókat korlátozza, de a platform biztonságát is nagyban erősíti.

Probléma a rootolással

A biztonság szigorításának hátulütője, hogy nem csak a támadók, hanem a felhasználók mozgásterét is szűkíti. A Lollipop esetében például a rendszergazdai jogosultságú kódfuttatás (népiesen rootolás) vált jóval nehezebbé mint korábban. A Chainfire nicknevű fejlesztő, aki a SuperSU, valamint más népszerű appok készítője, Google Pluson közzétett leírásában elmagyarázza, hogy a root jogosultságot kérésre biztosító superuser daemon az init indítási kontextust használja, ez a rendszer indulásakor eddig elérhető volt.

Ezt azonban a Lollipop már nem teszi lehetővé, minden service saját SELinux kontextusban fut már, a daemon működéséhez pedig a jóval korlátozóbb install_recovery kontextus már nem ad elegendő jogosultságot. Ezzel a rootolásra eddig használt módszerek egycsapásra használhatatlanná váltak, nem elegendő ugyanis egy induláskor, magas jogosultsággal lefutó scriptbe becsempészni a daemon meghívását, ha a kontextus nem eléggé erős, ez az erőfeszítés hiábavaló.

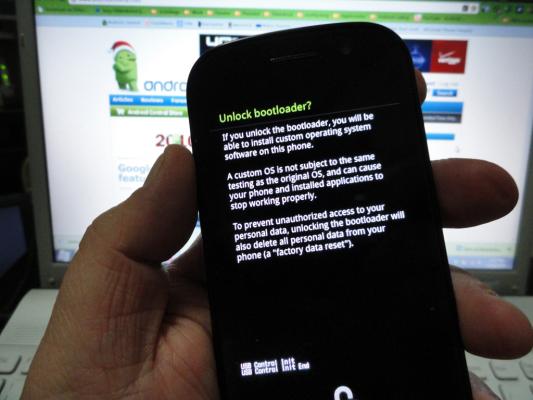

Egy Nexuson csupán egy igen-nem probléma a bootloader kinyitása, mások nem ilyn szerencsések.

Szükséges lesz a kinyitott bootloader

Megoldás persze van, ehhez azonban sokkal komolyabban hozzá kell nyúlni a rendszerhez, mint eddig. A rootolás vonzereje eddig az volt, hogy nem kell hozzá megbontani a gyári firmware-t, nincs szükség kinyitott bootloaderre, vagy ROM-cserére, a felhasználó szempontjából a legtöbbször elegendő volt egyetlen appot telepíteni a haladó rendszerfunkciók eléréséhez. Jelen állás szerint az Android bootolási folyamatát meghatározó init.rc módosításával visszaállítható a pre-Lollipop állapot, vagyis a superuser daemont meghívó script újra init kontextussal fut.

Ez a fájl azonban nem a system, hanem a boot partíción található, ami zárt bootloader mellett nem érhető el. A root jogosultsághoz ennek megfelelően a jövőben nyitott bootloader kell majd, ennek birtokában telepíthető a módosított kernel csomag. Chainfire szerint van némi remény a zárt bootloader melletti rootolásra, a Google androidos gyártópartnerei ugyanis nem mindig implementálnak minden funkciót helyesen. A gyártók sokszor nem védik a saját service-eket megfelelően, emiatt azok kihasználhatóak a root jog elérésére - ez azonban mindig esetleges, eszközfüggő és hosszabb távon nem is érdemes rá számítani.

AI: a technológiai robbanás állva hagyta a munkaerőpiacot A technológiai változás sebességét sem a hazai cégek, sem az IT munkaerőpiac nem tudja lekövetni. Az eseményhorizontról azonban már nincs visszafordulás.

A jövőben tehát csak olyan lollipopos eszközökön számíthatunk folyamatos root jogosultságra, amelyek bootloadere ki is nyitható (például a Nexus sorozat tagjai) és a kernel csomag megfelelően módosítható. Sajnos ezen a területen is komoly visszalépés tapasztalható az elmúlt években, a gyártók ugyanis egységesen (és igen hatékonyan) zárják már ezt a lehetőséget, hivatalos utat pedig csak nagyon kevesen biztosítanak a kinyitásra (és ebben az esetben a garanciát is megvonják).

Lehallgatás ellen is véd

A Google törekvése az Android biztonságának megszilárdítására érthető, különösen a lehallgatási botrányok fényében. A fent részletezett új biztonsági funkciók például nagyon jó eséllyel akadályozzák meg, hogy a támadó például olyan háttérben futó alkalmazást futtasson a telefonon, amely a felhasználó számára észrevehetetlenül rögzíti a telefonhívásokat. Ugyanennek a kezdeményezésnek az eredménye, hogy a Lollipoptól fogva a háttértár alapértelmezésben titkosított, így a jelszóval vagy PIN-nel védett telefonok tartalmához már nem lehet hozzáférni - legyen az érdeklődő fél rendőrség, titkosszolgálat vagy gazdasági titkokra éhes támadó.