Frissítve: Százmilliókat veszélyeztet az újabb Qualcomm-sebezhetőség

Teljes körű jogosultságok szerezhetők az androidos készülékeken a Qualcomm chipsetekhez tartozó driverek biztonsági résein keresztül. A frissen felfedezett sebezhetőség 900 millió eszközt érint.

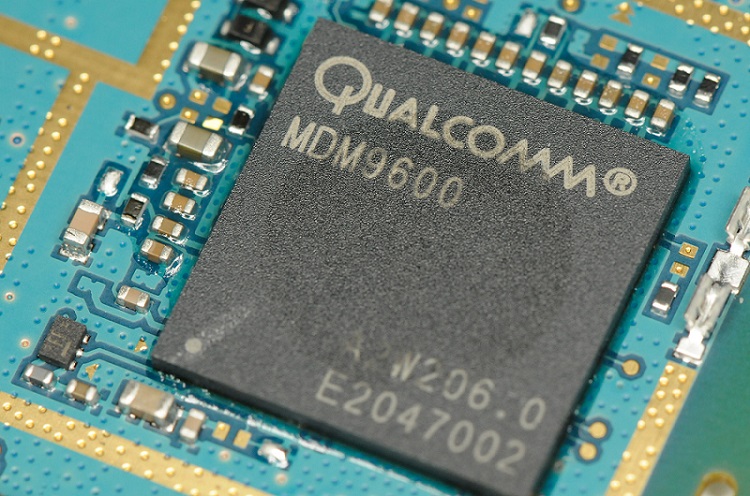

Újabb kritikus biztonsági rés ütötte fel a fejét az Android platformon: a sebezhetőség a májusi, hasonló eset után ismét a Qualcomm chipekhez mellékelt meghajtókban tátong, és a hibát felfedező Check Point biztonsági szakértői szerint mintegy 900 millió androidos készüléket érint. A kutatók az idei DEFCON 24 konferencián számoltak be a QuadRooter névre hallgató sérülékenységről, amely összesen négy biztonsági hibából tevődik össze, amelyek bármelyikét kihasználva a támadók rootolhatják a célba vett eszközt, teljes körű jogosultságokat szerezve azon. A probléma a Qualcomm chipsetjeit használó eszközöket érinti - ezek száma pedig korántsem elhanyagolható, miután a gyártó termékei a mobileszközökbe szánt LTE modemek piacán mintegy 65 százalékos részesedést tudhatnak magukénak.

Senki nem menekül

A fenyegetés a felső kategória tetejét képviselő csúcsmodelleket is érinti, beleértve a Google által közvetlenül felügyelt, legfrissebb Nexus készülékeket, mint a Nexus 6, 5X vagy a 6P, sőt még a kivételes biztonságáról ismert BlackBerry Priv, illetve a BlackPhone 1 és 2 modelleket is. Emellett az olyan zászlóshajók, mint a HTC M9, HTC 10, az LG G4, G5, V10, a legutóbbi Moto X, mindhárom OnePlus csúcstelefon, a Sony Xperia Z Ultra, valamint a Samsung Galaxy S7 és S7 Edge is támadhatók a QuadRooter sebezhetőségen keresztül (a lista nem teljes).

A hiba kihasználásához a potenciális támadóknak elég egy kártékony appot eljuttatni az áldozat telefonjára, az alkalmazásnak ráadásul semmilyen különleges jogosultságra nincs szüksége, így még azok a felhasználók sem feltétlenül fognak gyanút, akik egyébként odafigyelnek rá, hogy az egyes szoftverek a készülék mely funkcióihoz férhetnek hozzá.

A szóban forgó négy sebezhetőség a Qualcomm chipsetjeihez tartozó driverekben található: az első érintett komponens gyártó különböző hardver- és szoftverelemei, valamint a készüléken futó folyamatok közötti kommunikációért felelős IPC Router (inter-process communication) modul, de a qualcommos készülékek Ashmem (Android kernel anonymous shared memory feature) modulja is sebezhető, utóbbi az Android saját memóriaallokációs alrendszere, amelynek a Qualcomm chipsettel szerelt eszközök egy módosított verzióját használják, az alrendszerhez tartozó API és a GPU driverek közötti hatékonyabb kommunikáció végett.

A másik sérülékeny komponenspáros a kgsl (kernel graphics support layer) és a kgsl_sync (kernel graphics support layer sync). Két, a Qualcomm GPU-khoz tartozó kernel driverről van szó, amely a felhasználói módhoz tartozó binárisokkal való kommunikációhoz, illetve grafikai rendereléshez használatos, illetve a sync komponens a CPU és az alkalmazások közötti szinkronizációért felel.

A sebezhetőségek kihasználásához nem kell tehát semmilyen speciális jogosultság, elegendő bizonyos androidos API-kat bizonyos módon hívni, és ezzel elnyerhető a root jogosultsági szint - amely pedig már lehetővé teszi például a zárt system partíció írását, tehát gyakorlatilag teljesen kiszolgáltatja az eszközt a támadónak. Hogy ezt pontosan mennyire lehet kihasználni, azt készüléke válogatja - a helyzet azonban ettől függetlenül rendkívül súlyos.

Ismét tömegek maradnak majd javítás nélkül

A probléma jól rávilágít az Android biztonsági modelljének egyik komoly problémájára: a rendszer biztonságáért ugyanis egyszerre felel az operációs rendszert szállító Google, a hardverkomponensekhez meghajtóprogramokat szállító chipgyártók és végül az eszköz gyártója, aki ezeket integrálja, illetve saját fejlesztéseivel is megspékeli. Jelen esetben a kedélyeket borzolja, hogy a Google és a Qualcomm között már volt egy egymásra mutogatós kör a sebezhetőségek és frissítések kapcsán, várható, hogy most sem megy majd egyszerűen a felelősség szétosztása a két óriás között.

És a probléma arra is jól rávilágít, hogy a telefongyártókat mennyire kiszolgáltatja a chipgyártók hanyagsága. Esetünkben a Qualcomm által vétett hibák az egész rendszer integritását ássák alá, amely ellen egy olyan szereplő is teljesen védtelen, mint a BlackBerry. Mivel a meghajtóprogramok általában a legmagasabb jogosultsági szinten futnak, azok sikeres támadásával mattolható az eszköz, függetlenül attól, hogy alacsonyabb szinteken a gyártó milyen védelmi rétegeket épít a rendszerbe.

A hibajavításoknak természetesen végig kell menni a platformon megszokott frissítési láncon, amelyen a legtöbb patch sajnos már a kezdeti szakaszban elakad, a platform legnagyobb részén a sebezhetőségek döntő többsége az eszközök teljes élettartama alatt kihasználhatók maradnak. Jelen esetben a javítást először a Qualcommnak kell kiadnia drivereihez, majd ezeket az egyes gyártóknak, illetve szolgáltatói készülékek esetén a szolgáltatóknak is ellenőrizniük kell, majd továbbítani érintett termékeikre.

A javítások számottevő része a gyártóknál vagy szolgáltatóknál akad el, különösen a belépő- és középkategóriás eszközök esetén. A helyzeten tovább ront, hogy a felhasználók túlnyomó része nem is tud róla, hogy eszköze sebezhető, illetve hogy az milyen veszélyekkel jár - ezeket a problémákat a gyártók, szolgáltatók, nem meglepő módon, gyakorlatilag egyáltalán nem kommunikálják ügyfeleik felé (legfeljebb a vállalati szegmensben).

Jelenleg a legtöbb amit a felhasználók tehetnek, hogy amint tudják letöltik a beérkező frissítéseket és biztonsági patcheket, elkerülik a Play Store-on kívülről származó alkalmazásokat (noha már ez sem jelent száz százalékos védelmet), továbbá mindig ellenőrzik, egy-egy app milyen engedélyeket kér, nem csatlakoznak kétes Wi-Fi hálózatokhoz, körbenéznek a mobilos biztonsági szoftverek között és nem utolsó sorban a készülék esetleges rootolása előtt alaposan mérlegelik a root hozzáférés biztonsági kockázatait. A Check Point egyébként a Play Store-ban egy alkalmazást is közzétett, amellyel ellenőrizhető, jelen van-e az sebezhetőség az adott készüléken. A sérülékenységről szóló részletes whitepaper itt olvasható.

Frissítés: a QuadRooter ügy kapcsán a Google közölte, az Androidban a rendszer 4.2-es verziójával párhuzamosan, a Googel Play Services részeként bevezetett Verify Apps funkció védelmet nyújthat a sebezhetőségeket kihasználni próbáló, kártékony appokkal szemben. Ahogy a Google szóvivője az Android Centralnak nyilatkozva fogalmaz: "A legfrissebb biztonsági frissítési szintén lévő androidos eszközök a négyből három biztonsági rés ellen már védettek. A negyedik sebezhetőséget a következő androidos biztonsági frissítés javítja majd, de a gyártópartnereknek már most lehetőségük van a Qualcomm által kiadott patch-et alkalmazni. A hibák kihasználásához a felhasználóknak egy kártékony appot kell telepíteni. A Verify Apps és a SafetyNet biztonsági megoldások segítenek azonosítani, blokkolni és eltávolítani az ehhez hasonló sérülékenységeket."

Három sebezhetőség miatt tehát már nem kell aggódni, legalábbis ha az adott készüléken a legfrissebb biztonsági patch található, ez ugyanakkor az aktív eszközöknek csak kis részét jelenti. A negyedik, egyelőre nyitva álló sebezhetőség ellen a legtöbbeknek a Verif Apps megfelelő védelmet nyújt, azt legfeljebb célzott támadásokkal kerülhetik meg a támadók - nem véletlenül nem beszél a Google szóvivője sem garantált védelemről. Az ügyben a BlackBerry is nyilatkozott, eszerint a hiba bár a gyártó androidos készülékeit is érinti, a cég "úgy hiszi", saját biztonságos bootolási rendszere megakadályozza, hogy egy kártékony app kihasználja a sebezhetőséget. Biztosat ugyanakkor kanadai vállalat sem mondott.

A biztonsági kockázat tehát biztosan kisebb a fentiek fényében, a következő javítást mindenesetre mindenkinek érdemes a lehető leghamarabb telepíteni.