Doom egy Canon nyomtatón?

A klasszikus lövöldözős játék, a Doom telepítésével mutattak rá egyes Canon nyomtatók sebezhetőségére a Context Information Security biztonsági szakértői. A szoftvert a védtelen webes interfészen keresztül juttatták a Canon Pixma MG6450 készülékre.

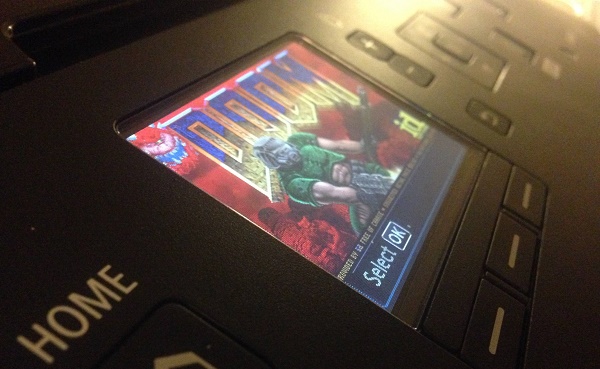

Szokatlan módszerrel demonstrálták az internetre csatlakozni képes irodai eszközök sebezhetőségét a londoni 44CON biztonsági konferencián előadó hackerek: a bemutatón egy mezei Canon Pixma MG6450 vezeték nélküli nyomtatóra távolról, annak titkosítását feltörve az ismert klasszikust, a Doom-ot telepítették. A legendás 1993-as lövöldözős játékot a Context Information Security biztonsági tanácsadója, Michael Jordon juttatta az eszközre, annak webes interfészén keresztül.

Bármilyen rosszindulatú firmware egyszerűen telepíthető

A Doom jól ismert kezdőképernyője nem mindennap tűnik fel a nyomtatók apró kijelzőjén, pedig Jordon szerint ezt túl sok minden nem gátolja meg. A Pixma készülékek webes felületéhez való hozzáféréshez ugyanis semmilyen belépési azonosítóra nincs szükség - ez alaphelyzetben persze legfeljebb a tintapatron kiürítésére és a betárazott lapok elfogyasztására adna lehetőséget a behatolóknak. A szakértő ugyanakkor rövidesen arra is rájött, hogy az eszközökkel gyakorlatilag bármilyen kódról egyszerűen elhitethető, hogy az a hozzájuk tartozó firmware.

AI: a technológiai robbanás állva hagyta a munkaerőpiacot A technológiai változás sebességét sem a hazai cégek, sem az IT munkaerőpiac nem tudja lekövetni. Az eseményhorizontról azonban már nincs visszafordulás.

Ez már sokkal több kaput nyit meg a behatolók előtt, akik nem feltétlenül csak klasszikus játékokkal, de jóval kellemetlenebb szoftverekkel is meglephetik az egyes irodák dolgozóit. A sebezhetőséget kihasználva lehetőség van például olyan rosszindulatú firmware-re cserélni az eredeti kódot, amely később kiszivárogtatja a nyomtatóra érkező dokumentumokat, vagy akár kiskapuként szolgál az adott hálózatba.

A javítás már úton van

A Pixma készülékek fő gyengesége tehát a védtelen webes felület, amelyen keresztül a proxy és a DNS-szerver beállításai is megváltoztathatók - innen Jordan szerint a mindössze nyolc lépésre van szükség a nyomtatók titkosításának feltöréséhez és már küldhető is mindenféle tanúsítvány nélkül a kártékony firmware, plain text, vagyis egyszerű szöveges fájl formájában. A Context, mielőtt nyilvánosságra hozta volna a sebezhetőséget egy felmérést is elvégzett, amelynek eredménye alapján az érintett Pixma nyomtatók hat százaléka volt hozzáférhető, ami világszerte legalább 2000 eszközt jelent.

A biztonsági cég természetesen a Canont is figyelmeztette a hibával kapcsolatban még idén márciusban, azóta pedig közösen dolgoznak a probléma megoldásán - a gyártó ennek megfelelően a bemutató után rögtön ki is adott egy közleményt, amely szerint egy hamarosan érkező firmware-frissítéssel minden szóban forgó Pixma modell webes felülete megköveteli majd a belépési azonosítókat. Érdekesség, hogy a Doom eljuttatása az eszközökre a másik oldalról már nem volt ilyen egyszerű, hiszen előtte át kellett alakítani a játékot, hogy az a nyomtatók 32 bites ARM processzorán is futtatható legyen. A végeredmény ennek megfelelően elég zavaros textúrákkal, akadozva működik, a sebezhetőség demonstrálására azonban aligha találhattak volna látványosabb módszert.