A merevlemezek firmware-e sem volt biztonságban

A milliárdos bankrablási sztori után újabb, annál is nagyobb bombát robbantott a Kaspersky Lab. A biztonsági cég szakemberei által nemes egyszerűséggel csak a malware univerzum Halálcsillagjaként emlegetett Equation-művelet és az alapjául szolgáló kifinomult szoftverek másfél, de akár két évtizede is működhettek az érintettek tudomása nélkül.

Mondhatni atombombát robbantott a Kaspersky, amikor tegnap este nyilvánosságra hozta az információik szerint legalább másfél, de bizonyos közvetett bizonyítékok alapján akár két évtizede indított és valamikor 2013-ban látszólag befejezett számítógépes kémhálózatot, a The Equation Groupot. A biztonsági cég szakértői szerint a most leleplezett művelet (illetve a mögötte álló csoport) bizonyíthatóan szorosan együttműködött számos már ismert kifinomult támadással, többek között a Stuxnettel is. A számos modulból álló kémplatform egy igazán kirívó elemet is tartalmazott: a kódnévvel egyelőre még nem rendelkező program képes volt a legnagyobb merevlemez-gyártók termékeinek firmware-ébe bejutni.

Egyszer volt, jó rég volt

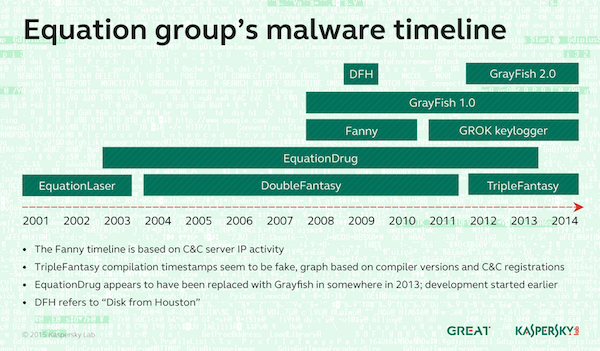

A Kaspersky kutatása szerint a The Equation Group 2001-ben, vagy annál is korábban, akár már 1996-ban kezdhette kémkedési tevékenységét. A legkorábbi malware-ek futtatható kódja 2002-es, a vezérlésükért felelős doméneket viszont már 2001-ben beregisztrálták. Közvetett nyomok azonban arra utalnak, hogy akár már 1996-ban is elindulhatott a művelet, bizonyos irányítóközpontként szolgáló domének regisztrációja ugyanis már akkor megtörtént.

Bérkutatás és menedzserhalál A 2026-os informatikai fizetéseken pörögtünk, aztán majdnem sikerült lebeszélni mindenkit a menedzser karrierről.

A célba vett területek és intézmények skálája igen széles volt: kormányzat, telekommunikáció, titkosítási projektek, űrkutatás, energiaipar, nanotechnológia, katonaság, média, közlekedés, pénzügy, iszlamista csoportok. A fertőzésnek leginkább kitett országok Irán és Oroszország voltak, de India, Pakisztán, Afganisztán és Kína is előkelő helyet foglaltak el az érdeklődési listán. Érdekesség, hogy az EU-tagországok közül egyedül az Egyesült Királyság volt komolyan behálózva, Németország és Franciaország csak alacsony besorolást kapott a Kasperskytől, ahogy az Egyesült Államok is. A biztonsági cég mintegy 500 fertőzést tudott azonosítani összesen 42 országban, de ez a szám bizonyosan csak a tényleges elérés töredéke - a támadási platformba ugyanis önmegsemmisítő mechanizmust is építettek, így lényegében szinte lehetetlen még csak megbecsülni is a lefedettség valós mértékét.

Csak a legjobb játékszerekkel

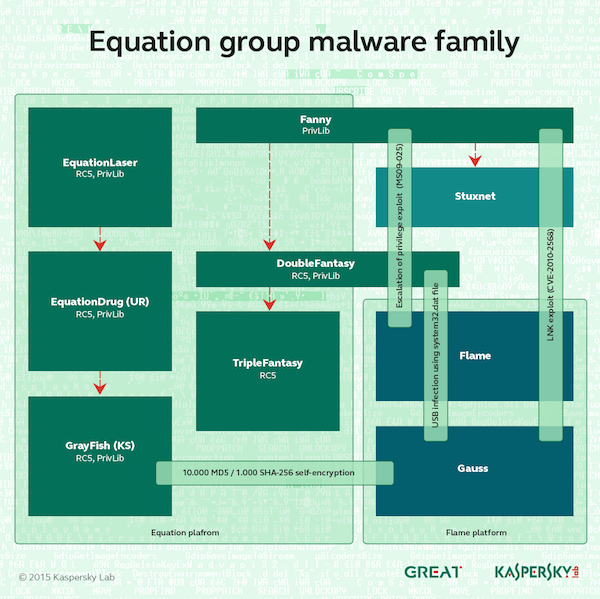

A támadók számos építőkockából rakták össze a platformot, melyek vagy különböző célokat szolgáltak, vagy egy-egy adott modul különböző fejlettségű verziói voltak. Az Equationdrug és az Equestre dinamikus plugin rendszert támogató, rendkívül komplex malware-ek, amelyeket 2003 és 2013 között folyamatosan csiszoltak. Ezek elődje valószínűleg a valamikor 2001-ben létrehozott, Windows 95-ön és 98-on futtatható Equationlaser volt. Az Equationdrughoz a kutatók eddig 35 beépülő modult és 18 meghajtóprogramot találtak, és mivel komponensei nincsenek digitálisan aláírva, az ilyen biztonsági megoldást használó operációs rendszerekre a malware egy másik változatát telepítették - ez a verzió Windows 95-ön, 98-on és Me-n futott. A működés alatt összegyűjtött információt továbbítás előtt titkosítva, kamu fontfájlokban tárolta.

Az igazi támadást általában egy validátor típusú trójaival, a Doublefantasyvel készítették elő. Ez lényegében csak felmérte a terepet és megerősítette, hogy valóban a szándék szerinti célgépre jutottak be. Amint ez megtörtént, a csoport ezt a programot lecserélte valamelyik igazi támadó malware-jére. Ennek nagy testvére lehetett a Triplefantasy, amit egyúttal egy másik, már a modern operációs rendszerekre szánt malware-rel, a Grayfish-sel együtt használtak.

A szakemberek szerint ez volt a The Equation Group legfejlettebb támadó "hubja", ami már teljes egészében a registryn belül élt, és Windows NT 4.0-tól a rendszer 8.1-es verziójáig (legyen az 32 vagy 64 bites) mindenen megélt. A megfertőzött számítógép indulásakor a boot rekordban végez módosításokat, és utána a vizsgálatok alapján gyakorlatilag már ez a malware az eszköz teljhatalmú ura, a szükséges változtatásokat pedig működés közben teszi meg. A Grayfish a már élő operációs rendszeren csak akkor lép működésbe, ha egy több lépcsőből álló önfelépítő mechanizmust végre tud hajtani. Ha ez a folyamat bármilyen hiba folytán leáll, a program automatikusan megsemmisíti magát. Ez a malware az adatok tárolására saját virtuális fájlrendszert (VFS) hozott létre a regisztrációs adatbázison belül (!), a digitális szignó nélküli kód kernel módban történő futtatásához pedig a CloneCD egyik hibás driverét (ElbyCDIO.sys) használta fel. Érdekesség, hogy a meghajtó sérülékenységére 2009-ben derült fény, de a hitelesítésére szolgáló digitális aláírás azóta is érvényben van.

A Stuxnet csak a második volt

A Fanny nevű férget a kémhálózatot üzemeltető és fejlesztő csoport 2008-ban kezdte el terjeszteni. A dátum itt különösen érdekes, mert ez a program két olyan nulladik napi sérülékenységet is kihasznált, amiket később (azaz korábban, már ha a malware-ek felfedezésének sorrendjét nézzük) a hírhedt Stuxnettel társítottak az azt felfedező biztonsági szakemberek. Ezt a szoftvert az internetes kapcsolattól elszigetelt számítógépek megfertőzésére használták, USB-s háttértárolón terjesztve. A Fanny a pendrive-on egy rejtett partíciót hozott létre, majd erre általános rendszerinformációt gyűjtött. Később, amikor internetkapcsolattal ellátott gépbe került, továbbította ezt az információt. Ha a támadók ilyen elszigetelt eszközökön akartak kódot futtatni, csak menteniük kellett a parancsokat a Fannyval fertőzött pendrive-ra, ami a célgépbe illesztve aztán végrehajtotta azokat.

A The Equation Group legalább négy ismert 0-day és több ismeretlen hibát használt ki, többek között a 2009-ben az APTgroup által indított Aurora-műveletet lehetővé tévő sérülékenységet is. A csoport az APTgroup megoldását átalakította és továbbfejlesztette, hogy afganisztáni kormányzati intézményektől gyűjthessen információt.

A háttértárakba is beépültek

A The Equation Group működésének kétségkívül egyik legérdekesebb eleme az a két, egyelőre név nélküli modul, melyek az Equationdrugba és a Grayfish-be épültek be. Ezek legfrissebb verzióit a Kaspersky szerint 2010-ben és 2013-ban hozták létre, és használatukkal a támadók közvetlen hozzáférést tudtak szerezni a merevlemezek illetve SSD-k firmware-éhez, illetve egy API-n keresztül bizonyos rejtett szektorokra tudtak írni. Ezzel a módszerrel a malware-ek gyakorlatilag kiirthatatlanok lettek, és egy szinte tökéletesen álcázott tárhelyen gyűjthették az információt.

A szakértők által visszafejtett kód alapján a korábbi verzió 4, a későbbi pedig 12 kategóriába sorolt meghajtótípusba képes beépülni, és úgy fest, hogy tulajdonképpen minden ismert és fontosabb gyártó (Western Digital, Samsung, Maxtor, Seagate, Toshiba, OCZ, Corsair, Mushkin stb.) termékei áldozatul estek. Az ügy kirobbanása után persze megkérdezték az összes gyártót, egyelőre mindenki tagad, és hangsúlyozza nem adott ki kritikus, a firmware-re vonatkozó adatokat. A jelentés ugyanakkor kiemeli, hogy ezt a modult a támadók nagyon ritkán alkalmazták - ezt a "nagyágyút" valószínűleg csak kritikus célpontokra tartogatták.

Ki állhat az egész mögött?

A Kaspersky persze nem jelenti ki kategorikusan, de a stuxnetes vonatkozás és egyéb, máshol már látott jellegzetes technológiai megoldások (a Snowden-dokumentumokban is említett Grok keylogger, a Strait kezdetű kódnevek) miatt egyértelműen az NSA felé tereli a gyanút. A művelet során használt eszközök fejlettsége, a merevlemez firmware-ek forráskódjának megszerzése, a fertőzött országok listája és rangsora mind arra utal, hogy hatalmas anyagi és szellemi erőforrásokkal rendelkező szereplő áll a háttérben. A firmware-eket illetően a Reutersnek egy korábbi NSA alkalmazott megerősítette a Kaspersky elemzésének helyességét, és hozzátette, hogy az ügynökségnél "ezeket a kémprogramokat a Stuxnethez hasonlóan kiemelt fontosságúnak értékelik". A biztonsági cég Securelist oldalán pedig a hálózatot nagy vonalakban ismertető bejegyzés alatt egy hozzászóló egy olyan 2006-os NSA-es álláshirdetésre hívta fel a figyelmet, mely a leendő alkalmazott egyik feladataként egy olyan álcázott tárolási megoldás létrehozását írta le, amit a merevlemezek firmware-ének módosításával lehet elérni.

Az, hogy a csoport ilyen szintű hozzáféréssel rendelkezett a háttértárolók vezérlőszoftveréhez, szintén az NSA-re utal. Bár a gyártók azt mondják, hogy az ügynökség kérésére nem adták át a forráskódot, a kiemelt fontosságú kormányzati intézmények beszállítóitól előzetes biztonsági auditra hivatkozva ezt is elkérhetik. Egy Reutersnek nyilatkozó egykori NSA-elemző azt mondta, hogy bár hivatalosan ezt a kormány részéről nem jelentik ki, a vizsgálatot sok esetben az NSA szakértői végzik - innen pedig már csak egy jelképes ugrás a forráskód lenyúlása és módosítása.

A biztonsági cég először 2014 márciusában bukkant a The Equation Group tevékenységének nyomára, amikor a Belgacomot megfertőző Regin nyomait vizsgálták. Egy gépen a keresett malware mellett még számos trójait találtak, és egyik, korábban sosem látott példányról kiderült, hogy az Equationdrug egyik modulja. A szakértők az ezt követő közel egy év alatt tudták nagyjából felderíteni a kémhálózatot és megismerni a működését biztosító elemeket. A fent ismertetett eszközök különböző Windowsokra készültek, de a Kaspersky OS X-es és iOS-es malware-ek (előbbi esetében valószínűleg a Doublefantasy Maces verziójára) nyomaira is bukkant, Kínában.

A The Equation Group által használt programok mély technikai elemzése ebben a dokumentumban olvasható.