Elronthatja a Tor bújócskáját az Apache

Az Apache és a Tor daemon összjátéka kellemetlen biztonsági hasadékot vájhat a biztonságosnak hitt webszerveren. A probléma elkerülésére szerencsére könnyű a megoldás.

Lelepleződhetnek az anonimitást biztosító Tor szolgáltatására támaszkodó weboldalak az Apache webszerver egyik alapértelmezett beállítása miatt. A komoly kellemetlenségeket is okozható jelenségre egy névtelen felhasználó világított rá (ismét) az elmúlt hétvégén, aki véletlenül futott bele a problémába.

Nyerd meg az 5 darab, 1000 eurós Craft konferenciajegy egyikét! A kétnapos, nemzetközi fejlesztői konferencia apropójából a HWSW kraftie nyereményjátékot indít.

Bár a jelenség nem teljesen újkeletű, aki nem olvassa át tüzetesen a Tor dokumentációját, az könnyen áldozatául eshet a hálózati rendszer és az Apache összjátékából eredő résnek. A galiba részben a webszerver mod_status moduljára vezethető vissza, ami a kiszolgáló állapotának megjelenítésére szolgál.

Ipi-apacs: aki bújt, aki nem

A státusz monitorozását biztosító oldal jó néhány kényes információt mutat meg, így a másodpercenkénti lekérések száma, vagy a mindenkori processzorterhelés mellett az aktív HTTP lekérések, illetve akár a szerver földrajzi helyzete is megjeleníthető. A mod_status biztonsági okokból alapértelmezetten csak a localhoston keresztül érhető el, így önmagában ez még nem jelentene kockázatot. A probléma kiváltója a Tor daemon, mely szintén a localhoston fut, ily módon pedig bármilyen az Apache által kvázi ide rejtett szolgáltatás elérhetővé válik a Tor hálózatának irányából.

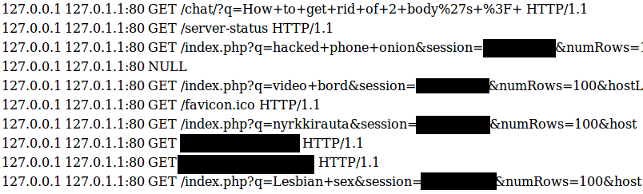

Amennyiben az adminisztrátor nem kapcsolja ki az említett modult, úgy a kényes információk könnyen bárki számára lekérhetővé válnak, ezzel pedig a Tor alkalmazása gyakorlatilag visszájára sül el. A felfedező példának egy .onion keresőmotort hozott fel, melynek telepítésénél szintén nem járt el kellő körültekintéssel a rendszergazda, így pedig az anonim hibajelentő a /server-status megadásával könnyedén lekérhetett (volna) bizonyos információkat.

A leírás szerint a hiba jelentése után a webszerver üzemeltetője rövid időn belül elvégezte a szükséges módosítást (a2dismod parancs), ezzel pedig máris védetté vált a biztonsági problémával szemben, melyről a Riseup oldalán egy részletesebb útmutatás is található.