Először fogtak élesben UEFI rootkitet

Az eddig laboratóriumokon kívül példátlan támadást az ESET fedezte fel, és a Fancy Bear csoporthoz köthető.

Újfajta támadási formát vetett be a Fancy Bear néven ismert állami orosz hackercsoport, amely egy nehezen felismerhető UEFI rootkittel veszi át az irányítást az áldozat számítógépe fölött. Biztonsági szakértők szerint ez az első ismert alkalom, mikor támadók hasonló módszert élesben alkalmaztak.

A LoJax névre keresztelt támadást az ESET kutatói fedezték fel, akik szerint a név a LoJackként, illetve Computrace-ként is ismert, az Absolute Software által fejlesztett biztonsági szoftvertől lehet ismerős, amely az UEFI-be ágyazódva kommunikálja az eszköz pozícióját a vezérlőszerver felé - ez azt jelenti, hogy az adott PC-t ellopva még az operációs rendszer, vagy épp a teljes háttértár cseréje sem fog ki rajta.

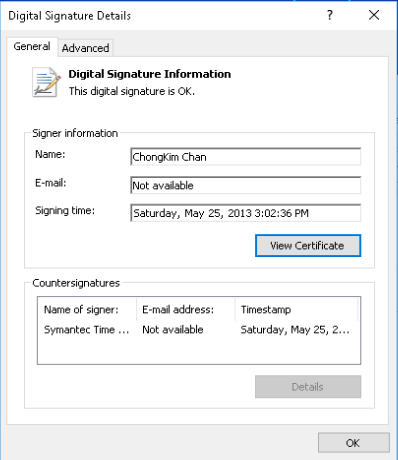

A kutatók szerint a malware a Lojack egy korábbi verziójára épül: idén májusban több, trójai szoftverbe csomagolt mintát is felfedeztek az átalakított LoJackból, amelyek rosszindulatú vezérlőszerverekkel vették fel a kapcsolatot az Absolute Software szerverei helyett. A rendszereken, amelyeket a kártevő sikerrel megfertőzött, több más, a támadókhoz köthető eszközt is találtak a kutatók, amelyek a UEFI beállításait voltak hivatottak módosítani. Ezek egytől egyig ugyanazt a kernel drivert használták, amelyet egyébként az ingyenesen elérhető RWEverything rendszerdiagnosztikai eszköz is alkalmaz - miután a drivert a támadók egy legitim szoftverből szerezték meg, az hiteles aláírást is tartalmazott, így átcsúszhatott az adott rendszerek védvonalain.

Nyerd meg az 5 darab, 1000 eurós Craft konferenciajegy egyikét! A kétnapos, nemzetközi fejlesztői konferencia apropójából a HWSW kraftie nyereményjátékot indít.

A driverre támaszkodó eszközök egyike az alacsonyszintű rendszerbeállításokra vonatkozó adatokat nyerte ki és továbbította egy szöveges fájlba, amelyek alapján felmérhetők voltak az egyes rendszereken kihasználható potenciálisan hibás konfigurációk. Eközben a második a rendszer firmware-éről készített egy lemezképet, kiolvasva az UEFI-t is tartalmazó SPI falsh memória tartalmát. A harmadik eszköz adta hozzá a kártékony UEFI-modult az elkészült lemezképhez, amelyet aztán az SPI flash-re telepített. A LoJax ezután megnyithatta a fertőzött gép kapuját a támadók előtt, akik tovább kártevőket telepíthetnek arra.

Szerencsére miután maga a UEFI rootkit nem rendelkezik hiteles aláírással, az ESET szerint a Secure Boot bekapcsolásával elcsíphető. A Secure Boot ugyanis minden betöltődő firmware-komponens aláírását ellenőrzi, ha pedig potenciálisan veszélyes elemet talál, azt blokkolja és értesíti a felhasználót. Egy másik fontos védvonal a UEFI frissen tartása, a támadás ugyanis az elavult, illetve helytelenül konfigurált firmware-eket tudja kihasználni az SPI flash írásához. Az ESET szerint ráadásul az újabb chipsetekre a kártevő már nem tud beférkőzni, így a cég szerint legalább a kritikus rendszereknél érdemes a 2008-ban debütált Intel Series 5 vagy újabb rendszert használni.

A támadás jól illusztrálja, hogy a UEFI rootkitek mára nem csak a biztonsági szakértők laboratóriumaiból ismert proof-of-concept támadások, hanem online bűnözők és kiberháborús hadviselők által is aktívan használt támadási módszerről van szó. Mindezek mellett a felfedezés a Sednitként is ismert Fancy Bear által jelentett fenyegetést is új megvilágításba helyezi, hasonló képességek birtokában a 2004 óta működő csoport jóval veszélyesebb lehet mint azt a szakértők korábban hitték. A mostani támadás egyébként az ESET szerint elsősorban a Balkánon, illetve Közép-Kelet Európában célzott kormányzati szervezeteket.