Az ipari IoT-ban használt kommunikációs protokollok is sebezhetők

A TrendMicro kutatóinak tanulmánya az MQTT és a CoAP gyengeségeire világít rá.

Nem csak az okosodó otthonokban, ipari környezetben is hagy kívánnivalót maga után az IoT eszközök biztonsága - derül ki a TrendMicro biztonsági cég kutatásából. A vállalat szakértői a széles körben használt MQTT (Message Queuing Telemetry Transport) és CoAP (Constrained Application Protocol) kommunikációs protokollokat vizsgálták meg, aggasztó eredménnyel: több százezer MQTT és CoAP host ugyanis nyilvános IP címeken keresztül elérhető, a protokollok továbbá több biztonsági rést is tartalmaznak. A kutatóknak több mint 200 millió MQTT és 19 millió CoAP üzenetet sikerült elcsípni ezeken keresztül.

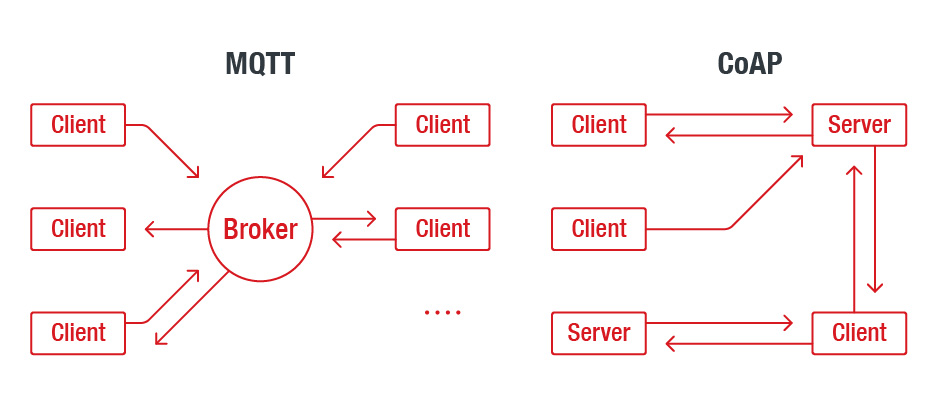

Az MQTT mind az ipari IoT vagy IIoT, mind pedig az otthoni IoT rendszereknél népszerű protokoll, amely elsősorban az egy forrásból induló, több címzettnek szánt kommunikációt szolgáltja, amelyet különböző brókerek igazgatnak. A folyamat során a kliensek a brókernek küldenek üzenetet - vagy épp feliratkozhatnak egy-egy brókerre, hogy attól maguk is megkapjanak bizonyos adatokat, amelyeket a rendszer különböző címkékkel rendszerez. A másik tárgyalt technológia a CoAP egy kliens-szerver protokoll, amely még nem lett teljesen szabványosítva: itt a kliens egy másik node-ot vezérelhet CoAP adatcsomagokkal, ezeket a CoAP szerver értelmezi, majd dönti el, mit tegyen a csomag tartalmával. Az MQTT-t elsősorban küldetéskritikus kommunikációra használják, míg a CoAP-ot inkább a telemetriai adatok begyűjtésére, az alacsony fogyasztású kliensektől, például kihelyezett szenzoroktól.

Nagy pénz, nagy szívás: útravaló csúcstámadó IT-soknak Az informatikai vezetősködés sokak álma, de az árnyoldalaival kevesen vannak tisztában.

Sajnos mindkét protokollban akadnak azonban komoly hibák. Az egyik ilyen, a TrendMicro által felfedezett tervezései hiba például lehetővé teszi, hogy egy rosszindulatú kliens érvénytelen adatokat kommunikáljon az adott hálózaton. A korábban említett, nyilvánosan elérhető végpontok sem jelentenek túl jó hírt az ipari felhasználók számára, hiszen azokon keresztül illetéktelenek többek között egy sor érzékeny szenzoradatot megszerezhetnek. Ez egyébként a kutatóknak is többször sikerült, egy esetben például egy okosváros-projekt taxiadatbázisához szereztek hozzáférést, amely különböző irodákból utazó dolgozók menetrendjét tartalmazta. Egy másik esetben egy gyár egyik PLC vezérlője által kiszivárogtatott adatokat sikerült elcsípni egy nyílt MQTT brókeren keresztül, amelyekből a gyártási folyamatok részletei vagy akár a karbantartási kérelmek is megszerezhetők voltak. Az MQTT esetében a helyzetet tovább rontja, hogy azt az ipari megoldások mellett egyes üzenetküldő szolgáltatások is használják, beleértve a Facebook Messengert is.

A TrendMicro szerint csak idő kérdése, hogy az M2M megoldások gyengeségeit illetéktelenek széles körben saját céljaikra kezdjék használni, akár a telemetriai adatok lehallgatásával vagy épp módosításával. Ez az IoT rendszerek rohamos terjedésével egyre nagyobb veszélyt jelent, megnyitva a teret akár az alkalmazottak megfigyelése, ipari kémkedés vagy célzott támadások előtt. A kutatók minden a technológiákra támaszkodó cégnek azt javasolják, kétszer is ellenőrizzék az IoT kommunikáció biztonságát rendszereikben és a megfelelő védvonalak felhúzása mellett távolítsák el a fölösleges M2M megoldásokat. A TrendMicro teljes tanulmánya szabadon elérhető.