Célzott támadást készíthetett elő a CCleaner backdoor

A Talos szerint a támadók nagyvállalatokra vadásztak, húsz célpontot pedig el is értek.

Nem a felhasználók tömegeire fájhatott a frissen napvilágra került CCleaner fertőzés mögött álló támadók foga. A Talos biztonsági szakértőinek blogposztja szerint célzott támadásról volt szó, amelynek potenciális áldozatai között számos nagyvállalat ott lehetett.

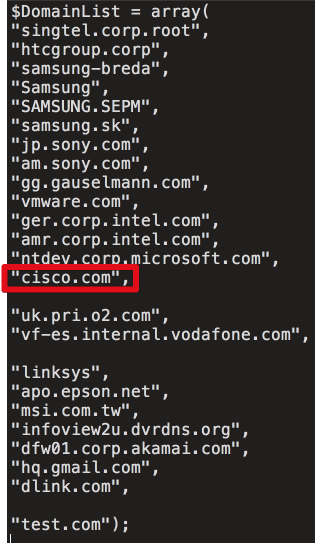

A kutatók a szerencsére gyorsan ártalmatlanított vezérlőszerverről megszerzett kódot elemezve bukkantak rá a célba vett szervezetek listájára, amelyen a Samsung, Sony, Linksys és mások mellett maga a Cisco is jelen van. A vizsgálatok során az is bebizonyosodott, hogy mintegy húsz, a támadásnak áldozatul esett gépnek külön, speciális kártékony kódot is kiszolgáltak a támadók. Az eddigi információk alapján tehát nem elsősorban egy az elmúlt hónapok ransomware-hullámaihoz hasonló, széles spektrumú akcióról van szó, az elkövetők itt valószínűleg célzottan próbáltak értékes szellemi tulajdont megszerezni a listázott vállalatoktól.

A fejlemények a támadással kapcsolatos utólagos biztonsági intézkedéseket is új megvilágításba helyezik: az eddigi adatok alapján, miután a renitens vezérlőszervereket sikerült ártalmatlanná tenni, elég volt frissíteni, vagy épp törölni az érintett, backdoort tartalmazó CCleaner verziót, az újonnan felfedezett, másodlagos kártevő fényében azonban érdemes rendszer-visszaállítást is végezni az érintett gépeken, a támadás előtti állapotra, hogy jobb eséllyel tűnjön el a rosszindulatú kód az eszközökről.

A biztonsági szakértők az elkövetők szerverén egy sor PHP fájlt találtak, amelyek a fertőzött rendszerekkel való kommunikációt szolgálták. A támadók symlinken keresztül irányították át a forgalmat a hagyományos index.php-ról a saját, rosszindulatú scriptet tartalmazó variánsukra. A fájlok elemzéséből kiderült, hogy azok egy sor óvintézkedést is tartalmaztak, hogy a lebukást elkerüljék, így sok esetben a kártékony szerverrel való kommunikáció helyett inkább a CCleanert fejlesztő Piriform valódi oldalára irányítottak át. Érdekesség, hogy egy másik PHP fájlban a támadók időzónaként a PRC-t adták meg, amely a Kínai Népköztársaság (People's Republic of China) rövidítése.

Nyerd meg az 5 darab, 1000 eurós Craft konferenciajegy egyikét! A kétnapos, nemzetközi fejlesztői konferencia apropójából a HWSW kraftie nyereményjátékot indít.

A fertőzött rendszerekről a rosszindulatú CCleaner verzió egy sor adatot begyűjtött, beleértve az operációs rendszer verzióját, a használt architektúrára vonatkozó adatokat, hogy az adott felhasználónak vannak-e adminisztrátori jogosultságai, illetve a vonatkozó host- és domainneveket is, sőt a telepített szoftverek listája, valamint az éppen futó folyamatok lajstroma. A begyűjtött adatokat aztán a szoftver egy MySQL adatbázisban tárolta.

A célzott támadásra utaló, másodlagos kód (a tulajdonképpeni payload) ezután bizonyos előre megadott tulajdonságokat mutató rendszereknél lépett akcióba. A Talos szerint a korábbi értesülésekkel ellentétben, miszerint a fertőzött CCleaner nem szedett áldozatokat, a második szintű kód több rendszert érinthetett. Az említett MySQL tábla a szervernek válaszoló összes gép listája mellett külön nyilvántartást vezetett a célzott támadással elért rendszerekről is, amelyen a duplán szereplő bejegyzések kiszűrésével összesen húsz sikeresen megtámadott cím szerepel.

A biztonsági cég az érintett vállalatokat már tájékoztatta a fejleményekről. Az akció során használt rosszindulatú kód egyébként nem teljesen ismeretlen a szakértők számára, az átfedéseket mutat a Group 72-ként ismert online bűnözőcsoport által használt megoldásokkal - noha azt egyelőre még nem sikerült megerősíteni, hogy valóban ez a csapat állna a támadás mögött.