A tárolt jelszavakhoz is hozzáférést adott a Trend Micro

A cég jelszókezelőjében mellbevágó hibák voltak. Kódfuttatás, jelszólopás - távolról, feltűnés nélkül. A Trend Micro a legégetőbb sérülékenységeket javította, de a megbízhatóságán komoly csorba esett.

Elképesztően amatőr hibákra derült fény a Trend Micro antivírus és internetbiztonsági szoftvercsomagjában. Az egyszerűen kihasználható, kritikus sérülékenységeket Tavis Ormandy, a Google Project Zero csapatának egyik szakértője fedezte fel. Ormandy bejegyzései alapján a Trend Micro fejlesztői és tesztelői hihetetlen hanyagsággal végezték munkájukat, a hibákat ismerő támadók távolról, a felhasználó tudta nélkül futtathattak tetszőleges parancsot és kódot, továbbá a jelszókezelő komponensből is kiolvashatták az abban tárolt jelszavakat.

Ajtó-ablak

A hibák egy része a szoftvercsomag jelszókezelőjében volt, mely alapbeállítás szerint az antivírus komponenssel együtt települ és a számítógép indításakor automatikusan betöltődik. A program mintegy 70 API-t tett elérhetővé eredetvizsgálat nélkül bármilyen weboldalon keresztül, azaz nem csak a Trend Micro felől, hanem bárhonnan bejövő API-hívásokat teljesített.

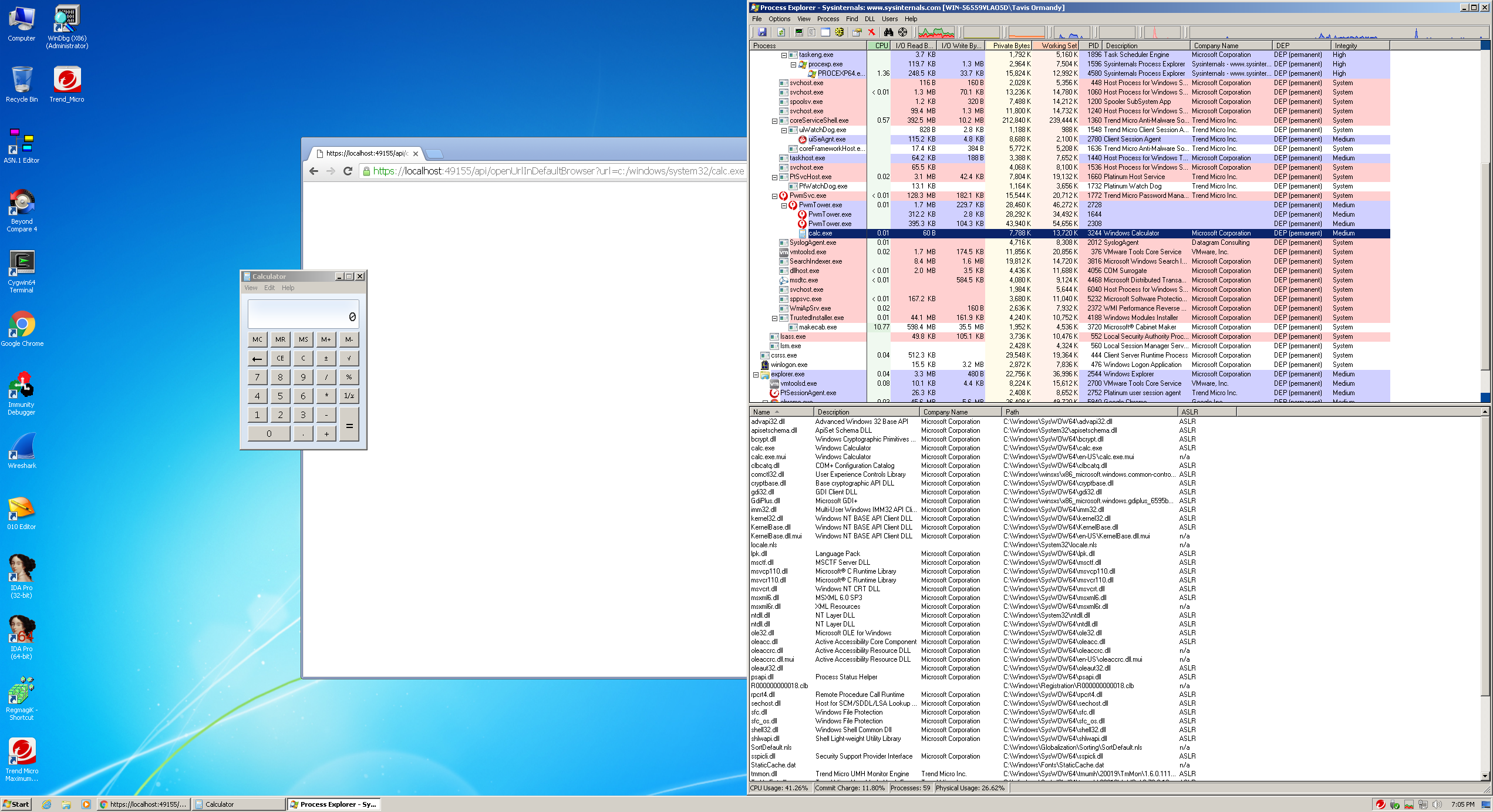

Egyikük, az openUrlInDefaultBrowser révén a Windows ShellExecute() funkcióját használva az adott felhasználó jogosultságaival tetszőleges parancsot lehetett futtatni a gépen - akár a lokális biztonsági zónában is, felhasználói megerősítés vagy értesítés megjelenítése nélkül. A Trend Micro ráadásul egy saját maga által kiállított tanúsítványt használ a HTTPS csatorna titkosításához, így a kivétellista hiányával kombinálva gyakorlatilag minden weboldal felől érkező kérést megbízhatónak minősített.

Ormandy a számológép távoli elindításával bizonyította az egyik hibát

Nyerd meg az 5 darab, 1000 eurós Craft konferenciajegy egyikét! A kétnapos, nemzetközi fejlesztői konferencia apropójából a HWSW kraftie nyereményjátékot indít.

A hab a tortán azonban néhány másik API, melyek kombinációjával a háttérben ellophatóak és visszafejthetőek voltak a jelszómenedzserben tárolt jelszavak. A showSB API-val a Trend Micro biztonságosnak titulált, de egyébként kikapcsolt homokozóval(!) futó és egy évvel ezelőtti (41-es) Chromium böngészőjén keresztül a megfelelő JavaScript-paranccsal hozzá lehetett férni a titkosított jelszavakhoz, majd azokból a decryptString API-val visszanyerni a jelszavakat. A böngésző egyébként tetszőleges kód futtatására is lehetőséget adott, így további támadási vektoroknak nyitott utat.

Ugyan a Trend Micro a böngészőkben tárolt jelszavakat a biztonsági szoftvercsomag telepítésekor csak jóváhagyás esetén exportálja a jelszómenedzserbe, természetesen erre is létezik egy API (exportBrowserPassword). Ormandy nem részletezte, hogy ennek használatával felhasználói beleegyezés és tudta nélkül kényszeríthető volt-e a jelszavak átemelése, de a fenti sérülékenységek ismeretében valószínűleg igen.

A Trend Micro folyamatosan együttműködött a Google-ös szakemberrel, és a legégetőbb sérülékenységet (a távoli API-hívások és kódfuttatás lehetőségét) javították egy soron kívüli frissítéssel. Az eset azonban elgondolkodtató, hiszen egy olyan cégnél tárt fel alapvető hiányosságokat a fejlesztés és ellenőrzés terén is, mely pont vélt szakértelmére és megbízhatóságára építette üzletét.