Kipróbáltuk: Quantec Independence Key

A teljes biztonság és a maximális kényelem között van valahol az a kompromisszum, amelyet a felhasználók hajlandóak vállalni – hogy ez melyik véglethez esik közelebb, azt persze felhasználója válogatja. A Quantec által gyártott Independence Key-vel úgy kapunk nagyobb biztonságot, hogy közben nem kell feláldozni szinte semmit a kényelemből.

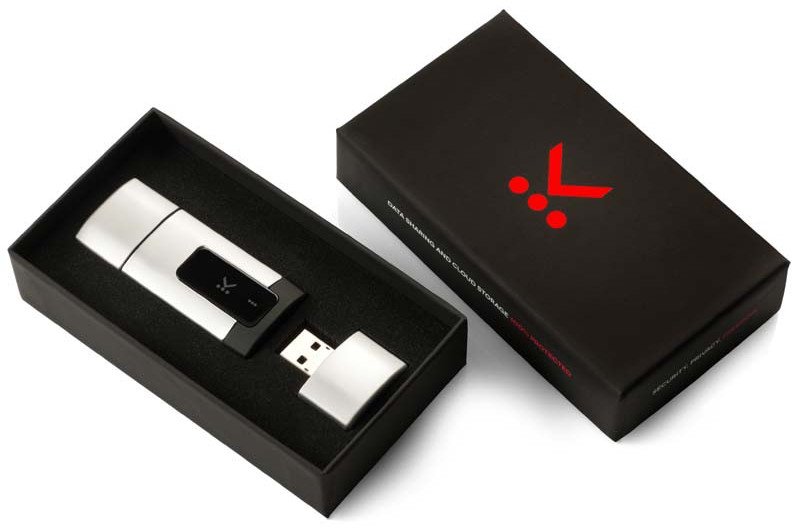

Masszív külső

A Quantec által gyártott Independence Key (IK) egy TPM-chipet és AES256-alapú algoritmust futtató titkosító áramkört rejtő USB-s eszköz, amely a kényelmetlenségek nélküli biztonság ígéretét hordozza magában. Megpróbáltuk kideríteni, valóra tudja-e váltani.

A vaskos pendrive-ra emlékeztető IK kézbe fogva abszolút hozza a „van benne anyag” érzést, 44 grammot nyomott nem patikapontos mérlegünkön, a tömege pedig a biztonsági kupakkal 62 grammra emelkedett – kézenfekvő magyarázat a fémből készült ház, amely használat közben érezhetően melegszik is, valószínűleg nem csak a minőségérzet, hanem a hatékony hőelvezetés miatt sem készítették műanyagból. A kulcs nem csak nehéz, hanem vaskos is, 14 milliméter vastag és 25 milliméter széles, egymáshoz közel elhelyezett USB-portok esetén ez gondot jelenthet.

Azt vásárlás előtt érdemes tudni, hogy az eszközhöz (jelenleg) csak Windows operációs rendszerhez létezik szoftver, ezt a gyártó oldaláról lehet letölteni, az IK csomagjában megbúvó kézikönyvben levő egyedi azonosító begépelése után. Letöltés után egy majdnem 170 megabájtos alkalmazás települ, amely az IK funkcióinak kezelését végzi. Bár a telepítő állítja, nem lesz szükség újraindításra, ennek ne dőljünk be, a Windows 8.1 legfrissebb verzióját futtató tesztgépen két reboot is kellett, mire a szoftver megfelelően beágyazta magát és a hardveres titkosítókulcs használatra készen állt.

A beállítás egyszerű, ehhez szükség van a mellékelt biztonsági kupakra is: az Independence Key USB-csatlakozójába dugható eszköz mesterkulcsként is használható, ha a felhasználó elfelejti a titkosításhoz használt, setup alatt bekért jelszavát, vagy csak nem akarja begépelni, használhatja a biztonsági kupakot is azonosításra. Amennyiben valaki ezt a szolgáltatást nem akarja igénybe venni, a biztonsági kupakot akár el is zárhatja a szekrény mélyére a telepítés után. Innentől fogva az IK és a jelszó lesz az a két azonosítási faktor, amellyel dolgozhatunk.

Használat közben

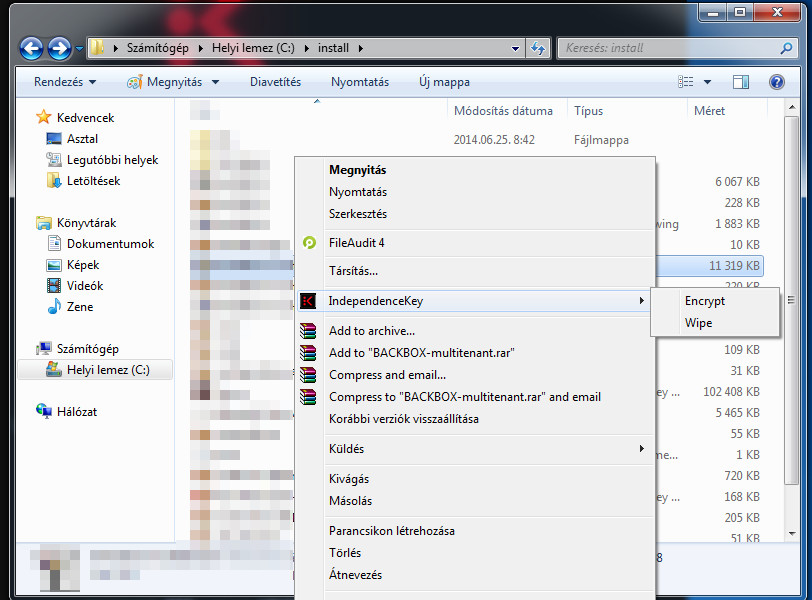

A telepítés és beállítás után az IK segítségével fájlokat vagy egész könyvtárakat titkosíthatunk két kattintással: jobb klikk a fájlkezelőben, majd az Independence Key menüben Encrypt, kész. Az eszköz nagy dobása, hogy a titkosítás hardveres, a titkosító kulcs nem hagyja el az IK-t egy pillanatra sem (így például a rendszermemória tartalmának szkennelésével sem lehet megszerezni), a folyamat pedig teljesen transzparens. A PC-használati szokásokat nem kell megváltoztatni, nem kell egy állományt használatba vétel előtt dekódolni, majd mentés után újrakódolni például, vagy egy meghatározott meghajtón tartani. A titkosított állományról nincs is dekódolt verzió a gépen, de a fájlkezelőben látszik, hogy melyik fájl titkosított - az IK logója jelenik meg az ikonján.

A titkosított fájlhoz ezt követően csak az IK birtokában és a jelszó ismeretében (vagy a biztonsági kupakkal) lehet hozzáférni, tehát ha illetéktelen személy még el is tulajdonítja az állományt, akkor sem tud kezdeni vele semmit. Bármilyen fájl vagy könyvtár titkosítható, és ha a gépben benne van az IK, valamint a bekapcsolás után a jelszót is sikeresen begépeltük, ugyanúgy dolgozhatunk a titkosított fájlokkal, mintha nem is lennének titkosítva - az IK létezéséről csak akkor szerzünk tudomást, ha ránézünk a PC USB-csatlakozójára. A hardveresen végrehajtott AES256-alapú algoritmus egyáltalán nem akasztja meg a fájlok elérését, még titkosított videót is folyamatosan lehet nézni, és gond nélkül lehet benne előre-hátra ugrálni.

Az IK maga is rendelkezik egy USB-porttal, az ide csatlakoztatott pendrive-ot vagy külső merevlemezt is el tudja titkosítani. Egy 1 gigabájtos pendrive esetében ez pár másodpercet vesz igénybe mindössze, ettől kezdve a pendrive tartalmát csak akkor lehet olvasni, ha a gépben benne van az IK és tudjuk a hozzá tartozó jelszót. A titkosított pendrive-ot a használatba vételt követően bármelyik USB-aljzatba bedughatjuk egyébként, csak az első alkalommal szükséges az IK-n „átvezetni”. Ha a titkosított pendrive-ot egy IK nélküli gépbe dugjuk, az a formázást ajánlja fel, adatot olvasni nem lehet róla.

A gyártó szerint a titkosítás 100 Mbps sebességgel történik, ez már elegendő tempó ahhoz, hogy csak igazán nagy állományok mozgatásánál érezzük meg, hogy valami történik a háttérben. Kísérletképpen végeztünk néhány mérést is: egy 506 megabájtos videó titkosítása az Independece Key segítségével kicsit több mint 40 másodpercig tartott (ugyanezt a 7-Zip kevesebb mint fele annyi idő alatt végezte el) a Core i5-4300U processzoros, SSD-vel szerelt ThinkPad X240 gépen. Pendrive-ra titkosításnál is nyert a 7-Zip, 1:21 alatt végzett ugyanazzal a feladattal, amihez az IK-nak 1:49-re volt szüksége. A hardveres titkosítás ebben az esetben tehát jóval lassabb volt mint a „szoftveres”, de hozta a gyártó által ígért 100 Mbps sebességet.

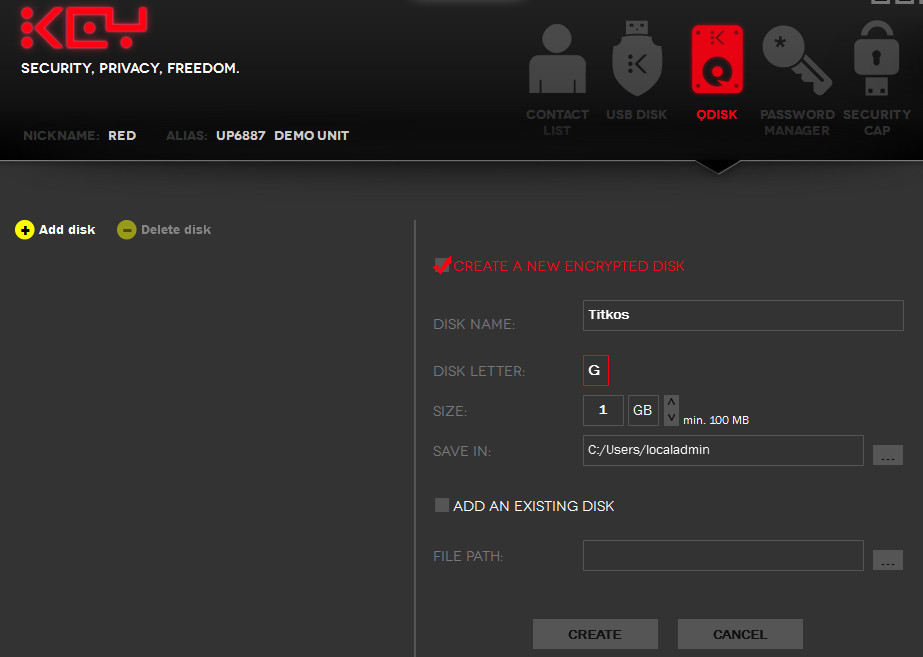

Nem csak külső eszközön, hanem a saját gépünkön is létrehozhatunk titkosított virtuális meghajtót az IK+jelszó páros birtokában. A szoftver felületén megadhatjuk a meghajtó nevét, a betűjelét, a méretét, valamint hogy melyik könyvtárba kerüljön a lemezkép, pár másodperc múlva pedig meg is jelenik kedvenc fájlkezelőnkben, használatra készen. Ide fájlokat írni vagy másolni ugyanúgy lehet, mint bármilyen más meghajtóra, a titkosítás (és dekódolás) hardveresen történik az IK-ban. Ha az Indepencence Key nincs a gépben vagy nem ismerjük a jelszót, a titkosított meghajtó tartalmához értelemszerűen nem lehet hozzáférni. (Letörölni persze lehet IK és jelszó nélkül is.)

Ez a QDisknek nevezett képesség a gyártó szerint alkalmas arra is, hogy egy nyilvános felhős tárhelyet használjunk biztonságosan: ha egy Dropbox vagy OneDrive által szinkronizált mappában van a titkosított virtuális lemezünk, akkor az online tárhelyre is titkosítva kerül minden, a kulcs pedig az IK-ban van, így az igazán paranoiások is nyugodtan menthetik legféltettebb adataikat a felhőbe – mielőtt ezt elkezdjük, érdemes utánajárni, a különféle felhős tárhelyek mekkora fájlt képesek legfeljebb szinkronizálni, nehogy a virtuális lemezkép ennél nagyobb legyen.

Extrák

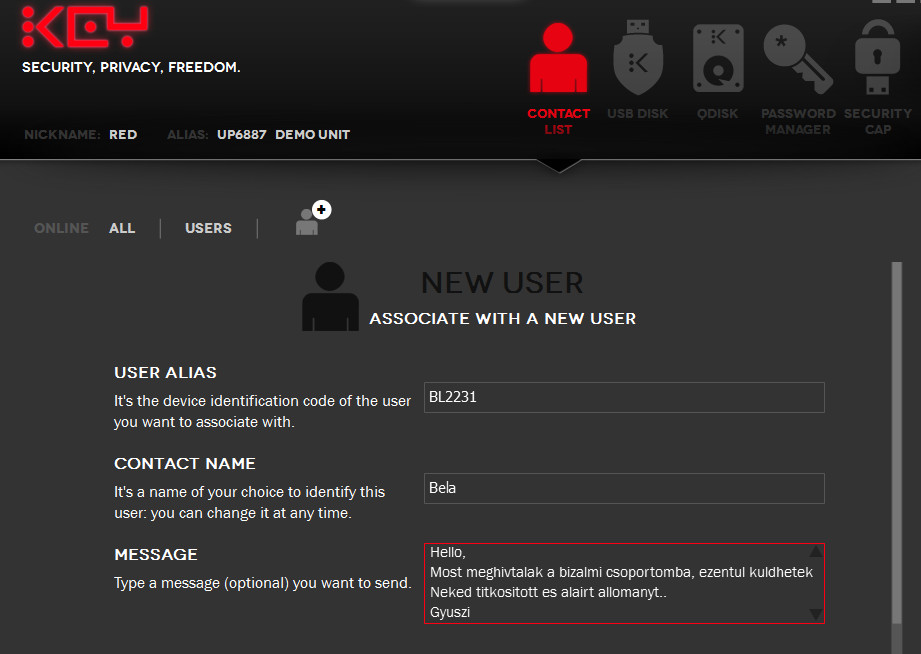

Kézenfekvő igény, hogy ismerősökkel úgy cseréljünk állományokat, hogy azokhoz valóban csak az arra illetékesek férjenek hozzá. Az IK felhasználóinak lehet egy külön névjegyzéke a kliensprogramon belül, amelyre felvehetik az IK-val szintén rendelkező partnereket, és ezen a barátlistán keresztül oszthatnak meg állományokat és kapcsolhatnak a megosztásokhoz jogosultságokat. Két IK-felhasználó „megismerkedése” történhet felhasználói név hozzáadása alapján, illetve olyan módon is, hogy az egyik IK-ját a másik USB-portjába dugjuk, majd a jelszó beírása után megtörténik a párosítás, utána a tulajdonosaik képesek lesznek az egymás által titkosított információkat olvasni, ha erre jogot adtunk.

A fájlt titkosító felhasználó rendelkezhet arról, kinek ad hozzáférést az adott állományhoz. Az IK az állományokat nem csak titkosítja, hanem alá is írja, így két, Independence Key-vel rendelkező felhasználó anélkül cserélhet adatokat a segítségével, hogy be kellene vezetniük egy kulcsmenedzsment-rendszert vagy digitális jogosultságkezelő megoldást. Az Independece Key klienséből az állománymegosztás mellett (egyelőre béta állapotban) titkosított VoIP-hívást is bonyolíthatunk a névjegyzékben levő barátainkkal.

Égbe révedő informatikusok: az Időkép-sztori Mi fán terem az előrejelzés, hogy milyen infrastruktúra dolgozik az Időkép alatt, mi várható a deep learning modellek térnyerésével?

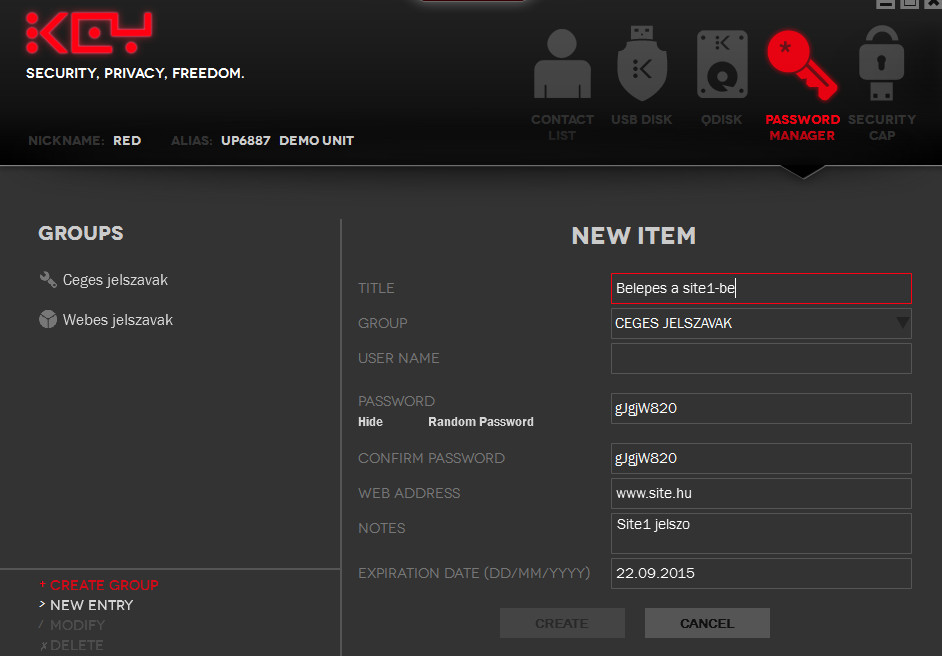

Az IK alkalmazásába beépítettek egy jelszómenedzsert is, ahol a különféle fiókokhoz és alkalmazásokhoz (pl. email, netbank) tartozó azonosítóinkat kezelhetjük egy helyen. Az itt tárolt információk hardveresen titkosítottak és nem hagyják el az IK-t, csak ha beledugjuk a biztonsági kupakot, mert akkor arra egy biztonsági másolat készül belőlük. Adódik a kérdés: mi történik, ha a biztonsági kupaknak baja lesz, megsérül vagy elvész? Ha a régi kupak valamilyen ok miatt használhatatlanná válik, egy újat a jelszó birtokában minden további nélkül párosíthatunk az IK-val.

Tetszett-e?

Az Independence Key-vel fájdalommentesen titkosíthatunk állományokat vagy könyvtárakat, könnyen hozhatunk létre hardveresen titkosított háttértárat, cserélhetünk állományokat biztonságosan, a titkosított VoIP és a jelszószéf igazából már csak hab a tortán. Az eszközért elsőre horribilisnek tűnő összeget kell fizetni, de ha figyelembe vesszük, hogy egy hardveresen titkosított pendrive vagy USB-s külső diszk ára mennyi, vagy hogy egy PKI-alapú titkosítóinfrastruktúra és SmartCardokat, digitális aláírásokat kezelő rendszer kiépítésének mekkora költségei vannak (és meddig tart), már egészen másképp fest a darabonként 250 eurós nettó vételár.

Nem valószínű, hogy a közeljövőben mindenki Independence Keyt vásárolna, de aki sokat dolgozik bizalmas adatokkal és szeretné azokat kényelmesen és viszonylag olcsón megvédeni, vagy kevés számú ismerőssel bizalommal megosztani, érdemes lehet beruháznia egy (pár) ilyenbe. A gyártó ígérete szerint firmware-frissítések révén a teljesítmény folyamatosan nőni fog és a szolgáltatások is bővülnek, így az IK még többet adhat az áráért.

Az Independece Keyt a hazai disztribútor, a biztributor adta kölcsön, köszönjük!