Botnet-gazdák terjesztik a CryptoLocker vírust

A CryptoLocker vírus mögött álló, feltehetően orosz banda botnet-hálózatot üzemeltető kiberbűnözőket bérel fel, hogy az általuk ellenőrzött számítógépeken terjesszék a rosszindulatú szoftvert. A fájlokat túszul ejtő program több száz dollárért adja csak vissza a tulajdonos kezébe az irányítást, a Symantec szerint ennek akár 75 százaléka is a botnet-gazdák zsebébe kerülhet ha a malware-t közvetlenül telepítik.

Botnet-hálózatot működtető kiberbűnözőket alkalmaznak a CryptoLocker “zsarolóvírus” alkotói a rosszindulatú szoftver terjesztéséhez - állítja a Symantec. A malware mögött álló banda a befolyó zsákmány akár háromnegyed is a “botnet-gazdáknak” adja, amennyiben közvetlenül telepítik a vírust a hálózataikon található számítógépekre.

Pénzt vagy fájlokat!

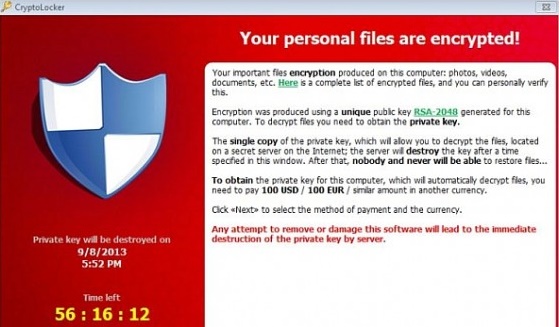

A CryptoLocker az úgynevezett ransomware-ek kategóriájába tartozik. Ezek olyan rosszindulatú szoftverek amelyek meggátolják a hozzáférést az adott felhasználó fájljaihoz, amíg az ki nem fizet egy adott összeget. A legtöbb hasonló programnál van lehetőség az adatok visszaszerzésére valamilyen módon, a CryptoLocker azonban egyedi titkosítást használ, minden egyes fertőzött számítógéphez külön feloldókulccsal, így ha vissza akarjuk kapni a fájlokat nincs más lehetőség mint kifizetni a jellemzően 300 dollár körüli “váltságdíjat” a MoneyPak szolgáltatás, vagy Bitcoin segítségével.

Liam O’Murchu, a Symantec biztonsági válaszműveletekért felelős menedzsere szerint a vírust fejlesztő, főként orosz anyanyelvű tagokból álló banda botnet-üzemeltetőknek is fizet, hogy az általuk irányított hálózatokon terjesszék a rosszindulatú szoftvert. Az “alkalmazottak” ezt többnyire spam-csatolmány formájában teszik, ehhez azonban az áldozatnak meg kell nyitnia a kapott fájlt. A CryptoLocker készítői ezért a váltságdíj akár 75 százalékát is kifizetik azoknak a botnet tulajdonosoknak akik közvetlenül telepítik a programot az irányított gépekre. Ez a lépés kockázatos lehet, hiszen amennyiben a rendszer tulajdonosa nem hajlandó engedni a zsarolásnak, elveszíthetik vele a botnet-hálózat egy tagját - ezért is hajlandók a vírus megalkotói ekkora részesedést adni a szerzett pénzből.

A ransomware-nek már olyan intézmények is áldozatul estek mint a Massachusetts-i Swansea város rendőrkapitánysága, amely kénytelen volt két Bitcoint, azaz akkori árfolyamon 750 dollárt kicsengetni, hogy visszaszerezze fájljait, de a Kentucky Egyetem is óvatosságra intette hallgatóit, miután több gép is megfertőződött a kampuszon.

A biztonsági mentés az egyetlen hatásos óvintézkedés

Hasonló esetekben az intézmények rögtön az IT részleghez küldik az érintett számítógépet, noha sok mindent ők sem tudnak tenni. O’Murchu szerint a vírus mindent megtesz, hogy kikerülje a biztonsági szoftvereket, és a biztonsági cégeknek is komoly kihívást jelent folyamatosan frissen tartani vírusvédelmi adatbázisaikat, hogy elcsípje a kártevőt. Fertőzés esetén ráadásul semmi sem garantálja, hogy a “túszejtők” a váltságdíj kifizetése után valóban feloldják a titkosítást. A legjobb - és talán egyetlen - hatásos óvintézkedés, ha a adatainkról rendszeresen biztonsági másolatot készítünk, amit egy másik számítógépen vagy adathordozón tartunk, de a fontosabb fájlok esetében jó megoldást jelenthetnek a Dropbox-hoz hasonló online tárhelyek is.

Égbe révedő informatikusok: az Időkép-sztori Mi fán terem az előrejelzés, hogy milyen infrastruktúra dolgozik az Időkép alatt, mi várható a deep learning modellek térnyerésével?

A Symantec már jó ideje követi a CryptoLocker mögött álló banda tevékenységét, és úgy véli, annak számos tagja összefüggésbe hozható az öt évvel ezelőtti hamis antivírus scamekkel is. Akkor az áldozatok egy üzenetet kaptak, amely szerint gépük megfertőződött, és fizetniük kell annak “megtisztításáért”. Az ál-vírusírtásnak azonban vége lett miután elterjedt a csalás híre, és az elkövetők kártyás fizetési lehetőségeit is befagyasztották. Két éve egy hasonló csoport szintén megpróbálkozott egy ugyancsak titkosítás alapú ransomware elterjesztésével. Akkor főként oroszokat vettek célba, ám a helyi hatóságok hamar elfogták őket. A kártevő készítői úgy látszik tanultak a leckéből, és ezúttal elsősorban az Egyesült Államok lakosait próbálják becserkészni.

A CryptoLocker szerencsére nem mondható kifejezetten elterjedtnek: a Symantec mérései szerint a fertőzés tényleges sikerességi rátája mindössze 0,04 százalék környékén mozog. A szoftver mögött álló bandának ugyanakkor feltétlenül érdeke, hogy az járványszerű terjedésnek induljon, így ugyanis pontosan követni tudják a zsarolt áldozatokat és a botnet-hálózat lehetőségeit is ki tudják tapasztalni.