Hibás a Twitter kétlépcsős azonosítása

A webes szolgáltatók folyamatosan szenvednek a rosszindulatú támadásoktól, akkor is, ha legtöbbször már nem is magát a működést igyekeznek akadályozni a hackerek, az esetek nagy részében identitáslopás a bűntett. A Twitter kétlépcsős azonosítást vezetett be, de nem körültekintően.

Az internetbanki szolgáltatásoknál és az online ügyfélszolgálatokon a kétlépcsős azonosítás szinte alap, de a Google, Dropbox, Facebook és sok más webes cég is használja a fiókok biztonságának növelésére. Általában nem kötelező a webes szolgáltatóknál, hiszen jelentősen csökkenti a kényelmet, de ha valaki érzékeny adatokat kezel, akkor érdemesebb minden alkalommal pár másodperccel többet szánni a belépésre, mint később kellemetlen helyzetbe kerülni.

Lassan és rosszul

Múlt hétre a Twitter is eljutott odáig, hogy kétlépcsős azonosítási rendszert kínáljon a felhasználóknak, de ezt olyan szerencsétlenül sikerült megoldani, hogy egyrészt a potenciális áldozatok egy része számára használhatatlan, de egyébként is egyszerűen kijátszható és a felhasználó teljesen kizárható saját fiókjából.

Magyarországgal ellentétben az Egyesült Államokban és az Egyesült Királyságban kommunikációs közműként tekintenek a Twitterre, minden magára valamit adó szervezetnek és közszereplőnek van saját profilja, ahol üzeneteit közvetíti. Összesen több mint 200 millió aktív felhasználó van, legalább annyira komolyan vehető médiumnak számít, mint a hírcsatornák vagy az újságok. Éppen ezért volt annyira fájó, amikor múlt hónapban az AP hírügynökség fiókját törte fel valaki és az amerikai Fehér Ház felrobbantásáról szóló híreket kezdett kiírni a több mint 2 millió követővel rendelkező feedbe. Az eredmény megdöbbentő, az S&P500 tőzsdeindex (a vezető 500 amerikai cég részvényeit figyelembe vevő index) ideiglenesen 136 milliárd dollárral csökkent a nagy ijedtségben.

A korábbi támadásokhoz képest is kellemetlenebb eset után a cégre komoly nyomás nehezedett, így alig egy hónap alatt a cég a Google, Facebook, Dropbox és Apple példáját követve szintén bemutatott egy kétlépcsős azonosítási rendszert. Az új biztonsági szint alapja itt is az SMS, de a kapkodásnak rossz vége lett. A legnagyobb veszélyben a céges Twitter-oldalak vannak, a kétlépcsős beléptetésnél viszont maximum egy telefonszámhoz lehet hozzákötni egy fiókot, ami azt jelenti, hogy már egy kisebb csoport vagy cég fiókjára sem lenne érdemes aktiválni a védelmet, nemhogy a nagyobb szervezeteknél, ahol automata háttérrendszerek mellett több tucat tartalomszerkesztő is rendelkezhet fiókhozzáféréssel .

A másik, ennél komolyabb probléma, hogy mivel a Twitter eddig is használta a felhasználók telefonszámait arra, hogy szöveges üzeneteket fogadjon azokról, így a biztonsági kód, illetve az ehhez kapcsolódó távoli utasítások ugyanazon a csatornán mennek mint az üzenetek, meglehetősen kevés biztonsággal kecsegtetve. Ha valaki hozzáfér egy másik ember jelszavához, úgy, hogy az illető még nem kapcsolta be a kétlépcsős azonosítást, akkor a jelszótolvaj egyszerűen beállíthatja az értesítést saját mobiljára, örökre kizárva az eredeti tulajdonost. Sőt, mivel az azonosítás és az üzenetküldés mobilszáma ugyanaz, egy egyszerű szöveges paranccsal deaktiválható az adott szám, akkor is, ha már hozzá volt rendelve a fiókhoz.

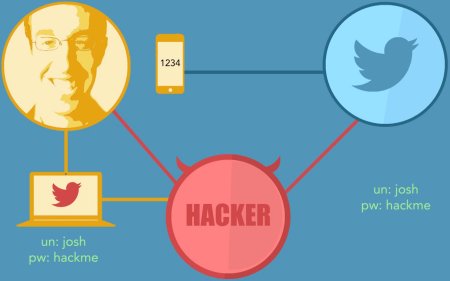

Egy harmadik seb, amiből vérzik a megoldás, hogy az SMS-es beléptetés ugyanúgy kijátszható “man-in-the-middle” támadásokkal, mint a legtöbb sima jelszavas rendszer. A támadónak elég egy kamulinken elhitetni a felhasználóval, hogy be kell lépnie újra a Twitterbe. Ha nem veszi észre, hogy hamis oldalon jár, beírja a jelszavát, amit a támadó eltárol és azonnal indít vele egy valódi bejelentkezést is. A felhasználó megkapja az SMS-t, beírja a kamu-oldalra és máris búcsút mondhat a fiókjának - igaz, ez a módszer tetszőleges, kétlépcsős azonosításon alapuló webes szolgáltatásnál működhet, megfelelően előkészített adathalász oldallal és megtévesztéssel.

Kevés a két kör, kontextus-alapú figyelés kell

Összehasonlításképp a Facebook figyeli a tipikus mintázatokat a használatkor és figyelmeztetéseket, értesítéseket küld szokatlan tevékenység észlelésekor, illetve a mintába nem illő belépési kísérleteknél különböző akadályokat gördít a próbálkozó elé. Ha valaki világ életében csak szülővárosában egy PC-n facebookozott, majd egyszer csak pár perccel az utolsó aktivitás után egy pakisztáni gépről jelentkezik be, akkor ott a szolgáltató gyanakszik és akár le is zárhatja a belépési kísérletet.

Nagy pénz, nagy szívás: útravaló csúcstámadó IT-soknak Az informatikai vezetősködés sokak álma, de az árnyoldalaival kevesen vannak tisztában.

A korrekt kétlépcsős megoldások nem egyszerűen kiküldenek egy kódot SMS-ben a megadott számra, hanem jelzik a belépést kezdeményező gép nevét vagy adatait is, ha lehet a helyét és egyéb részleteit is. A Google esetében látszik, hogy a fiókhoz honnan van nyitva éppen kapcsolat és azokat fel lehet függeszteni, a támadónak nem elég egyszer megcsapolni a fiókot.

A Twitter új megoldásánál nem csak hogy nincsenek ilyen extra elővigyázatossági lépések, de a twitterezőknél általában jellemző okostelefonok használatakor ugyanazon az eszközön történik a jelszavas belépés, mint ahová az SMS érkezik. A magánfelhasználókat fenyegető, általában ismerősök által elkövetett adatlopás ellen teljesen haszontalan a második kör. A jelszavas védelem sosem volt túlzottan megbízható általában sem, a változás mindössze annyi, hogy ma már sokkal fontosabb és érzékenyebb adatokat tárolunk nagy mennyiségben online helyeken.