Igazi nehézfiúkat ütött ki az új IoT botnet

Több nagy online szolgáltatást, köztük az Amazont és a Twittert is elérhetetlenné tette múlt pénteken egy, a Mirai botnet segítségével végrehajtott kiterjedt támadás. Az offenzíva a szolgáltatások mögött dolgozó DynDNS-t vette célba.

Masszív támadás érte az egyik legismertebb DNS szolgáltatót október 21-én. A kiterjedt DDoS támadás a DynDNS szervereit célozta, amelyek megbénításával számos nagy weboldalt, többek között a Twittert, Amazont, a Netflixet, a The Verge-t és a Redditet is sikerült hosszabb-rövidebb időre elérhetetlenné tenni. A támadásért a New World Hackers néven ismert csoport vállalata a felelősséget, az akcióhoz pedig nagy számú, botnethálózatba kényszerített IoT eszközt vetettek be.

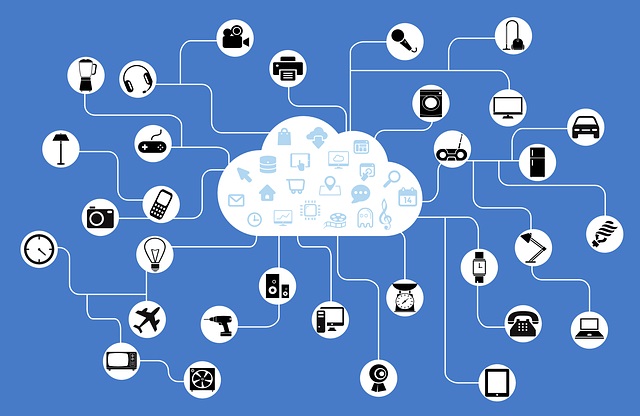

A művelet egyik alappillére az egyre gyakrabban felbukkanó Mirai malware volt, amelyet kifejezetten a különböző "connected" vagy internetkapcsolattal rendelkező eszközök, mint a biztonsági kamerák, okosotthon-kiegészítők vagy akár okoshűtők, -tévék megfertőzésére fejlesztettek. A kártevő első körben online felkutatja azokat az IP címeket, amelyekről tudható, hogy valamilyen elterjedt IoT eszközhöz tartoznak, majd azzal a lendülettel letölti magát az adott készülékre. Az esetek túlnyomó többségében ez nem túl nehéz feladat, a szóban forgó eszközök ugyanis szinte semmilyen védelemmel nem rendelkeznek, és biztonsági frissítések sem érkeznek rájuk, a gyártók zöme ahogy a készülék legördül a gyártósorról, el is engedi annak kezét.

De a biztonsági kockázatokról mit sem sejtő felhasználók tömegei sem nehezítik meg a malware-ek dolgát, az IoT eszközök jelentős része a gyári alapértelmezett bejelentkezési adatokkal kapcsolódik az internetre, ezek az információk pedig akár egy egyszerű Google kereséssel is megtalálhatók. Ezt a kétoldali hanyagságot használja ki a Mirai és a hasonló malware-ek, akik végigpásztázva az ismert IP-ket, azokon néhány tucat alapértelmezett jelszót végigpróbálgatva, eszközök százezreit állíthatják csatasorba.

Az online támadások kapcsán egyre gyakrabban felbukkanó Mirai ráadásul nem egy szűk bűnözőcsoport titkos fegyvere, annak forráskódját néhány héttel ezelőtt nyilvánosságra hozták, így csak idő kérdése, hogy újabb és újabb támadók vegyék használatba. A kártevő olyan, kiterjedt támadások mögött bukkant fel korábban, mint a KrebsOnSecurity ellen irányuló, nem kevesebb mint másodpercenként 620 gigabites DDoS offenzíva vagy a francia OVH webhost ellen indított online támadás, amely legintenzívebb pontján az elképesztő, másodpercenkénti 1 terabitet is elérte.

Nagy pénz, nagy szívás: útravaló csúcstámadó IT-soknak Az informatikai vezetősködés sokak álma, de az árnyoldalaival kevesen vannak tisztában.

A Mirai sajátossága a hasonló "szolgáltatást" kínáló riválisokkal szemben, hogy titkosítja a fertőzött eszközök seregei és az azoknak dirigáló vezérlőszerverek közötti kommunikációt, így nagyban megnehezíti a kártevőre vadászó biztonsági szakértők munkáját. A Mirai legnagyobb konkurenciája jelenleg a mintegy 963 ezer fertőzött eszközt irányítása alatt tartó Bashlight - az immár nyílt forrású malware serege "mindössze" nagyjából 233 ezer készüléket számlál.

Ez azonban rövidesen megváltozhat, és nem csak a Mirai népszerűségének növekedése miatt: a kártevő képes átvenni a hatalmat a korábban a Bashlight által megfertőzött eszközök fölött is, sőt azokat egy patch-csel más kártevők számára elérhetetlenné is teheti azokat. Az Ars Technicának nyilatkozó Dal Drew, a Level 3 Communications vezető biztonsági szakértője szerint mára nagyjából 80 ezer, eredetileg Bashlighttal fertőzött készülék állhatott át a Mirai szolgálatába. A két kártevő egyébként a beágyazott BusyBox Linux rendszer ugyanazon sebezhetőségét használja ki, az szoftvert futtató eszközöket a telnet protokollon keresztül veszi ostrom alá.

A szóban forgó malware-eket előszeretettel használják zsarolásos támadásokra, ezeknél szervereket megbénító ostromot egy vaskos összegért cserébe oldják fel - a látszólag már most megállíthatatlan és folyamatosan hízó botnetsereg azonban később jóval veszélyesebb célokra is bevethető lehet, Chris Sullivan, a Core Security szakértője a ReadWrite-nak úgy fogalmazott, akár bankkártyaadatok, sőt fegyverek terveinek ellopására is használható lehet.

A múlt heti támadást egy-két órán belül sikerült elhárítani, ezt követően azonban egy második hullám ismét kiütötte a DynDNS szervereit, a fentebb említett oldalakon túl egy időre többek között a GitHubot, Boxot és a PlayStation Networköt is elérhetetlenné téve.

A HWSW november 23-i mobiltermék-fejlesztési konferenciáján szintén kiemelt szerepet kap az IoT, idén egy komplett szekciót szentelünk a témának. További információkért és rendezvény pontos programjáért látogass el a HWSW mobile! konferencia weboldalára!