Súlyos biztonsági hibák a Netgear hálózatmenedzselőjében

Súlyos biztonsági hibákra derült fény a Netgear ProSAFE NMS300 menedzsmentszoftverében. Javítás egyelőre nincs, a sérülékenységeket kihasználó támadó akár teljesen átveheti az irányítást a rendszer felett.

Két komoly biztonsági résre bukkant a Netgear ProSAFE NMS300 hálózatmenedzselő szoftverében egy biztonsági szakember. Az egyik hibát kihasználva fájlokat tud feltölteni a támadó, majd azokat akár futtatni is tudja a szerveren. A másik résen keresztül fájlokat lehet letölteni a kiszolgálóról. Konkrét, gyártói javítás egyelőre nincs, de bizonyos beállításokkal csökkenteni lehet a kitettséget.

Nyerd meg az 5 darab, 1000 eurós Craft konferenciajegy egyikét! A kétnapos, nemzetközi fejlesztői konferencia apropójából a HWSW kraftie nyereményjátékot indít.

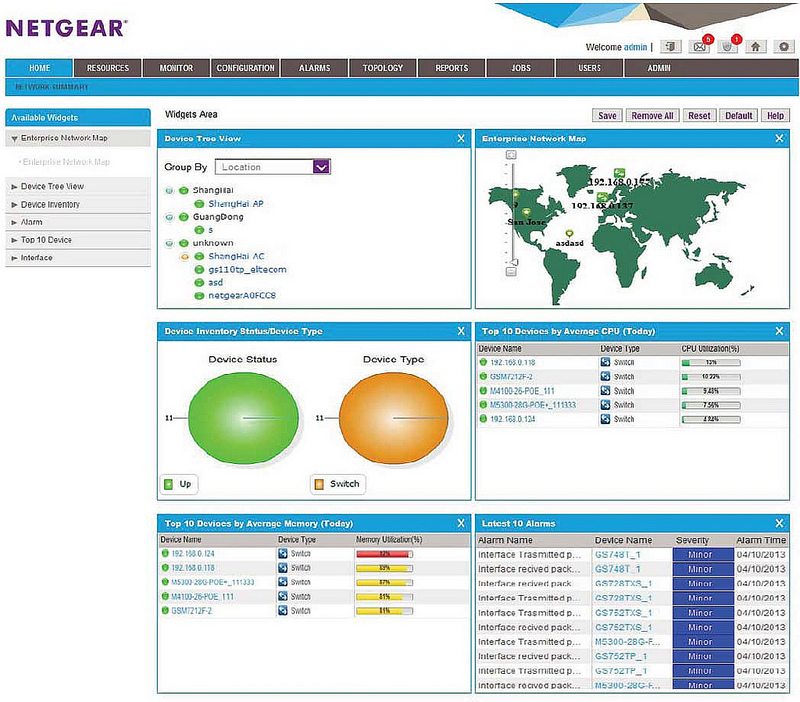

A hiba a szoftver 1.5.0.11-es, valamint annál korábbi verzióit érinti. Az NMS300 adatokat gyűjt a hálózat egyes eszközeiről, kiszolgálókról, nyomtatókról, switch-ekről, routerekről. A szoftver ezeket összesíti, a végeredmény birtokában pedig könnyebben monitorozható, konfigurálható, illetve riportolható az adott hálózat.

Az Agile Information Securitynek dolgozó Pedro Ribeiro a seclists.org oldalon dokumentálta a hibákat. Ebből kiderül, hogy a Windows operációs rendszerek alatt működő Netgear szoftverrel a behatoló könnyedén felölthet például Java kódot (állományt) a kiszolgáló gyökérkönyvtárába, amit ezután system jogosultsággal akár le is tud futtatni. Ehhez megfelelően kialakított POST kérelmekre van szükség, melyek realName paraméterét manipulálva a fájlok eljuttathatóak a webkiszolgálóra, részletezte Joel Land biztonsági szakértő. Egy megfelelően felkészült támadó így akár át is veheti az irányítást az eszköz felett. A hibát súlyosbítja, hogy mindezt a jogosultság ellenőrzése nélkül lehet véghezvinni.

A közzétett példakód (PoC) szerint a letöltéses támadás három lépésből áll. Az elsőben egy új konfigurációs fájlt kell hozzáadni, amely tartalmazza a célfájlra mutató paramétert. A második lépés a kívánt fájlra mutató azonosító megszerzése, ami viszonylag könnyen lehetséges. A befejező lépésben pedig a megszerzett azonosítóval (képként álcázva) letölthető a kívánt állomány.

A hibákhoz egyelőre nincs konkrét javítás, sőt a Netgear még csak nem is kommentálta az esetet. Mindez azt jelenti, hogy áthidaló megoldásként jelenleg csak a tűzfal szabályainak szigorításával lehet védekezni a potenciális behatolók ellen, melyek száma a hír hatására valószínűleg megugrik. Joel Land a megbízhatatlan források blokkolását javasolja a tűzfalban, ameddig a Netgear nem foltozza be a réseket.